Mimikatz ile Windows Sistemlerde Parolaları Açık Olarak Okuma

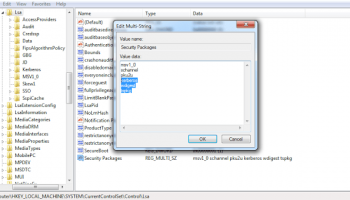

Windows sistemlerde kullanıcı adı ve parolamızı girdiğimizde bunun doğrulanması için windows üzerinde varolan lsass.exe uygulaması (C:WindowsSystem32) devreye girer. LSASS (Local Security authority subsystem service) olarak bilinen bu windows uygulaması sistemlerdeki güvenlik politikasını uygulamakt...