MAC OS X Sistemlerde Yetki Yükseltme Açıklığı

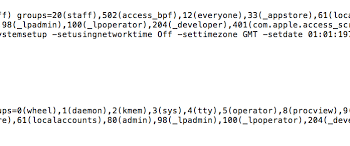

Bir Unix bileşeni olarak bilinen ‘sudo’ uygulamasına ait Parola korumasını bypass eden bir güvenlik açıklığı yayımlanmıştı Mart ayında. Detaylar için bakınız http://www.sudo.ws/sudo/alerts/epoch_ticket.html. sudo, root haklarıyla uygulama çalışmak için kullanılmaktadır ve çalıştırıl...