Lab. Kurulumu

Bu çalışmada, zararlı yazılımların trafiğini simüle etmek için aşağıdaki bağlantıda yer alan Zararlı yazılımlara ait kaydedilmiş trafikler kullanılmıştır.

http://contagiodump.blogspot.com/2013/04/collection-of-pcap-files-from-malware.html

İndirdiğiniz arşiv dosyaları parola korumalıdır, kullanacağınız parola formatı şu şekildedir; ‘infected666X’ , X değeri dosyanın .zip uzantısından bir önceki harfidir.

Örneğin BIN_Zeus_b1551c676a54e9127cd0e7ea283b92cc-2012-04.pcap.zip dosyasını açmak için parolası infected666p olacaktır.

Çalışmada, Saldırı Tespit ve Engelleme Sistemi olarak Snort yer almaktadır ve tüm community kuralları aktiftir.

Uygulama

# tcpreplay -i eth0 -t BIN_Zeus_b1551c676a54e9127cd0e7ea283b92cc-2012-04.pcap

sending out eth0

processing file: BIN_Zeus_b1551c676a54e9127cd0e7ea283b92cc-2012-04.pcap

Actual: 413 packets (261750 bytes) sent in 0.05 seconds

Rated: 5235000.0 bps, 39.94 Mbps, 8260.00 pps

Statistics for network device: eth0

Attempted packets: 413

Successful packets: 413

Failed packets: 0

Retried packets (ENOBUFS): 0

Retried packets (EAGAIN): 0

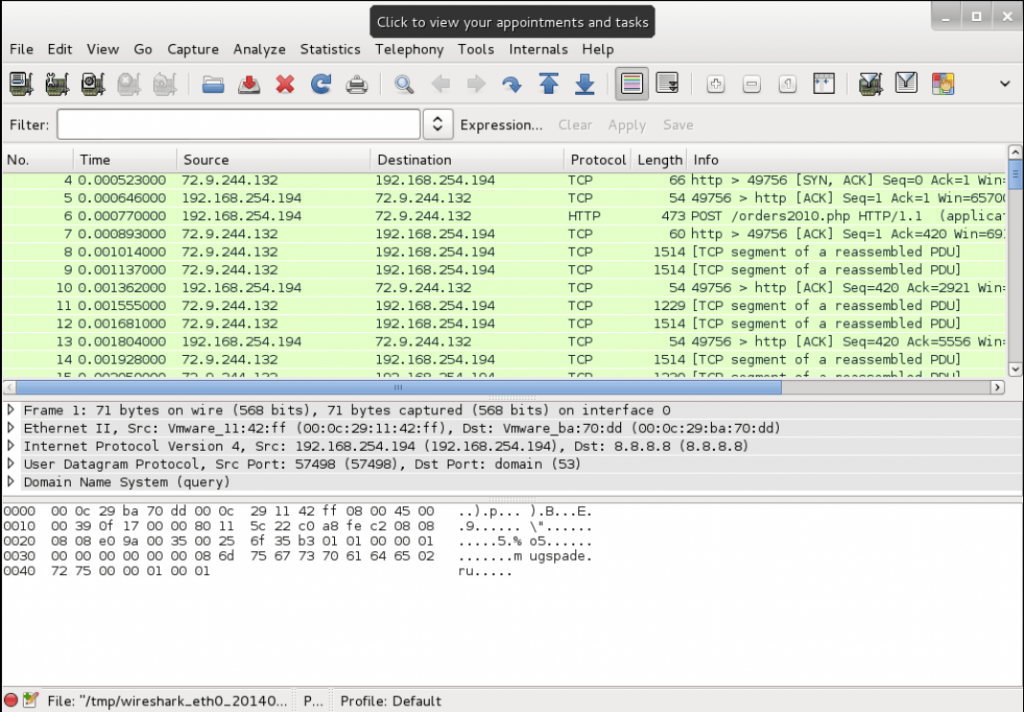

Wireshark ile trafiğin oluştuğunu gözlemleyebilir ve doğrulayabilirsiniz.

Saldırı tespit sistemi bu trafiği tespit ettiyse kritik seviyede alarm üretecektir. Snort, Zeus zararlısının trafiğini tespit etti ve aşağıdaki gibi alarm üretti.