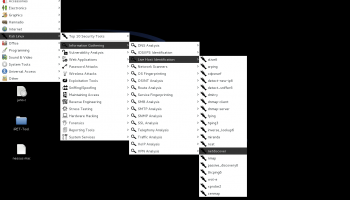

Yerel Ağda IP ile MAC Adreslerinin Tespit Edilmesi – Netdiscover

Yerel ağların oluşturulmasında en çok kullanılan ağ arayüzü ethernet kartlarıdır. Ethernet arayüzleri birbirlerine veri paketi göndermeleri için, kendilerine üretim sırasında verilen fiziksel adresleri kullanırlar; 48 bit olan bu arayüzlerin ilk 24 biti üreticiyi belirtir ve 48 bitlik blok eşsizdir....