Bu yazı, günümüzde gerçekleşen devletler arasındaki mücadelenin siber yöne doğru kaydığı ve küresel güçlerin askeri yatırımlarının önemli bölümünü siber savaşlara yönelik olarak gerçekleştiği üzerinde durmuştur. Bu durumu küresel güçlerin son dönemdeki askeri siber yatırımlarını kaynak göstererek somutlaştırmıştır.

Ayrıca ABD kaynaklı ortak analiz raporunun açıkladığı “Grizly Steppe” diye adlandırılan Rusya’nın ABD resmi kurumlarına yönelik yaptığı siber saldırılar üzerinde durarak, ortak analiz raporunun açıklamaları üzerinde durmuştur. Son olarak, küresel savaşların siber yönde olduğu gerçeğine karşı ülkemizdeki girişimci şirketlerden bahsedilmiştir. Güncel sürümlerine BGA Slideshare kaynağından ulaşılabilirsiniz.

Günümüzde ülkeler, özellikle küresel güçler, savaş ihtimaline karşın askeri güçlerini şimdiye keder görülmemiş şekilde güçlendirdi. Özellikle artık hayatın bir parçası haline gelen teknolojiyi alt etmek için siber savaş söylemleri, küresel güçlerin askeri yapılanmalarının bir bölümünü hackerlardan oluşacak şekilde dizayn etmelerine sebep oldu.

Putin’in askerlerden oluşan yeni bir siber ordu kurdurduğu, özellikle son birkaç yıldır gündemden düşmedi. Rusya son zamanlarda önemli yatırımlarını siber güvenliğe adayarak, bir “hacker ordusu” kurma eğilimde oldu. İddialara göre, siber suç işleyen Rus vatandaşların hiç birisi kendini hapiste bulmamış, Rus askeri siber güçlerine katılmıştır. [1]

Soğuk savaş öncesi, süper bir güç olan Rusya, en büyük düşmanı ve kendisinden ekonomik olarak 15 kat büyük olan ABD’yi günümüz şartlarına göre yenme ya da zarar verme eğiliminde. Nitekim, Ruslar bu savaş konusunda sadece ABD’ye değil, düşmanı gördüğü ya da saldırmak istediği diğer ülkelere de aynı stratejiyi uygulamakta. Bu yeni yöntem, siber ordularla saldırma stratejisidir.

Rus Siber Saldırıların Son 10 Yıllık Geçmişi

2007 yılında Estonya’ya karşı siber saldırılar düzenlendi, bu saldırıların Ruslar tarafından düzenlendiği iddia edildi.[2]

2008 yılında Gürcistan’a yönelik siber saldırılar oldu, bu saldırıların, Rusya, Ukrayna ve Letonya kaynaklı olduğu belirtildi. Bu saldırganlar, 2008 Güney Osetya savaşı sırasında Rusya’nın taraftarları olmakla birlikte, siber savaşa gönüllü bir şekilde katıldığı iddia edildi. Bazı saldırılarda botnet kullanıldı.[3]

Mart 2014’te, Snake veya “Ouroboros” adlı Rus siber saldırganın, Ukrayna hükümet sistemlerine zarar vermesi kaydedildi.[4] Ayrıca Rus saldırı grubu Sandworm, Aralık 2015’te Ukrayna elektrik şebekesine malware (kötü amaçlı yazılım) saldırısı düzenledi. Ukrayna’da elektrik kesintisi oluştu.[5]

Nisan 2015’te CNN, Rus siber korsanlarının, Beyaz Saray’ın bazı hassas birimlerine saldırı gerçekleştirdiğini bildirdi. FBI, Gizli Servis ve diğer ABD istihbarat teşkilatları, bu saldırıları “ABD hükümet sistemlerine karşı başlatılan en karmaşık saldırılar” olarak sınıflandırdı. [6]

2016 yılında demokrat başkan adayı Hillary Clinton’un e-postaları, DC Leaks web sitesi üzerinden yayımlandı. Özel sektördeki bazı analistler ve ABD istihbarat servisleri tarafından gerçekleştirilen incelemede bu sitenin Rus kökenli olduğu belirtildi. [7]

30 Aralık 2016’da, bir Vermont Hizmet Şirketi olan Burlington Electric,[8] kendi bilgisayarlarında Rus siber saldırıyla ilişkili Grizzly Steppe diye adlandırılan bir zararlının kodlarını bulmuştur. [9]

Amerika Ne Yaptı?

ABD ulusal güvenliğine yönelik en büyük tehdit, uçak gemileri veya tanklardan değil, İnternet bağlantılı bir basit bir bilgisayardan geldiği için, Amerika, şu ana kadar ki en büyük askeri gücünü inşa etmek için onlarca yıldır trilyon dolarlar harcadı.

Rusya’nın ABD’ye yönelik siber saldırıları, “GRIZZLY STEPPE – Rusların Kötü Amaçlı Siber Faaliyeti” raporuyla halka açıklansa da, bilinen veya bilinmeyen bir siber savaş hep vardı. Washington şu ana kadar siber saldırılara karşı hep savaş içerisindeydi. Federal hükümet yalnızca 2014 yılında 61.000 siber güvenlik ihlali yaşadığını beyan etti. [10]

ABD’ye yönelik siber saldırılar, sadece son dönemlerde değil, bilgisayar teknolojisinin hayatımıza girdiği anlardan beri yaşanmaktaydı. Kayıtlara göre ABD’de, 1985 yılından beri 14 milyon siber saldırı gerçekleşti. ABD Ulusal İstihbarat Müdürlüğü siber suçu, 1 numaralı ulusal güvenlik tehdidi olarak ilan ederek, terörizm, casusluk ve kitle imha silah suçlarının da ötesine koymuştur.

Grizzly Steppe

ABD demokrasisine yönelik gerçekleştirilen bu siber saldırı, küresel olarak geniş yankı buldu. Öyle ki, 2015 yazında başlayan bu saldırılar, Amerikan hükümeti ve politik gruplar için çalışan 1.000’den fazla kişiye e-posta ile ulaşmıştır. Bu bilgiler ışığında Donalt Trump’ın başkanlığı, hile karıştığı gerekçesiyle sorgulanmıştır.

Ortak Analiz Raporu’nda (Joint Analysis Report) bahsi geçen Grizzly Steppe, Rus Sivil ve Askeri İstihbarat Hizmetleri’ne (RSAİH)’nin ABD’deki hükümet organlarına, düşünce kuruluşlarına, üniversitelere ve siyasi bir partiye nasıl müdahale ettiğini teknik detaylarıyla anlatıyor:

Önceki Ortak Analiz Raporları, kötü niyetli siber faaliyeti belirli ülkelere veya tehdit aktörlerine atfetmemiştir. Bu faaliyetlerin ise Rus Sivil ve Askeri İstihbarat Hizmetleri’ne ( RSAİH) atfedilmesi, ABD İstihbarat Birliği, DHS, FBI, özel sektör ve diğer kuruluşların teknik göstergelerine dayanılarak desteklenmektedir. RSAİH tarafından gerçekleştirilen bu saldırı, ABD hükümetine ve vatandaşlarına yönelik devam eden siber kampanyaların bir parçasıdır. Bu siber faaliyetler, devlet kurumları, önemli altyapı kuruluşları, düşünce kuruluşları, üniversiteler, siyasi kuruluşlar ve bilgi hırsızlığına yol açan şirketleri hedef alan hedef odaklı oltalama (spear phishing) kampanyaları ile yapılmıştır. RSAİH aktörleri, yabancı ülkelerde de kritik altyapı ağlarına zararlı/yıkıcı siber saldırılar düzenlemiştir. Bazı durumlarda, RSAiH aktörleri, üçüncü bir taraf gibi kendisini gizleyip, sahte çevrimiçi kişilerin arkasında saklanarak, mağdur kişinin saldırının kaynağını farklı yerde aramasına sebep olmuştur. Bu ortak analiz raporu, bu operasyonların birçoğuyla ilgili teknik göstergeler sunmuş, sağlanan göstergelere karşı bazı faaliyetler önermiş ve bu tür olayların ABD Hükümetine nasıl rapor edilebileceğine ilişkin bilgiler sağlamıştır.

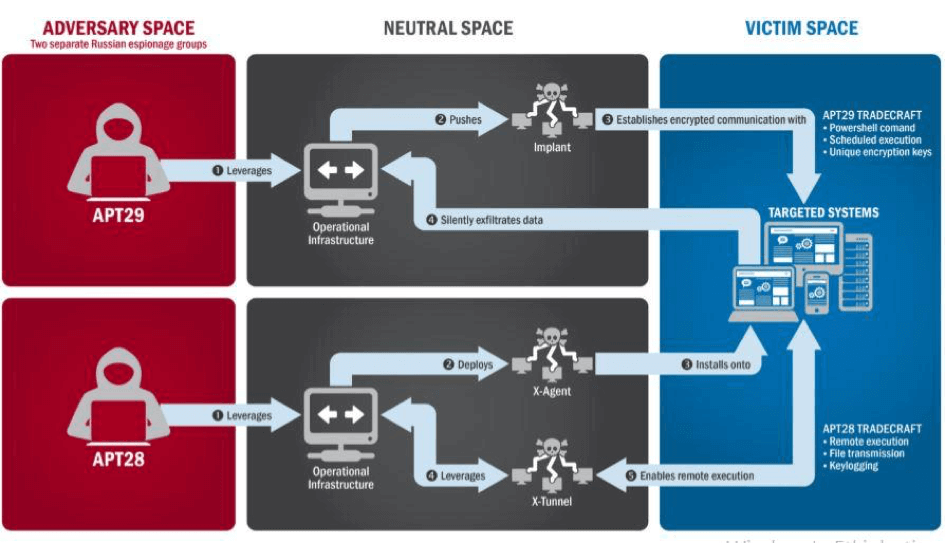

Ruslar tarafından gerçekleştirilen saldırıda iki grubun farklı şekilde, ortak olarak saldırdığı belirtildi. Bu gruplar kendi aralarında rol paylaşarak, bütün halinde farklı kurumlara saldırıda bulundu:

ABD Hükümeti, ABD’deki siyasi bir partiye müdahale edilmesine, iki farklı RSAİH aktörünün dâhil olduğunu doğruladı. Gelişmiş Kalıcı Tehdit 29 (Advanced Persistent Threat , APT) olarak bilinen ilk aktör grubu, parti sistemlerine 2015 yazında girerken, APT28 olarak bilinen ikinci grup 2016 yılının baharında girdi.

Şekil 1

Rapor bu iki grubun nasıl çalıştığını ayrıntılı bir şekilde anlattı.

Her iki grup da geçmişte dünyadaki hükümet kuruluşlarını, düşünce kuruluşlarını, üniversiteleri ve şirketleri hedef aldı. APT29’un hedefe yönelik bir oltalama kampanyası hazırladığı ve bu kampanyalarla web bağlantılarını kötü yazılımlara (dropper[12]) yönlendirdiği görüldü. Kod çalıştırıldıktan sonra, Uzaktan Erişim Araçları’nı (RAT) sunar ve bir dizi teknik kullanarak algılamayı atlatır. APT28 ise, hedeflenen kurumları taklit eden domainleri (alan adları) ile bilinir ve hedef kullanıcıların kimlik bilgilerini bu alan adlarına girmelerine ikna eder.

APT28 aktörleri hedef odaklı e-posta oltalama kampanyalarında (spear phishing), kısaltılmış URL’lere bel bağlamaktaydı. APT28 ve APT29 kurbanların bilgisayarlarına erişim sağladıklarında, her iki grup da istihbarat elde etmek amacıyla bilgilere sızar ve bunları analiz eder. Bu gruplar, elde ettikleri bu bilgileri daha büyük spear phishing kampanyaları oluşturmak için kullanmaktadır. Bu aktörler, kaynak altyapısını karmaşıklaştırmak; kuruluşları hedeflemeye gayesiyle alan adlarını ve kötü amaçlı yazılımları gizlemek; komuta ve kontrol merkezleri kurmak; ve hedeflerinden kimlik ve diğer değerli bilgilerini toplamak için ihtiyaç duydukları operasyonel altyapıyı kurmuşlardır.

Raporun devamında APT29 ve APT28’in kampanyaları nasıl başlattığı, kampanya boyunca hangi kurbanları seçtiği ve hangi önemli mecraların hassas bilgilerini ele geçirdiği anlatılmıştır. Bu bilgileri ele geçirirken ne tür operasyonel alt yapılar oluşturdukları ve nasıl hedeflerine yönelik oltalama kampanyaları başlattıklarını belirtmiştir:

“2015 yazında, bir APT29 spear phishing kampanyası, birçok ABD hükümeti personeli de dahil olmak üzere 1.000’den fazla alıcıya kötü amaçlı bir bağlantı içeren e-postaları yönlendirmiştir. APT29, ABD içindeki kurumları ve eğitim kuruluşlarını oltalamak ve kötü amaçlı yazılımları barındırmak ve spear phishing e-postaları göndermek için meşru alan alanlarını kullanmıştır. Bu kampanya boyunca APT29, ABD’deki siyasi bir partinin gizliliğini başarılı bir şekilde ele geçirmiştir. Hedefe konulanlardan en az birisi, açılmış eklerin operasyonel altyapısında bulunan kötü amaçlı yazılım bağlantılarını aktive etmiştir. APT29, politik partinin sistemlerine kötü amaçlı yazılımlar göndermiş, süreklilik oluşturmuş, ayrıcalıkları artırmış, aktif dizin hesaplarını numaralandırmış ve operasyonel altyapıları ve şifreli bağlantılar yoluyla çeşitli hesaplardan e-postalara tekrar sızdırmıştır.”

“2016 baharında, APT28, aynı siyasi partiye, yine spear phishing oltalama metoduyla hedeflenen kişilere saldırmıştır. Bu kez spear phising oltalama e-postaları, APT28’nın kendi operasyonel altyapısında bulundurduğu sahte bir webposta alan adıyla parolalarını değiştirme konusunda alıcıları oyuna getirmiştir. Elde edilen kimlik bilgilerini kullanarak APT28, çok sayıda üst düzey parti üyesinin bilgi sızdırmasına yol açan içeriğe erişerek, bilgileri ele geçirmiştir. ABD Hükümeti, bilgilerin basına sızdırıldığını ve kamuya açıklandığı değerlendirmesinde bulunmuştur.”

Şekil 2

“RSAİH ile ilişkisi olma ihtimali olan aktörler, Kasım 2016’da ABD seçimlerinden birkaç gün sonra dâhil olmak üzere, halen spearphishing oltalama saldırıları kampanyalarına devam etmektedir.”

Ortak Analiz Raporu, ABD hükümet, üniversitesi, düşünce kuruluşları, özel kurumlar ve siyasi bir partiye saldıran ve sızma gerçekleştiren Rusya kaynaklı grupları sıralamıştır:

“Raporlanan Rus Askeri ve Sivil İstihbarat Hizmetleri (RSAİH)”

Ortak Analiz Raporu, belirttiği bu ayrıntıları “Göstergelere Göre yapılması Gerekenler” başlığı altında, ne tür önlemler alınması ve neler yapılmasını ayrıntı bir şekilde aktarmıştır:

Göstergelere Göre yapılması Gerekenler

Ulusal Güvenlik Departmanı (DHS), ağ yöneticilerinin IP adreslerini, saldırı imzalarınıve sağlanan Yara imzalarını gözden geçirmelerini ve zararlı yazılım etkinliğinin kendi kurumlarında gözlenip gözlemlenmediğini belirlemek için IP’leri, izleme listelerine eklemelerini önermektedir. Ağ çevresindeki trafik akışı veya güvenlik duvarı günlüklerinin incelenmesi, ağınızda şüpheli bir etkinlik olup olmadığını belirlemenize yardımcı olacaktır.

IP adresleri için ağ kayıtları incelendiğinde, kurumlar bu IP’lerin birçoğunun sistemlerine girmeye çalıştıklarını görecekler. Bu IP’lerden gelen trafiği gözden geçirdikten sonra, bazılarının kötü niyetli etkinliklere, bazılarının da meşru faaliyetlere kalkıştığı görülecektir. Meşru görünen bazı işlemler aslında kötü amaçlı olarak yapılmıştır. Örneğin; güvenlik açığı veya çeşitli servislerin (ör., HTTP, HTTPS, FTP) taranması gibi. Bu IP’lerden yapılan bağlantılar, siteler arası betik çalıştırma (XSS) veya Yapısal Sorgulama Dili (SQL) enjeksiyon saldırılarına karşı savunmasız olan web sitelerini belirlemeye çalışan güvenlik açığı taramalarını yapıyor olabilir. Tarama savunmasız siteleri tanımlarsa, güvenlik açığından yararlanma girişimleri yaşanabilir.

Ağ yöneticilerinin, kamuya açık web sitelerini saldırı imzalarına karşı kontrol etmeleri önerilir. Ayrıca Sistem sahiplerinin RSAİH aktörleri tarafından hedef alındığından şüphelendikleri durumlarda, Yara imzasını çalıştırmaları önerilir.

(Indicators of Compromise) Risk Göstergelerinden Gelen Tehditler

Kötü amaçlı aktörler, bilgi sistemlerine müdahale amacıyla çeşitli yöntemler kullanabilirler. Bazı saldırı yöntemleri aşağıda listelenmiştir. Sağlanan bu rehber birçok farklı bilgisayar ağı için geçerlidir.

- Enjeksiyon Kusurları, bir tarayıcıya, veri tabanına veya başka bir sisteme komut göndermeye çalışan ve normal bir kullanıcının davranışı kontrol etmesine izin veren geniş web uygulama saldırı teknikleridir. En yaygın örnek, veri tabanında bulunan bilgileri elde etmek için, bir web sayfası ile destekleyici veritabanı arasındaki ilişkiyi çökerten SQL enjeksiyonudur. Diğer bir şekli de komuta enjeksiyonu olup, burada güvenilmeyen bir kullanıcı bir web uygulamasını veya veritabanını destekleyen işletim sistemlerine komutlar gönderebilir. SQL Enjeksiyonu ile daha fazla bilgi almak için Birleşik Devletler Bilgisayar Acil Durum Müdahale Ekibi (US-CERT) Yayına bakınız.

- Siteler arası betik çalıştırma (XSS) güvenlik açıkları, tehdit aktörlerinin web uygulamalarında yetkisiz kodu eklemesine ve çalıştırmasına olanak tanır. Web sitelerindeki başarılı XSS saldırıları, saldırgana yetkisiz erişimi sağlayabilir. XSS’e karşı önlem ve savunma stratejileri için, US-CERT’nin Güvenliği Aşılmış Web Sunucuları ve Web Kabukları Hakkındaki Uyarı konularına bakınız.

- Sunucu açıkları, hassas bilgilere yetkisiz erişime izin vermek için kullanılabilir. Kötü yapılandırılmış bir sunucuya yönelik bir saldırı, sunucu üzerindeki herhangi bir web sitesi veya veritabanı da dâhil, kritik bilgileri saldırganının erişimine verir. Ek bilgi için USCERT’in Web Sitesi Güvenliği İpucuna bakınız.

Ortak analiz raporu göstergelere göre neler yapılmasını ifade ettikten sonra hem halkı hem de devlet kurumlarına zaten “yapıyor olmaları gereken” güvenlik önlemlerinden bahsetmiştir:

Önerilen Önlemler

“Nitelikli Siber Güvenlik Uygulamalarına Katılın”

İyi siber güvenlik uygulamalarına katılım, ağları ve sistemleri korumak için yüksek önem taşır. Kurumunuzun, saldırılara karşı önlem almasına yardımcı olabilecekleri bazı konular vardır.

- Yedeklemeler: Bütün önemli bilgileri yedekliyor muyuz? Bu yedeklemeler çevrimdışı olarak depolanıyor mu? Bir olayın sırasında, yedeklemeleri geri getirme yeteneğimizi test ettik mi?

- Risk Analizi: Kurumlarımızın siber güvenlik risk analizini yaptık mı?

- Personel Eğitimi: Personelimizi, siber güvenlik konusundaki uygulamalar hakkında eğittik mi?

- Güvenlik Açığı Tarama ve Düzeltme: Ağımızdaki ve sistemlerimizdeki taramaları düzenli olarak gerçekleştirdik ve bilinen sistem açıklarını uygun şekilde yamaladık mı?

- Uygulama Beyaz Listeleme: Onaylı programların ağlarımızda çalışmasına izin mi veriyoruz?

- Olay Tepkisi: Olaylarla ilgili bir eylem planımız var mı ve bu planlarla ilgili uygulamalarımız mevcut mu?

- İş Sürekliliği: Bazı sistemlere erişim olmaksızın işletme faaliyetlerini sürdürebiliyor muyuz? Ne kadar süreliğine? Bunu test ettik mi?

- Penetrasyon Testi: Sistemlerimizin güvenliğini ve saldırılara karşı savunma yeteneğimizi test etmek için kendi sistemlerimizi hacklemeye çalıştık mı?

Top 7 Önlem Stratejisi

DHS, ağ yöneticilerini, hedeflenen siber saldırıların yüzde 85’ini engelleyebilecek aşağıdaki tavsiyeleri uygulamaya teşvik etmektedir. Bu stratejiler birçok kurum ve kuruluş için gerekli olmasına rağmen, DHS, sızmaların devam ettiğini görmektedir. Çünkü kurum ve kuruluşlar bu temel önlemleri kullanmamaktadır.

- Yama uygulamaları ve işletim sistemleri – Çoğu saldırının hedefi, saldırıya açık uygulamalar ve işletim sistemleridir. Bunların en son güncelleştirmelerle düzeltilmesi, bir saldırganın kullanabileceği giriş noktalarının sayısını önemli ölçüde azaltmaktadır. Yazılımı ve yamaları güncellerken, yalnızca satıcının doğrulanmış sitelerinden güncellemeler indirerek en iyi yapılandırma seçeneklerini kullanın.

- Uygulamaları beyaz listeye alma – Beyaz listeleme (güvenli adresler listesi), en iyi güvenlik stratejilerinden biridir, çünkü yalnızca belirtilen programların çalışmasına izin verip, diğer istenmeyen tüm programların –kötü yazılımlar da dâhil- engellemesini sağlar.

- Yönetici ayrıcalıklarını kısıtlayınız – Tehdit aktörleri meşru kimlik bilgilerini, özellikle ayrıcalıklı hesaplarla ilişkili olanları kontrol altına almaya odaklanmaktadır. Sadece kullanıcının görevleri için gerekli olan izinleri ilgili kişilere verin.

- Ağ Segmentasyonu ve Güvenlik Bölgelerine Ayrılma – Şebekeleri mantıksal bölümlere ayırın ve host-to-host (ana sistemler arası) iletişim yollarını sınırlayın. Bu hareket, hassas bilgi ve kritik hizmetlerini korumaya yardımcı olur ve ağ çevresi ihlallerinden kaynaklanan hasarı sınırlar.

- Girdi doğrulama – Girdi doğrulaması, bir web uygulamasının kullanıcıları tarafından sağlanan güvenilmeyen kullanıcı girdilerini temizlemek için kullanılan bir yöntemdir ve SQLi, XSS ve komut enjeksiyonu gibi birçok web uygulaması güvenlik kusurunu engelleyebilir.

- File Reputation – Anti Virüs dosya bilinirlik sistemlerini mümkün olan en agresif ayara ayarlayın; Bazı ürünler yürütmeyi yalnızca en yüksek dosya bilinirliğine sınırlayabilir ve güvenilmeyen kodların kontrolünü ele geçirmesini durdurabilir.

- Güvenlik duvarlarını kavrama – Ağınıza her hangi bir zamanda veya herhangi birisi erişebiliyorsa, ağınıza saldırıya daha yatkındır. Güvenlik duvarları, gereken verilere izin verirken (IP beyaz listeye ekleme) bazı yerlerden gelebilecek verileri engelleyecek şekilde yapılandırılabilir.

Ortak Analiz Raporu, yukarıdaki önlemler ve göstergelere göre alınması gereken tedbirlerle yetinmeyip “Ayrıntılı Önlem Stratejileri”ni açıklayarak, devlet kurumlarını, özel şirketleri ve dünya halkını olası saldırılara karşı detaylı olarak alınması gereken önlemleri sıralamıştır:

- Web Sitelerindeki SQL Enjeksiyonu ve Diğer Saldırılara Karşı Korunun

- Bilinen ve yayınlanan güvenlik açıklarını düzenli olarak değerlendirin, yazılım güncellemelerini ve teknolojik yenilikleri periyodik olarak takip edin ve bilinen Web uygulaması güvenlik açıkları için dışa dönük sistemleri denetleyin. Bu vektör vasıtasıyla ağa saldırı riskini azaltmak için Web uygulamalarını ve bunları barındıran sunucuları güçlendirmek için adımlar atın.

- Saldırıları engellemek için kullanılabilir güvenlik duvarlarından yararlanın ve yapılandırın.

- Microsoft EMET (Enhanced Mitigation Experience Toolkit) ve Microsoft AppLocker’ı kurma ve yapılandırma gibi Windows sistemlerini daha çok güvenli hale getirmeye yönelik adımları atın.

- Herhangi bir www dizininde bulunan yetkisiz kodları izleyin ve kaldırın.

- Internet Kontrol Mesajı Protokolü (ICMP) ve Basit Ağ Yönetim Protokolü (SNMP) kullanımını ve devre dışı bırakın, durdurun veya izin vermeyin ve mümkün olduğunca bu protokollere yanıt verin.

- Gerekli olmayan HTTP fiillerini Web sunucularından kaldırın çünkü tipik Web sunucuları ve uygulamaları sadece GET, POST ve HEAD gerektirir.

- Mümkün olduğu sürece, sunucunun parmak izini en aza indirin: Web sunucularını yapılandırarak sunucu yazılımını ve sürüm numarasını tanımlayan bannerler ile yanıt vermekten kaçının.

- Hem işletim sistemini hem de uygulamayı güvende tutun.

- Üretim sunucularını düzenli olarak güncelleyin ve düzeltin.

- Olası zararlı SQL veri tabanı objelerini devre dışı bırakın.

- Girdiyi doğru bir şekilde yazdığınızdan ve istismar kodu içermediğinden emin olmak için kontrol edin ve doğrulayın.

- Şüpheli etkinlikler için işlem kayıtlarını düzenli olarak denetleyin.

- Web servislerine karşı penetrasyon testi yapın.

- Hata mesajlarının genel olduğundan emin olun ve çok fazla bilgi göstermeyin.

Oltalama ve Hedef Odaklı Oltalama’ya Karşı: (Phishing and Spear phishing)

- Sahte iletilerin alınmasıyla ilgili riskleri en aza indirgemek için kurumunuzun Alanı Adı Sistemi (DNS) bölgesi dosyasına bir gönderici çerçeve politikası (SPF) kaydı uygulayın.

- Kullanıcıları, istenmeyen telefon görüşmeleri, sosyal medya etkileşimleri veya kurum çalışanları hakkında bilgi isteyen bireylerden gelen e-posta mesajları veya diğer dâhili bilgilerden şüphelenmesi konusunda eğitin. Bilinmeyen bir kişi meşru bir kurumdan geldiğini iddia ederse, kimliğini iddia ettiği şirketle doğrudan doğrulamaya çalışın.

- Emin olmadığınız sürece, kurumuzla ilgili kurumsal veya kişisel bilgi vermeyin.

- Kişisel ya da finansal bilgileri sosyal medyada ya da e-postayla açıklamayın ve bu bilgiler için gönderilen taleplere yanıt vermeyin. Size gönderilen e-postalardaki bağlantıları takip etmeyin

- Web sitesinin URL’sine dikkat edin. Kötü amaçlı web siteleri meşru bir siteyle aynı görünebilir, ancak URL, sıklıkla yazım hattında bazı değişiklikler gösterir. (ör. .com yerine .net gibi).

- Bir e-posta isteğinin meşru olup olmadığından emin değilseniz, şirket ile doğrudan temasa geçerek bu isteğin gerçek olup olmadığını kontrol edin. Talebe bağlı bir web sitesinde bulunan iletişim bilgilerini kullanmayın; Bunun yerine, daha önce kullandığınız yollardan iletişime geçin.

- E-posta istemciniz ve web tarayıcınız tarafından sunulan oltalama önleme özelliklerinden yararlanın.[13]

- Web tarayıcıları, tarayıcı eklentileri ve belge okuyucuları gibi İnternet verilerini işleyen yazılımların zamanında yüklenmesine öncelik veren kritik güvenlik açıkları için tüm sistemleri düzeltin.

Sonuç

Son zamanlarda gerçekleşen Amerika’daki bir siber saldırı vakası nedeniyle Twitter, Spotify, Netflix gibi birçok sitede dünya genelinde sorun yaşandı.[14] Tamamen birbirine sosyal ağlarla bağlanan küresel dünyada, bir bölgeye yönelik gerçekleşen herhangi bir siber saldırı, farklı kesimleri de etkilemekte. Bu durum devletlerin yeni askeri teknolojilerini, siber dünyaya kaydırmalarına ve harcamalarına; insan kaynaklarını bu yönde değerlendirmelerine sebebiyet vermiştir.

Ancak görülüyor ki, ne kadar önlem alınırsa alınsın, en zayıf halka olan insan faktörü, gerekli/yeterli donanımını almadığı müddetçe, teknoloji şemsiyesinde hayatlarını/işlemlerini sürdüren kurumların, “güvenlik tedbirleri” hep eksik kalacaktır. Çünkü saldırganlar sosyal mühendislik yöntemleriyle, hedef bazlı saldırı planlarını kurgulamaktadır. Hedefe yönelik saldırılar (spear phishing) “ortak analiz raporu”nda da detaylı bir şekilde anlatılarak, halkın bu saldırıları karşı bilinçlenmesi amaçlanmıştır. Çünkü e-posta üzerinden en güvenilir kaynaktan geliyormuş gibi gözüken bu mesajlar, en zayıf olan insan faktörünü yanıltarak, kişisel ve kurumsal bilgilerin saldırganların eline geçmesine sebep olmuştur. Bu bağlamda, siber saldırılara karşı savunma mekanizmasının en önemli ayağı eğitimdir.[15] Kurumların en zayıf olan halka olan insan faktörünü, “Ortak Analiz Raporu”unda belirtildiği şekilde bilinçlendirmeleri, bu “savaş”lara karşı alınacak en önemli tedbirdir.

Bu küresel karmaşıklığın ve siber saldırıların öneminin farkında olan bazı yenilikçi kuruluşlar, ücretsiz olarak siber farkındalık eğitimleri vererek, ülkemiz kurum ve kuruluşlarını bu saldırılara karşı korumayı ve çalışan nesli bilinçlendirmeyi hedeflemiştir. Bu kurumlardan olan farkındalık uygulamaları, hedef odaklı oltamala simülasyonları yaparak önce kurum çalışanlarının siber güvenlik farkındalığını ölçmeyi sağlamış; aynı zamanda, farkındalık seviyelerini iyileştirmek için interaktif, görsel ve oyun tabanlı eğitim içeriği tedarik ederek, çalışanların gerekli donanıma sahip olmalarını sağlamıştır.

Yerli Güvenlik Çözümleri

Siber saldırı vektörlerinden korunmak için kullanabileceğiniz %100 yerli sermaye ile kurulmuş ve Türk mühendislerce geliştirilmiş, dünya çapında referansları olan güvenlik çözümlerini aşağıda bulabilirsiniz.

Normshield,

Düzenli zafiyet taraması ve penetrasyon testi yapmanız için kullanabileceğiniz sistem. Bilinen açıklıklara karşı sistemlerinizi tarar ve keşfettiği zafiyetleri bildirir. Detaylı bilgi ve ücretsiz kullanım için normshield.com

Roksit,

DNS tabanlı firewall ile ağınıza bulaşan yada kullanıcılarınızın ziyaret ettiği siteleri kategorize eder, zararlı kategorileri ve en önemlisi kaynağı bilinmeyenleri adresleri engeller. Detaylı bilgi ve ücretsiz kullanım için roksit.com

CRI,

Siber güvenlik tehditlerini tanımlayabilen ve öncelik verebilen bir üründür. İşletmelerin güvenlik risklerini tanımlamaya yardımcı olur ve güvenlik ürünlerinin ve ekiplerin etkinliğini ölçmek için temel bilgiler sağlar. Detaylı bilgi ve ücretsiz kullanım için cri.com.tr

Zemana,

Yazarlı yazılımları sezgisel ve imza tabanlı analiz eden bir antivirüs çözümüdür. Detaylı bilgi ve ücretsiz kullanım için zemana.com

Faydalı Bağlantılar

- Siber güvenlik ihlalleri için bildirim kaynakları,

- Siber güvenlik farkındalığı yaratmak için ücretsiz ip ucu ve öneri dokümanları,

- Siber güvenlik eğitim dokümanları ve sunumlar,

Kaynaklar:

[1] https://www.nytimes.com/2016/12/29/world/europe/how-russia-recruited-elite-hackers-for-its-cyberwar.html?_r=0

[3] https://www.theregister.co.uk/2009/08/18/georgian_cyber_attacks/

[4] https://www.csmonitor.com/Commentary/Global-Viewpoint/2014/0312/Russia-s-cyber-weapons-hit-Ukraine-How-to-declare-war-without-declaring-war

[5] https://motherboard.vice.com/en_us/article/z43vdx/malware-found-inside-downed-ukrainian-power-plant-points-to-cyberattack

[6] https://edition.cnn.com/2015/04/07/politics/how-russians-hacked-the-wh/index.html

[7] https://arstechnica.com/information-technology/2016/12/the-public-evidence-behind-claims-russia-hacked-for-trump/

[9] https://qz.com/875974/russian-malware-grizzly-steppe-was-just-discovered-on-a-computer-within-a-vermont-electric-company/

[10] http://time.com/3928086/these-5-facts-explain-the-threat-of-cyber-warfare/

[11] http://time.com/3928086/these-5-facts-explain-the-threat-of-cyber-warfare/

[12] Dropper, hedef bir sisteme bir çeşit kötü amaçlı yazılım (virüs vb.) “Yüklemek” amacıyla tasarlanan bir programdır (kötü amaçlı yazılım bileşeni). Antivirüs tarayıcıların algılamasını önlenmesi için (Kötü amaçlı yazılım kodu dropper içerisinde bulunabilir( tek aşamalı); ya da dropper, etkinleştirildikten sonra kötü amaçlı yazılımı hedef makineye indirebilir.

[13] Bilinen oltalama saldırılarıyla ilgili bilgi, Anti-Phishing Çalışma Grubu https://www.antiphishing.org gibi çevrimiçi gruplardan da edinilebilir.

[14] http://www.internethaber.com/internette-kuresel-siber-saldiri-1724952h.htm