SOME – SOC Ekipleri için Kullanıma Hazır Açık Kaynak Çözümler konusu ile karşınızdayız. Bu çözümler arasından MISP ve The Hive’ı anlatarak konuyu detaylandıracağız.

SOC Nedir? SOME ve SOC Ekipleri İçin Açık Kaynak Çözümleri

Güvenlik operasyonları merkezi (SOC), bir kuruluşun güvenlik durumunu sürekli olarak izlemek, analiz etmek ve geliştirmekle sorumlu bilgi güvenliği ekibidir. SOC ekibinin amacı, teknolojik çözümleri ve güçlü bir süreç yönetimi kullanarak siber güvenlik vakalarını tespit etmek, analiz etmek ve bunlara tepki vermektir. Güvenlik operasyon merkezlerinde genellikle siber güvenlik analistleri, mühendisleri ve oluşan tüm süreçleri denetleyen yöneticiler bulunur. SOC personeli, güvenlik sorunlarının keşfedildiğinde hızla ele alınmasını sağlamak için organize bir şekilde olay müdahale (incident response) ekipleriyle yakın çalışırlar.

SOC analistleri, artmakta olan siber güvenlik tehditleri, sürekli uyarı yorgunluğu ve SOC’leri yetersiz bırakan endüstriyel sorunlar sebebiyle sürekli olarak yıpranmaktadır. Hem rutin hem de karmaşık görevlerin otomasyonu, hem analistin zamanını artırmakta hem de olaya müdahale sürecini hızlandırmaktadır. Her geçen gün saldırganlar daha hızlı ve daha güçlü hale geldiğinden, siber güvenlik sektörünün liderleri “otomasyonunun” günümüzün siber tehdit ortamında bir zorunluluk olduğunu anlamaktadır.

Etkili bir siber güvenlik operasyon merkezi (C-SOC) oluşturmak için kaynaklar iletişimini “geliştiren” ve “verimliliği” artıracak şekilde organize etmeyi gerektirmektedir. SOC’nin üç temel işlevini organize etmek için gerekli üç etken: insan, süreç ve teknolojidir.

SOC, SOME ve İnsan Kaynağı:

Birçok organizasyon, mevcut güvenlik işlevlerini gerçekleştiren çalışanlara ve ilgilenen diğer kişilere resmi eğitim programları sağlayarak, kendi SOC’lerini kendi kaynakları ile kurmayı tercih etmektedir. Diğerleri kurum içi ve dışı kaynakların karma bir karışımını yapmaktadır. Sizin için en doğru seçenek; mevcut kurum içi kaynaklara, bütçenize ve karşılaştığınız tehditlerin aciliyetine bağlı olmaktadır. Güçlü bir güvenlik operasyonları ekibi oluşturmaya başlamak için mevcut personelinizin envanterini çıkartmak önemlidir. Sorulması gereken bazı iyi sorular şunlardır:

- Kurum içerisinde siber güvenlik amaçlı çalışanlar kimlerdir?

- Bilgi teknolojileri alanından kimseler güvenlik amaçlı çalışmaya hazır mıdır?

- Siber güvenlik amaçlı dışarıdan insan kaynağı ihtiyacı var mıdır?

- Kurum içerisinde kaç kişi (diğer çalışanlara göre) SOC ekibinin bir parçası olacak organizasyonda bulunmuştur?

- İşe alma planı ve bütçesi nedir?

- Yıllık toplam siber güvenlik bütçesi nedir? SOC’nin uygulanmasını desteklemek için BT veya diğer departmanlardan daha fazla bütçe çekebilir miyiz?

- Güvenlik ağı noktaları bizi ne kadar etkilemektedir ve onlara yönelik olarak SOC’yi ne kadar erken inşa edebiliriz?

Bu temel sorular güçlü bir SOC oluşturmak için insan kaynağını anlamak açısından yardımcı olabilmektedir

SOME, SOC ve Süreçler:

Bir SOC oluşturulmadan önce, genellikle güvenlik işleri, darmadağın haldedir ve elden ele iletilen işlerdir. Kimin hangi işle uğraştığı, sorunların nasıl çözüldüğü ve belgelendiği düzenli bir süreç içerisinden geçmemektedir. Daha resmi ve merkezileştirilmiş bir organizasyon oluşturmaya başlarken, mevcut prosedürlere şu şekilde sorular sorarak değerlendirmek iyi bir fikir olmaktadır:

- Siber tehditleri kim izliyor?

- Siber güvenlik olaylarını atayan çalışanlar kimlerdir?

- Siber güvenlik olaylarını düzeltmekten kim sorumludur?

- Mevcut işlemler belgelenmiş midir?

Bu soruların yanıtları, işlerin nerede durduğunu bilmenize yardımcı olabilir, böylece güvenlik operasyonlarını optimize etmek için bir plan oluşturabilirsiniz.

Bir SOC ile süreçteki her adımın daha büyük bir stratejinin parçası olmasını sağlayarak, işlem başladığından itibaren olay yönetimi iş akışları oluşturulmalıdır. İş akışları, her bir takım üyesinin rolü ve sorumlulukları etrafında netlik sunmaya yardımcı olur, böylece hiçbir taş devrilmez.

Teknoloji:

Birçok kurum ağlarında görünürlük stratejisini ve olaylara tepkisini destekleyecek, bütçesine uyan teknoloji araçları istemektedir. Kuruluşunuz için seçtiğiniz teknolojilerin aşağıdakilere uyması gerekmektedir:

- İçinde bulunduğunuz ortam (bulut – cloud, kurum içi – dedicated veya ikisi birlikte) nedir?

- Karşılaştığınız siber tehdit türleri (kötü amaçlı yazılım, kimlik avı, vb.) nelerdir?

- Uyumluluğun yerine getirilmesi için zorunlu olduğunuz şartlar (HIPAA, SOC2, ISO 27001 vb.) nelerdir?

SOC’nizin teknolojisi geliştirildiğinde, kapsama alanında herhangi bir boşluk bulunup bulunmadığını veya zaten sahip olduğunuz araçlarla işlevsellikte çakıştığını da belirleme fırsatı buluabilirsiniz. Örneğin, güvenlik izlemesi yapan üç araç olabilir, ancak hiçbiri zararlı yazılımlara karşı koruma sağlamaz. Bu tarz durumları tespit etmeniz oldukça önemli olmaktadır.

Bu blog yazısında, Olay Müdahale sürecinizi iyileştirmenize ve siber saldırılar karşısında SOC ekiplerinin tepki ve otomasyon ihtiyaçlarına yardımcı olacak açık kaynak kodlu veya ücretsiz kullanılabilecek araçları tanıtmaya çalışacağız.

MISP (Malware Information Sharing Platform)

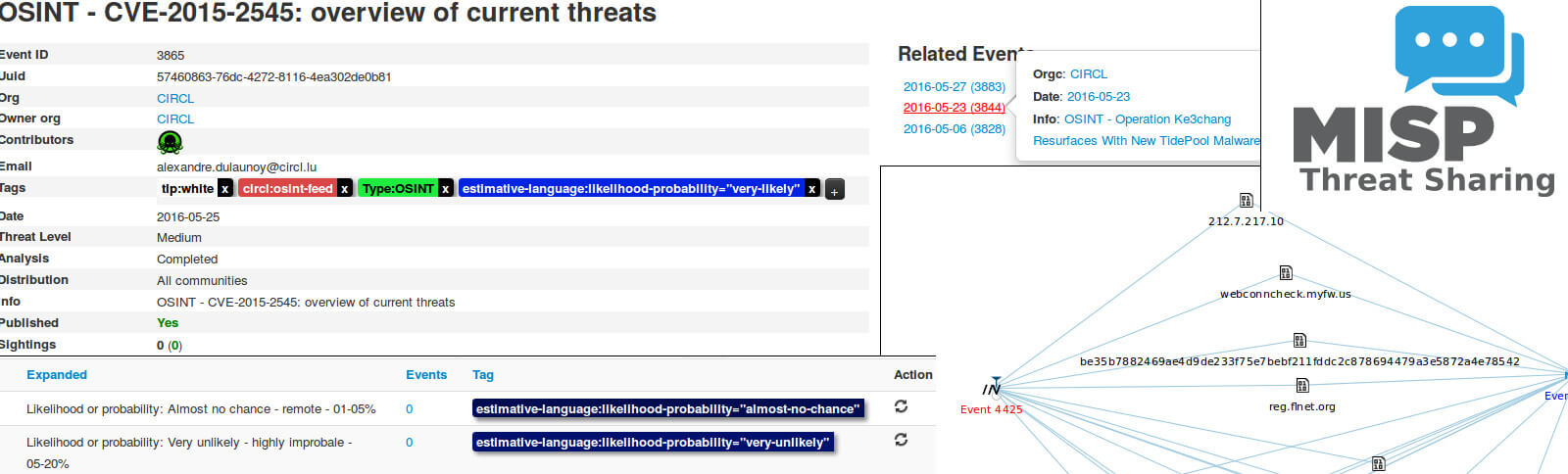

MISP (Zararlı yazılım bilgi paylaşım platformu) siber tehdit istihbaratının paylaşımına yardımcı olan ücretsiz ve açık kaynaklı bir yazılımdır. MISP, hedeflenen saldırıların, mali dolandırıcılık bilgilerinin, güvenlik açıklarının veya terörle mücadele bilgilerinin ele geçirilmesi ve toplanması, paylaşılması, depolanması ve ilişkilendirilmesi için oluşturulmuş bir siber tehdit istihbaratı platformudur.

Bu platform kurum ve kuruluşların zararlı yazılım tehdit göstergeleri (IOC) hakkında bilgi paylaşmalarını sağlar. MISP kullanıcıları, zararlı yazılımlar (malware) veya tehditler hakkındaki “iş birliğine” dayalı bilgiden yararlanırlar. Bu güvenilir platformun amacı, hedeflenen saldırılara karşı kullanılan karşı önlemlerin geliştirilmesine yardımcı olmak ve önleyici eylemler oluşturmaktır.

MISP, bir web arayüzü (analistler veya olay müdahale ekipleri için) üzerinden kullanılabilmektedir. Bir REST API üzerinden de tehdit göstergelerini (IOCs) alıp gönderebilmektedir. MISP platformunun temel hedefi tehdit bilgilerini açığa çıkarmayı, olgunlaştırabilmeyi ve istismar edilmesini önleyen sorunsuz bir operasyon sağlayan sağlam bir platform olmaktır.

Proje sayfası: http://www.misp-project.org/

Github : https://github.com/MISP

Topluluk: http://www.misp-project.org/communities/

The Hive Projesi

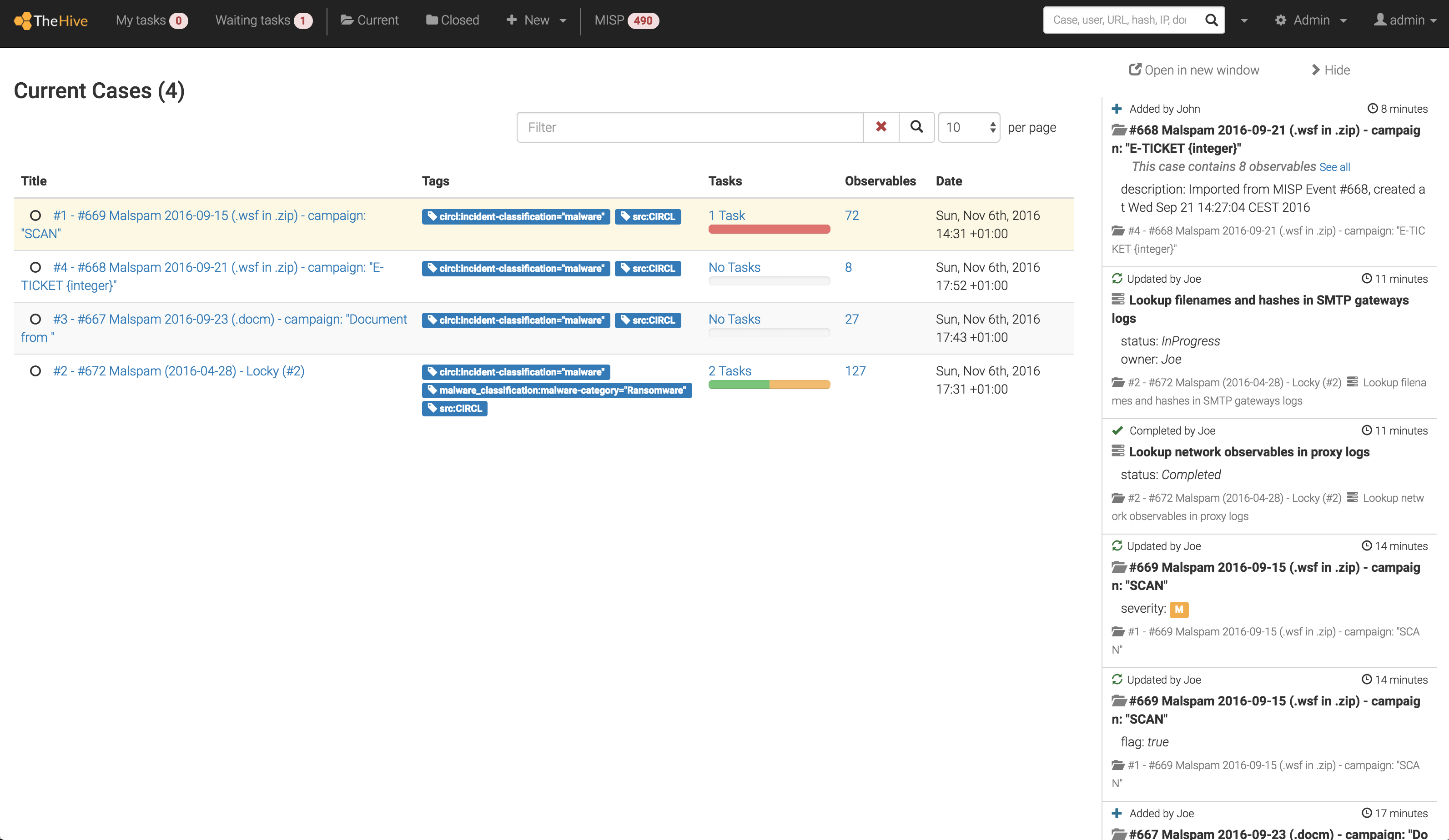

The Hive, açık kaynak kodlu, siber olay müdahale ekiplerinin işlerini hızlıca halledebilmesi için tasarlanmış, ölçeklenebilir ve ücretsiz bir olay müdahale platformudur. Bir siber vakayı araştırırken takım çalışması kullanmak, olay müdahale işlerinin kalitesini büyük ölçüde artırmaktadır. TheHive’in tasarımcıları, takımların birlikte çalışmasına ve zamanında soruşturma yapabilmesi için iş birliği yapmalarına odaklanan ayrıntılı bir analiz ve SOC düzenleme platformudur. Her bir soruşturma süreci, bir veya daha fazla göreve bölünebilen bir olaylara (case) karşılık gelir. Bu görevler güvenlik operasyon analistlere atanır ve daha sonra bunları eş zamanlı olarak araştırmaları istenir.

TheHive ayrıca, analistlerin vakalar oluşturmasına ve e-posta veya SIEM gibi farklı kaynaklardan uyarılar göndermesine olanak tanıyan bir Python API istemcisine sahiptir. TheHive Project tarafından yapılan ek yardımcı araçlar toplu analiz yapabilmek için bir otomasyon aracı olan Cortex ve bir tehdit istihbaratı besleme (feed) toplayıcısı olan Hippocampe aracını geliştirmektedirler.

The Hive – İş Birliği Yapmak:

İş birliği TheHive’ın kalbindedir. Birden fazla analist aynı anda aynı vakayı çalıştırabilir. Örneğin, bir analist zararlı yazılım analizini ele alabilirken, bir başkası IOC’ler ile çalışabilmektedir. Örneğin bir Komuta&Kontrol sunucusu ekip arkadaşlarınca eklendikten hemen sonra etkinliğin proxy logları üzerinde çalışılabilir. TheHive’ın canlı akışını kullanarak, herkes gerçek zamanlı olarak platformda neler olduğunu gözlemleyebilmektedir.

The Hive – Detaylandırma

TheHive projesinde her soruşturma bir olaya karşılık gelir. Durumlar, MISP (Malware Information Sharing Platform) olaylarından, SIEM uyarılarından, e-posta raporlarından ve diğer kayda değer herhangi bir güvenlik olayından oluşturulabilir.

Her vaka bir veya daha fazla göreve ayrılabilmektedir. Analistler, vaka oluşturulduğunda aynı görevleri eklemek yerine, TheHive’in şablon motorunu kullanarak onları bir kez ve herkes için oluşturabilirler. Durum şablonları, takımın etkinliğini artırmak, önemli zaman alan soruşturmaların tipini belirlemek ve sıkıcı görevleri otomatikleştirmek için metrikleri belirli vaka türleriyle ilişkilendirmek için kullanılabilmektedir. Her görev belirli bir analiste atanabilir.

Ekip üyeleri bir görevin başkalarının onlara atanmasını beklemeden de işlem yapabilmektedir. Görevler, analistlerin, görevin ne olduğunu, sonuçlar, kanıtlar veya kayda değer dosyaları eklemeleri gibi bir olayı tanımlamak için katkıda bulunabilecek çok sayıda çalışma içerebilmektedir. Bunların dışında kayıtlar, zengin bir metin editörü veya Markdown kullanılarak yazılabilmektedir ve bu durum yazı işleri için oldukça avantajlıdır.

The Hive – Analiz

TheHive’in Python API istemcisi TheHive4py sayesinde, SIEM uyarıları, kimlik avı ve diğer şüpheli e-postalar ve bunun gibi diğer güvenlik olaylarını eklemek mümkün olmaktadır. Bütün uyarıları ana panelde güncellenmiş olarak görüntülenebilmektedir.

Web sitesi : https://thehive-project.org/

Topluluk : https://groups.google.com/a/thehive-project.org/forum/#!forum/users

SOME – SOC Ekipleri için Kullanıma Hazır Açık Kaynak Çözümler için devamı Bölüm II yayınlandı!