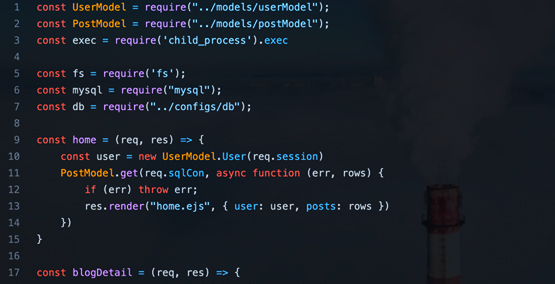

Prototype Pollution (1. Bölüm)

Günümüz web uygulamalarında JavaScript programlama dili vazgeçilmezler...

DEVAMI

Server Side Request Forgery (SSRF) Zafiyeti Nedir?

Server Side Request Forgery (SSRF) Zafiyeti Nedir? SSRF zafiyeti web u...

DEVAMI

Cross Site Request Forgery (CSRF)

Cross Site Request Forgery (CSRF) Zafiyeti Nedir? CSRF zafiyeti saldır...

DEVAMI

SOC Analist Serisi: WAF/IPS/Firewall Cihazlarının Çalışma Mantığı Ve Log Analizi

Webinar: SOC Analist Serisi: WAF/IPS/Firewall Cihazlarının Çalışma Man...

DEVAMI

SOC Analist Serisi: Windows Binary’lerin Saldırganlar Tarafından Kullanımı

Webinar: SOC Analist Serisi: Windows Binary’lerin Saldırganlar T...

DEVAMI