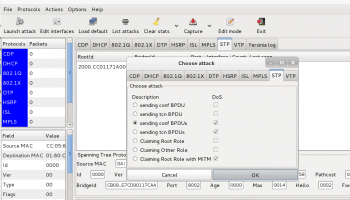

DTP Protokolü ve Saldırı Yöntemleri

Dinamik Trunk Protokolü(DTP) Dinamik Trunk Protokolü, sanal ağlara(VLAN) sahip katman 2 cihazlarının arasındaki bağlantı türlerini, anlaşmalar(negotiation) yoluyla otomatik olarak belirleyen, Cisco Sistemleri tarafından geliştirilmiş ağ protokolüdür. DTP, katman 2’de çalışmaktadır. ...