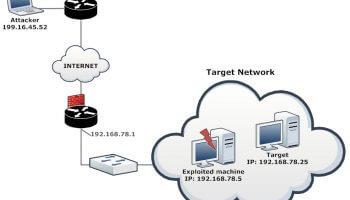

Sızma Testlerinde İlerleme ( Post Exploitation -Network Sniffing)

Uzak bir sistem ele geçirildiğinde, hedef sistemde ilerlemek için elde edilecek kritik verilerden biride network trafiğidir. Ele geçirilen sistemin üzerinden ftp, http, smtp, pop3 vb. okunabilir veri trafiği akıyor ve şifreler, hassas bilgiler içeriyor olabilir. Meterpreter ajanının sniffing özelliğ...