Sibe Fidye 2020 Raporu

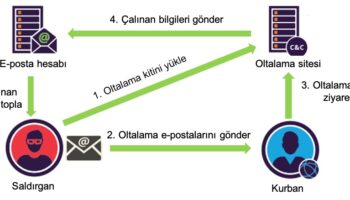

Tüm dünyayı etkisi altına alan Covid-19 salgınıyla birlikte çeşitli kişisel ve kurumsal bilgisayarları hedef alan fidye yazılım saldırılarında önemli ölçüde artış oldu. Ticari ve finansal işlemlerin giderek artan bir şekilde dijitale taşınması ve bilgisayar sistemlerinde daha fazla verinin paylaşılm...