Sosyal mühendislik, siber korsanlar tarafından uzun yıllardır kullanılan ve her zaman saldırganlar açısından başarım oranı yüksek bir saldırı tipidir. Sosyal mühendislik saldırıları tekniğin ötesinde doğrudan insan psikolojisine hitap etmesi nedeniyle diğer saldırılar gibi kolay engellenebilir bir yapıda değildir.

Bu kadar yaygın ve başarı oranı yüksek bu saldırı tipi henüz bilişim güvenliği uzmanlarının büyük çoğunluğu tarafından ciddi saldırı olarak kabul edilmemektedir.

Bunun temel nedeni de sosyal mühendislik saldırılarının herhangi bir teknik bilgiye sahip olmayi gerektirmeyecek kadar kolay gerçekleştirilebilmesidir. Oysa güvenlikte her zaman zor olan değil, basit olan ve son kullanıcıyı hedef alan saldırılar zarar verir.

Sosyal mühendislik saldırılarının son yıllarda artması sızma testleri kapsamına da girmesine neden olmuştur. Sızma testlerinde genellikle üç çeşit sosyal mühendislik testleri gerçekleştirilmektedir.

- Telefon yoluyla gerçekleştirilen testler,

- Fiziksel testler,

- E-posta kullanarak gerçekleştirilen testler

Sosyal mühendislik saldırılarında en sık tercih edilen yöntem e-posta kullanımıdır. Binlerce insanı telefonla arayarak birşeylere ikna etmek yerine binlerce insana bir adet e-posta göndererek bir linke tıklatmak, bir bilgi girmesini talep etmek daha kolaydır.

BGA tarafından 2012 yılında gerçekleştirilen sızma testlerinde sosyal mühendislik saldırısının başarı oranı %12-15 civarında çıkmıştır. Yapılan tüm testlerin kurumsal firmalara yönelik olduğu düşünülürse bu oranlar oldukca ciddidir.

E-posta üzerinden sosyal mühendislik saldırısı gerçekleştirmek için üç temel bileşene ihtiyaç duyulmaktadır.

Bunlar:

- Saldırıda kullanılacak e-posta adresleri (Kurumsal adresler)

- Saldırıda kullanılacak senaryo

- IT altyapısı (sahte adreslerden e-posta gönderimi, benzer alan adı satın alma vb)

Kurumsal e-posta adreslerini internetten bulmak icin genellikle aşağıda listelenen yazılımlar kullanılmaktadır.

- TheHarvester

- Metasploit Aux

- Maltego

Örnek theharvester Araç Kullanımı ve Çıktısı

root@onthetable# ./theHarvester.py -d att.com -b google -l 1000

*************************************

*TheHarvester Ver. 2.2 *

*Coded by Christian Martorella *

*Edge-Security Research *

*cmartorella@edge-security.com *

*************************************

[-] Searching in Google:

Searching 0 results…

Searching 100 results…

Searching 200 results…

Searching 300 results…

Searching 400 results…

Searching 500 results…

Searching 600 results…

Searching 700 results…

Searching 800 results…

Searching 900 results…

Searching 1000 results…[+] Emails found:

——————

atttowers@att.com

bev.hoffman@att.com

info@att.com

divesh@research.att.com

lji@research.att.com

peidan@research.att.com

jiawang@research.att.com

shvenk@research.att.com

muthu@research.att.com

bala@research.att.com

haffner@research.att.com

mohri@research.att.com

ba5811@att.com

gchoudhury@att.com

jyates@research.att.com

njas@research.att.com

JobAppAccess@att.com

randall.stephenson@att.com

jl4497@att.com

tfrost@att.com

yoix@research.att.com

dg4305@att.com

fb1932@att.com

anderhog@att.com

attcustomercare@att.com

pamela@research.att.com

jn4238@att.com

dns@att.com

hostmaster@ems.att.com

developers@lists…att.com

Theharvester gibi araçlar genellikle Google, Bing, Yahoo vb arama motorlarını kullanarak ilgili domainlere ait e-postaları aramaktadırlar. Çoğu kurumsal firma bilgi güvenliği politikalarıyla çalışanların internete kurum e-posta adresi ile üye olmalarını yasaklamakta ve bunu düzenli olarak kontrol etmektedir.

Bu durumda internetten e-posta adresi bulmak ve bu adreslere yönelik sosyal mühendislik saldırıları gerçekleştirmek pek mümkün olmamaktadır.

Oysa LinkedIN gibi iş dünyasının kalbi sayılacak bir uygulama ücretsiz olarak bir çok kuruma ait çalışanların bilgilerini barındırmaktadır. Orta ve büyük ölçekli kurumlarda çalışan beyaz yakalıların %60 civarı LinkedIN profiline sahiptir. Bu da ortalama 3.000 çalışanı olak bir kurumun 1.800 çalışanınınLinkedIn hesabı olduğu anlamına gelir.

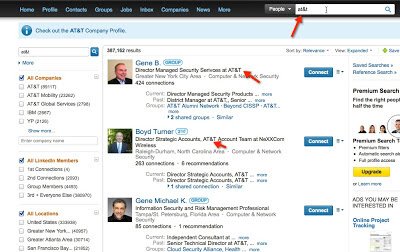

LinkedIN arabiriminden bir firmada çalışanların profil bilgileri ücretsiz olarak görülebilmektedir.

Bununla birlikte LinkedIN ücretsiz üyelikle her firma için 110 kişiye kadar –eğer üye özelliklerinden gizlenilmediyse– tüm bilgileri uzaktan sağladığı bir api ile almanıza izin vermektedir. Bu paha biçilmez değerdeki bilgileri yazdığımız bir ruby scripti ile almayı denedik ve internette hiç bulamayacağımız kadar kurumsal e-postanın LinkedIN uzerinden alınabileceğini gördük.

Aşağıda geliştirdiğimiz scripte ait çıktı gözükmektedir. AT&T örnek olarak seçilmiş ve bulunan mail adresleri yazılmamıştır fakat script çıktısı firmaya ait tüm ihtimalleri (a.soyad@firma.com, ad.soyad@firma.com, ad.s@firma.com vb) düşünerek LinkedIN’in izin verdiği sayıda göstermektedir. LinkedIN’e ödenecek cuzi miktarda üyelik aidatı ile her firma için 700’e kadar profile ulaşım sağlanabilmektedir.

# ./linkedin_harvester.rb -s 100 -k “AT%26T” -e att.com -f att.config -o 1,2,3

d.ritch @att.com.xy

darren.r @att.com.xy

darren.ritch @att.com.xy

j.atkinson@ att.com.xy

james.a@ att.com.xy

james.atkinson@ att.com.xy

v.robinson@att.com.xy

victor.r@att.com.xy

victor.robinson@att.com.xy

m.cheung@att.com.xy

mike.c@att.com.xy

mike.cheung@att.com.xy

p.girardi@att.com.xy

paul.g@att.com.xy

….

Script eklenecek bir kaç özellikle birlikte ilerde Metasploit modülü olarak yayınlanacaktır.

Huzeyfe ÖNAL <huzeyfe.onal@bga.com.tr>