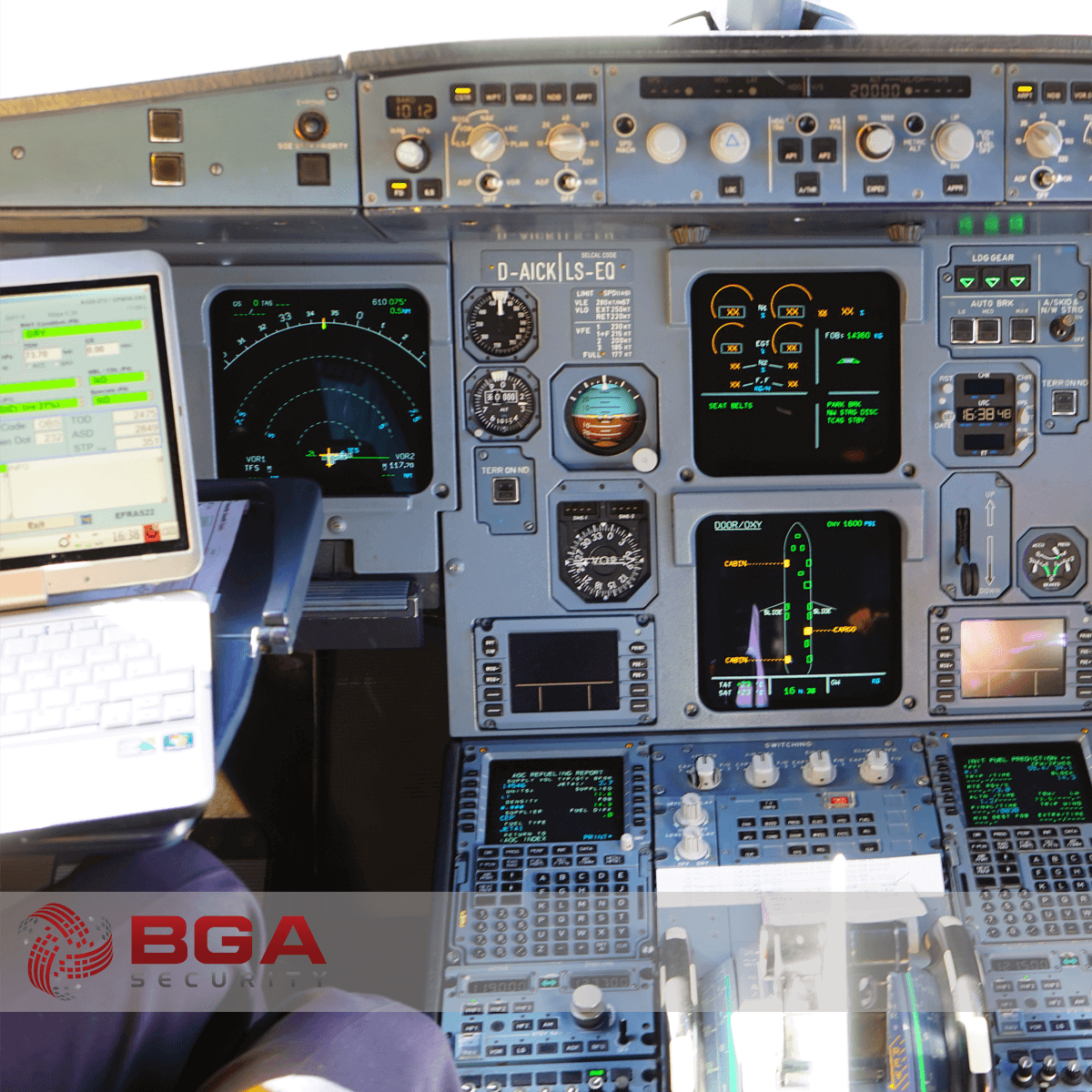

Bir uçağın karakutusu ile bilişim sistemleri için ayrıntılı log tutmak eşdeğer anlamdadır. Ne kara kutusuz bir uçak kazası ne de sağlıklı loglama yapılmamış bir ortamdaki bilişim olayı istenildiği gibi aydınlatılamaz. PCI(Payment Card Industry), Health Insurance Portability and Accountability Act (HIPAA), Federal Information Security Management Act (FISMA), Sarbanes-Oxley(SOX), 5651 sayılı T.C. kanunu, ISO/IEC 27001 gibi ismi sık duyulan kanun/standart/düzenlemelerin loglama konusundaki öneri ve tavsiyeleri sayesinde son yıllarda kurumsal iş ortamlarındaki en önemli projelerden biri merkezi log yönetimi ve SEM/SIEM projeleri olmuştur.Gerçekleştirilen çalışmalarda log toplama, log yönetimi ve analizi birbirine karışmış ve çoğu proje sadece log toplama olarak sonuçlanmıştır. Loglama konusu da diğer güvenlik operasyonları gibi kaynak, zaman ve ilgi isteyen bir konudur ve alınacak verim bu bileşenlerle doğru orantılıdır.

BGA Log Yönetimi ve Analizi eğitimi, kurumsal iş ortamlarında loglamanın gerçek önemini ve değerini ortaya çıkarma amaçlı ürün bağımsız gerçekleştirilmekte ve katılımcılara güvenlik açısından loglamanın kazançlarını somut olarak göstermeyi hedeflemektedir.

Eğitim gerçek sistemlerden alınmış örnek loglar ve senaryolar eşliğinde işlenmektedir. Örnek senaryolar işlenirken hangi aşamada hangi korelasyon kurallarının yazılabileceği konusunda ve korelasyon kuralı yazma konusunda bilgilendirme yapılacaktır.

Eğitim Seviyesi

İleri Seviye

Kimler Katılmalı

Bu eğitim, IT güvenlik görevlileri, denetçiler, güvenlik uzmanları, site yöneticileri ve ağ altyapı bütünlüğü konusunda çalışmalar yapan herkes için önemli ölçüde yarar sağlayacaktır.

Eğitim Süresi

2 Gün

Sertifika

Eğitime katılanlara, BGA tarafından katılım sertifikası verilecektir.

Diğer eğitimlere ait takvim bilgisi için: https://www.bgasecurity.com/egitim-takvimi/

Eğitim Ücreti ve Kayıt

Lütfen egitim@bga.com.tr adresine “Log Yonetimi Analizi Egitimi Kayit” konulu e-posta gönderiniz.

Eğitim İçeriği

Log Tanımı ve Genel Kavramlar

- Loglamanın Güvenlik Açısından Önemi

- Log Çeşitleri

- Log yönetimi

- Log Yönetimi Projelerinde Sık Karşılaşılan Hatalar

- Merkezi Log Yönetimi

- Log Toplama Yöntemleri

- Ajanlı Log Toplama

- Ajansız Log Toplama

- Loglamada İletişim Güvenliği

- Log Yönetimi Ürünleri

- Log Dosyaları, Tipleri ve Log Formatları

SYSLOG

- Syslog Detayları

- Facility, Priority Kavramları

- Linux Sistemlerde Syslog Yapılandırma

- Logları Syslog Aracılığı İle Uzak Sistemlere Yönlendirme

- Syslog Kullanarak Merkezi Log Toplama

- Güvenlik Cihazları ve Syslog

- Test Amaçlı Log Üretimi

- Log Tutma Amaçları

- Loglamanın Performansa Etkisi

- Yönetmelik ve Standartlar Açısından Log Yönetimi/Analizi

SOX ve Log Yönetimi, Analizi

- HIPAA ve Log Yönetimi, Analizi

- COBIT ve Log Yönetimi, Analizi

- PCI ve Log Yönetimi, Analizi

- Log Analizi

Loglamada Zaman Kavramı

- Logların Güvenliğini Sağlama

- Log Değişiklikleri Nasıl Farkedilir?

- Log Güvenliği İçin Sayısal Zaman Damgası

- Linux sistemlerde log analizi

- UNIX sistemlerde log analizi

- Windows sistemlerde log analizi

- Logparser Kullanarak Log Analizi

- Güvenlik ve ağ sistemlerine yönelig log analizi

- Web sunucu loglarının analizi

- Syslog log formatı ve çalışma yapısı

- Log Rotasyonu

- Log Analizi Araçları

- Linux araçlarını Kullanarak Log Analizi

- cut, awk, grep ,ngrep , less, head, more, sed,

- Log Dosyalarına Aktif İzleme

- Saldırı Analizinde Loglamanın Önemi

Saldırı Sonrası Alınmış Örnek Loglarla Analiz

- Logların Silinmesi

- Linux Sistemlede Log Silme Yöntem ve Araçları

- Windows Sistemlerde Log Silme Yöntem ve Araçları

- Log Forensics

- Ağ Trafiğinde Loglama

- Network Forensisc ve Log analizi

- DDoS Saldırı Analizi

- Loglama Açısından 5651 Sayılı Kanun

Loglama ve T.C Kanunları

- 5651 Sayılı Kanun

- 5651 | Tanımlar

- Erişim Sağlayıcı Yükümlülükleri

- 5651|İçerik Sağlayıcı

- İçerik Sağlayıcı Yükümlülükleri

- 5651|Yer Sağlayıcı

- Yer Sağlayıcı Yükümlülükleri

- Log Detayları

- 5651|İnternet Toplu Kullanım Sağlayıcı

- İ.T.K Sağlayıcı Yükümlülükleri

- Ağ ve Güvenlik Cihazlarında Log Yönetimi, Analizi

Sınır Güvenliği Bileşenleri

- Yönlendirici(Router) Sistemler ve Log Yönetimi

- Router Audit Loglarını Merkeze Yönlendirme

- NetFlow Logları ve Trafik Analizi

- Güvenlik Duvarı ve Log Yönetimi

- Erişim Logları

- Denetim(Audit) Logları

- Çeşitli Firewall’lara Ait Log Detayları ve Analizi

- IPS Log Yönetimi

- Loglama Detayı

- Linux/UNIX Sistemlerde Log Yönetimi

Linux Sistemlerde Loglama Altyapısı

- Syslog

- Kernel Audit Log

- Linux Sistemlerde Log Analiz Araçları

- Güvenlik Açısından Önemli Log Dosyaları

- Linux Sistem Loglarını Merkezi Sunucuya Yönlendirme

- Windows Sistemlerde Log Yönetimi

Windows Loglama Altyapısı

- Linux Sistem Loglarını Merkezi Sunucuya Yönlendirme

- Windows Ekran Loglama(Kayıt)

- Açık kod log analizi ve yönetimi araçları

Siber Saldırı Simülasyonu ve Korelasyon Çalışmalar