Günümüzde sistem güvenliği yöneticisi olmak kolay değildir. Her gün, sistemlerimizin bütünlüğünü tehlikeye atan yeni güvenlik açıkları çıkmaktadır. Bir Microsoft Windows ortamını yönetmek, sorunlarını tespit etmek, izlemek ve çözmek için teknik kaynaklar ve araçlar sunmaktadır. Winternals tarafından sağlanan bir araç seti olan Sysinternals, ileri kullanıcılar için bir antimalware aracı olan Sysmon diğer harika araçların arasında içerir. Microsoft Azure’nin CTO’su Mark Russinovich, Microsoft’un bir alt bölümü olan Winternals’ı kuran ve başlatan geliştiricilerden biridir.

Sysmon Nedir?

Sysmon, bilgisayarlarımızda gerçekleşen işlemleri izlememizi sağlayan bir araçtır. Doğru yapılandırmayla, şüpheli davranışlar Sysmon tarafından algılanabilir ve ayrıntılı bilgiler üretilen günlüğe (event log) kaydedilir. Örneğin, yeni bir işlemin oluşturulması Sysmon tarafından “Event ID 1” olarak tespit edilecektir. Bu etkinlik, aktif bir yanıt yapılandırma veya diğer güvenlik önlemlerini benimsemek için kullanabileceğimiz kritik bilgileri içerecektir.

Microsoft Cybersecurity davranışı üç durumdan oluşmaktadır: Koruma(protect), Tespit(detect) ve cevaplama(respond). Koruma ve hızlı tepki verme yetenekleri çok önemlidir, ancak derinlemesine tespit etmek de aynı derecede önemlidir. Bu yazının odak noktası son iki adımdır:

- Tespit – İlgili olayları yakalamak için Sysmon’u kurma ve yapılandırma

- Yanıtlama – Sysmon olaylarını araştırma ve cevaplama

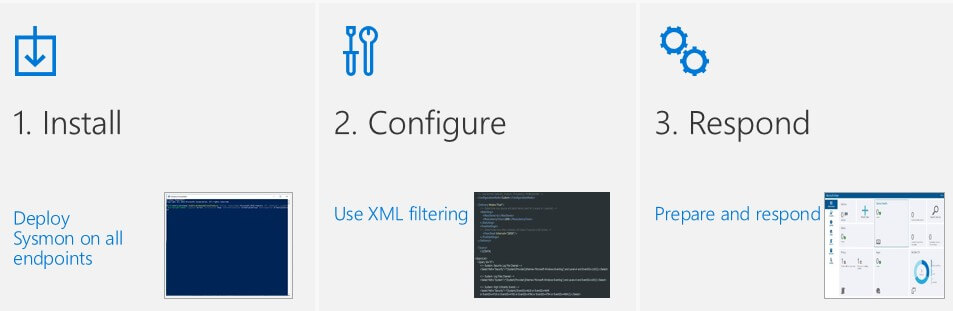

Sysmon Kurulumu İçin Gerekenler:

- Sysinternals Suite arşivini indirin.

- En son sürümü live.sysinternals.com adresinden indirebilirsiniz.

- Sysmon konfigurasyon dosyası.

Sysmon Konfigurasyon Dosyası

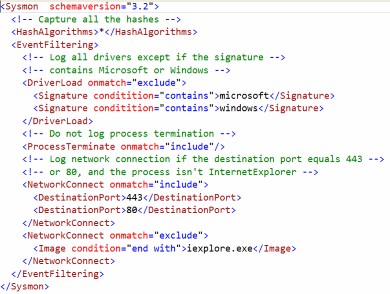

Bir sysmon yapılandırma dosyası, dahil etmek istediğiniz olayları ve hariç tutmak istediğimiz etkinlikler ile ilgili bilgileri depolamak için Sysmon tarafından kullanılır.

Konfigürasyon dosyaları -i (kurulum) parametresi veya -c (kurulum) yapılandırma parametresinden sonra belirtilebilir. Önceden ayarlanmış bir yapılandırmayı dağıtmayı ve çekilen olayları filtrelemeyi kolaylaştırırlar.

GPO ile Sysmon Dağıtımı ve Senaryoları

Microsoft ve Windows ile ilişkili olmayan aygıt sürücülerini veya yalnızca 80 ve 443 numaralı TCP bağlantı noktaları üzerinden ağ bağlantılarını kaydedecek kurallara sahip bir sysmon örnek yapılandırma dosyası:

Örnek kurulum:

$ sysmon.exe -accepteula -i C:\sysmon\sysmonconfig.xml

Örnek konfigürasyon:

GPO ile Sysmon Dağıtımı

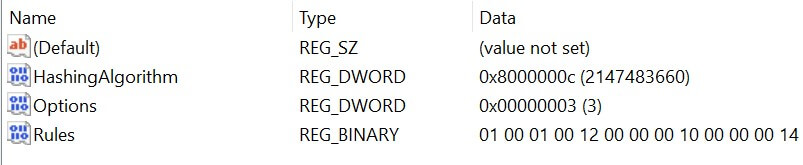

Sysmon kuralları ve yapılandırma ayarları kayıt defterinde aşağıdaki dizinde bulunur.

HKEY_LOCAL_MACHINE\ SYSTEM\ CurrentControlSet\ services\ SysmonDrv\ Parameters

Group Policy Preferences (GPP) kullanarak Sysmon kurallarını tüm kuruluşta dağıtabilirsiniz. (Bir kez kurulduktan sonra, hizmet değişiklikler için kayıt defteri anahtarını sorgular ve otomatik olarak güncellenir ve yeniden başlatmaya gerek olmamaktadır.)

Aşamalar:

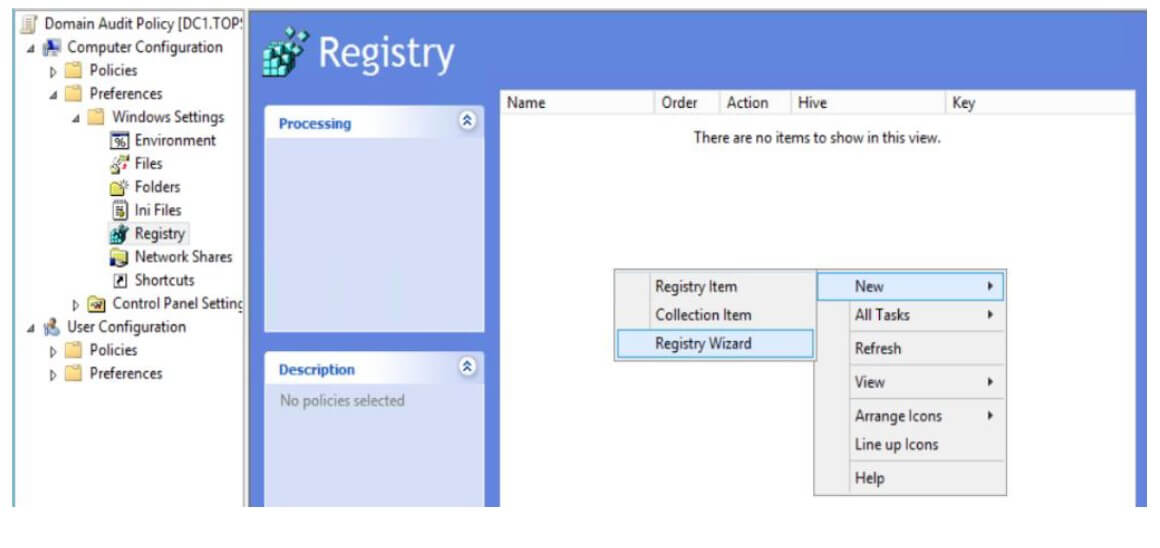

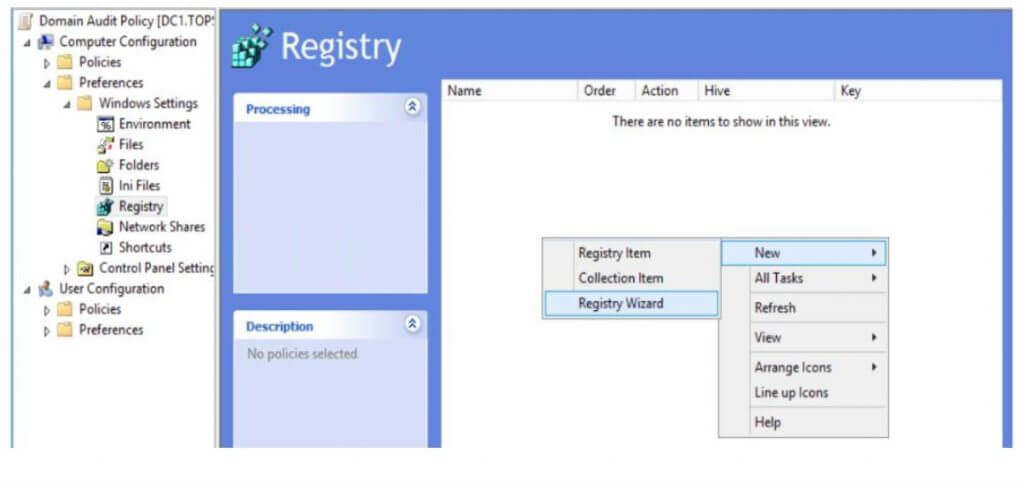

- Group Policy Editor’ü açın, “Computer Configuration” kısmına gidin, daha sonra “Preferences, “Windows Settings and Registry” yolunu izleyin.

- Registry Wizard’ı seçin ve “New” seçeneğine tıklayın.

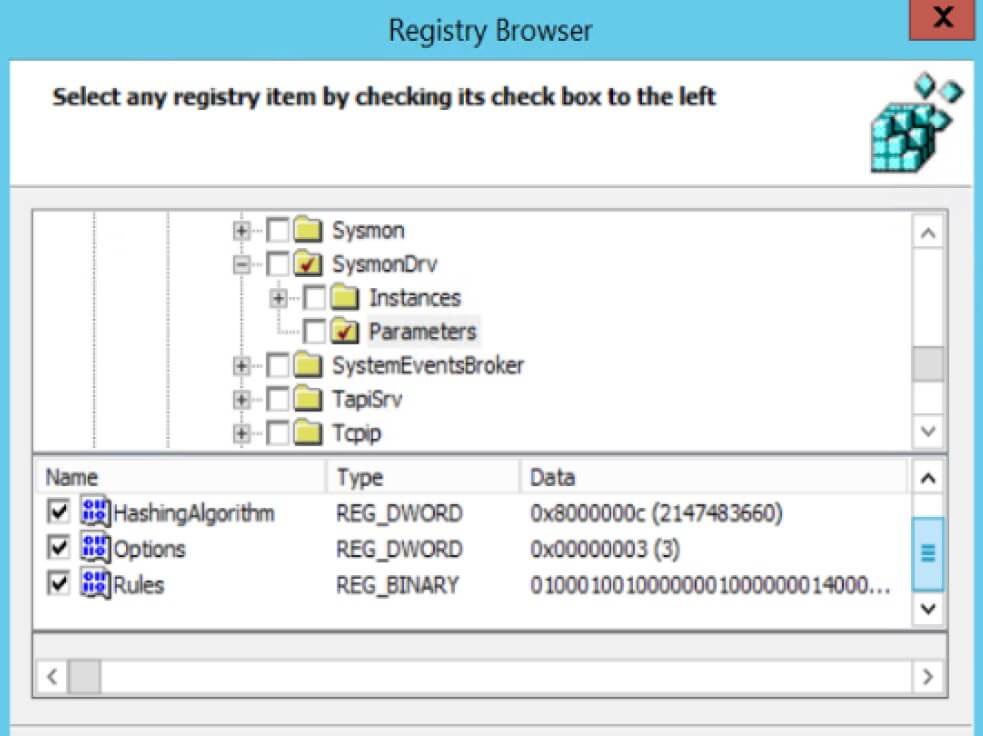

- HKLM\ SYSTEM\ CurrentControlSet\ Services\ SysmonDrv\ Parameters kısmına gidin ve “HashingAlgorithm, Options and Rules” seçeneklerini işaretleyin.

4. GPO’yu istenen bilgisayarlara dağıtın.

Sysmon Senaryoları

- Bitsadmin Kullanılarak Dosya Transfer İşlemleri

- Bilinen APT Zararlılarının Kullandıkları Pipe İsimlerinin Tespit Edilmesi

- Kullanıcıların Dizinlerinde Wscript veya Cscript Kullanılması

- Office Zararlılarında Kullanılan Verclsid Kullanımının Tespit Edilmesi

- Mimikatz Kullanımının Tespit edilmesi

- Mstha.exe nın Shell Başlatmasının Tespit Edilmesi

- Office Programlarının Macro Kullanarak Shell Başlatmalarının Tespit Edilmesi

- Office Programlarının Shell Başlatmalarının Tespit Edilmesi

- Lass.exe ‘ye Thread Oluşturularak Erişimlerin Tespit Edilmesi

- Powershell netclient Kullanılarak Dosya İndirmelerinin Tespit Edilmesi

- Powershell Ile Yetkili Kullanıcı Hesabı İle Normal’in Dışındaki Hedeflere Erişimin Tespit Edilmesi

- Şüpheli Parametre Kullanılarak Powershell Çağrılarının Tespit Edilmesi

- Rundll32.exe gibi Processlerin Public İp Adresleriyle İletişim Kurmasının Tespit Edilmesi

- Şüpheli Parametreler ile Certutil.exe Kullanımının Tespit Edilmesi

- Şüpheli Parameterler ile Cmd.exe ve APPDATA Kullanımının Tespit Edilmesi

- Rundll32.exe ‘nin Control.exe Tarafından Çağrılmasının Tespit Edilmesi

- Temp Dizininden Driver Yükleme Girişimlerinin Tespit Edilmesi

- Şüpheli Dizinlerden Dosya Çalıştırılmasının Tespit Edilmesi

- MMC ile cmd.exe Çağrılmasının Tespit Edilmesi

- Net.exe Çağrılarının Tespit Edilmesi

- Wscript veya Cscript ile Powershell veya CMD Çağrılmasının Tespit Edilmesi

- Şüpheli Dizinlerden Geri Bağlantı Yapılmasının Tespit Edilmesi

- Domain Hakkında Bilgi Toplama Amaçlı Sorguların Tespit Edilmesi

- Şüpheli Dizinlerden Başlangıçta Çalıştırılması için Program Atamalarının Tespit Edilmesi

- Zamanlanmış Görev Eklemelerinin Tespit Edilmesi

- Vsadmin Kullanımlarının Tespit Edilmesi