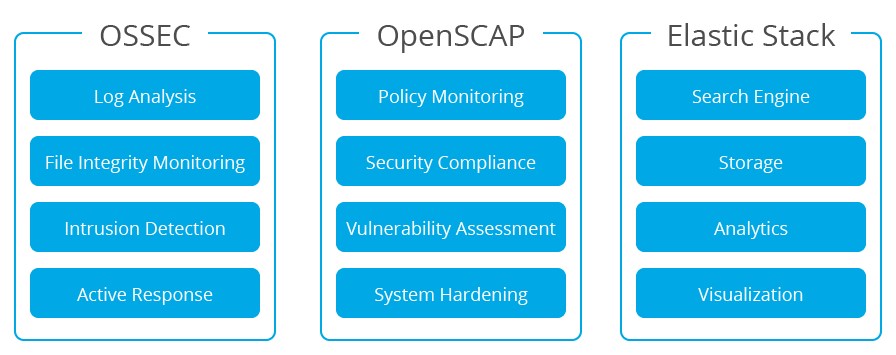

Wazuh ölçeklenebilir, multi platformu, açık kaynaklı bir host-tabanlı intrusion detection (HIDS) sistemidir. Güçlü bir korelasyon ve analiz motoru olan OSSEC’in bir forku olarak doğmuştur. Wazuh Elastic Stack ve OpenSCAP ile entegre edilerek daha kapsamlı bir çözüm haline gelmiştir. Wazuh, log analizi, dosya bütünlüğü denetimi (file integrity checking), Windows kayıt defteri izleme (Windows registry monitoring), rootkit tespiti, gerçek zamanlı uyarı ve aktif response yapısına sahip olmakla birlikte Linux, OpenBSD, FreeBSD, dahil olmak üzere MacOSX, Solaris ve Windows gibi birçok işletim sisteminde çalışabilmektedir.

Wazuh Nedir?

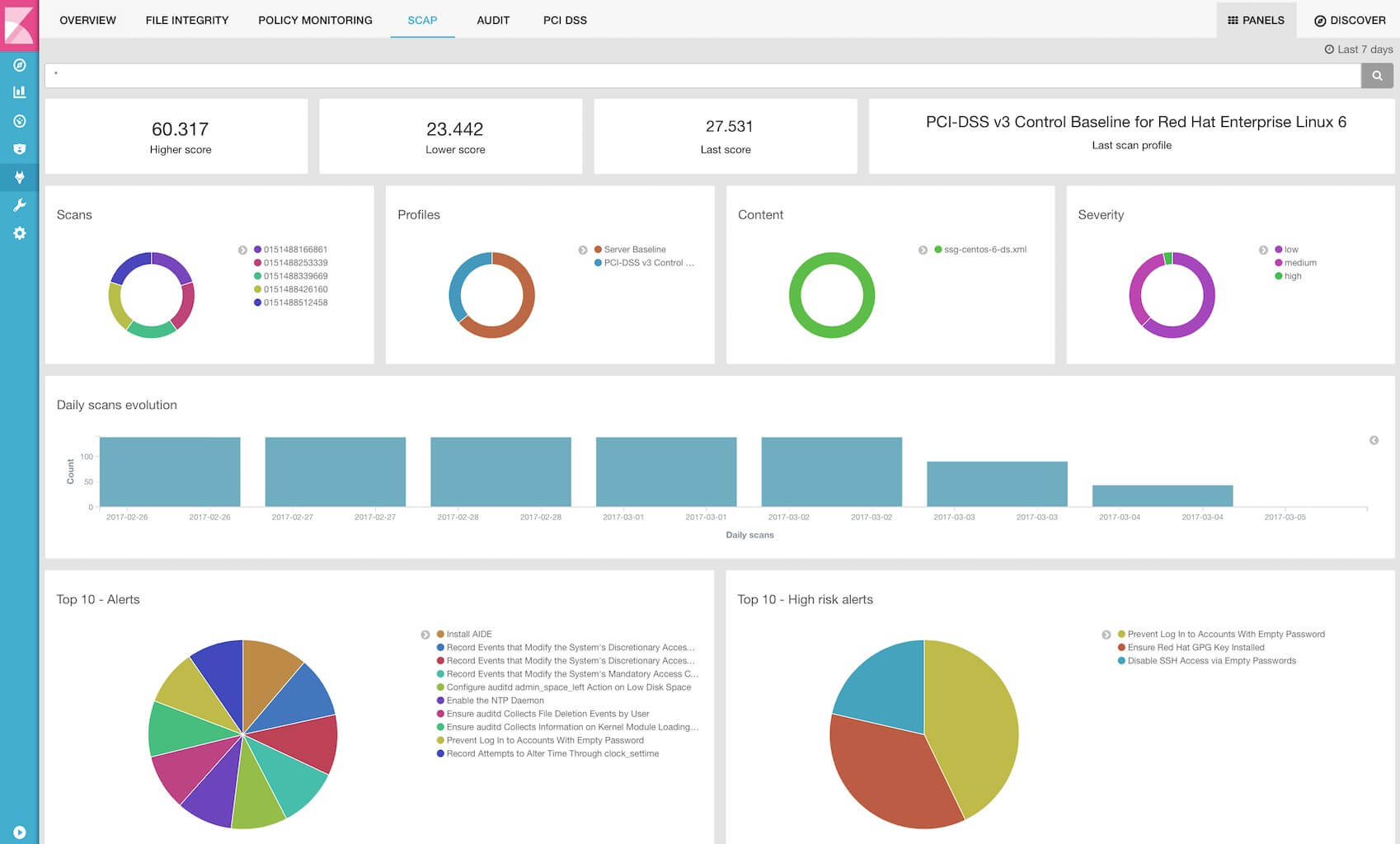

OpenSCAP

OpenSCAP, sistem yapılandırmalarını kontrol etmek ve güvenlik açığı olan uygulamaları tespit etmek için kullanılan bir OVAL (Open Vulnerability Assessment Language) ve XCCDF (Extensible Configuration Checklist Description Format) yorumlayıcısıdır.

Elastic Stack

Elastic Stack, log verilerini toplamak, parse etmek, dizinlemek, depolamak, aramak ve sunmak için kullanılan bir yazılım paketidir. Elastic Stack, Elasticsearch, Logstash ve Kibana olarak bilinen günlük yönetim için üç popüler açık kaynak projesinin birleşimidir. Birlikte Wazuh alarmları için gerçek zamanlı ve kullanıcı arayüz oluşturmaktadır. Elastic Stack ile Wazuh entegrasyonu, PCI DSS uyumluluğu ve CIS kriterleri için kullanıma hazır dashboardlar ile birlikte gelmektedir.

Wazuh Ne Amaçla Kullanılmaktadır?

İmza Tabanlı Log Analizi

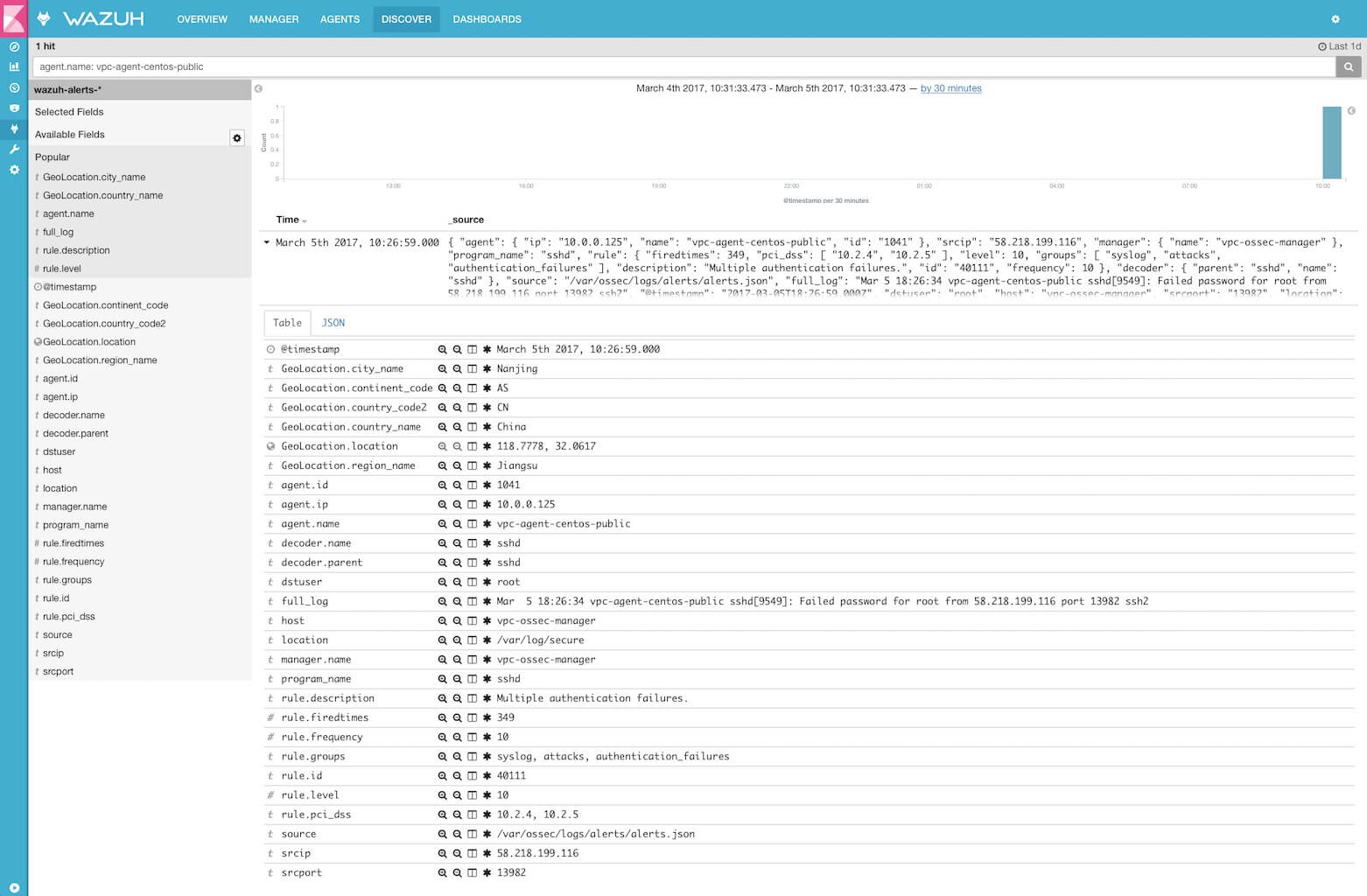

Otomatik log analizi ve yönetimi sisteminizdeki olası tehditleri algılamayı hızlandırır. Alt yapınızdaki sistemlerin, cihazların ve uygulamaların loglarında bir saldırının kanıtının bulunabileceği birçok durum vardır. Wazuh, log verilerini otomatik olarak toplamak ve analiz etmek için kullanılabilmektedir. Örneğin, Wazuh Agent’i yüklenmiş ve çalışan bir sistemin işletim sistemi logları okunmaktadır ve bu loglar analiz edilmek üzere Wazuh sunucusuna yönlendirir. Agent kullanmaksızın, sunucular üzerinden doğrudan JSON, Syslog ve bir çok formatta network üzerinden veri alabilmektedir.

Wazuh, logların hangi uygulamadan geldiğini tanımlamak için decoder’lar kullanmaktadır ve ardından bu uygulamalara göre özel kurallar kullanarak verileri analiz eder. SSH kimlik doğrulama hatası olaylarını tespit etmek için kullanılan bir kural örneği…

<rule id=”5716″ level=”5″>

<if_sid>5700</if_sid>

<match>^Failed|^error: PAM: Authentication </match>

<description>SSHD authentication failed.</description>

<group>authentication _failed,pci_dss_10.2.4, pci_dss_10.2.5,</group>

</rule>

Kurallar, kuralın aranacağı paterni tanımlamak için kullanılan bir eşleşme(match) alanını içerir. Log içerisinde geçen tanımlamalar bu alanda oluşturulur ve alarmın hangi seviyede olacağını belirten bir level alanı bulunmaktadır. Wazuh sunucusu, agentlardan birisi veya syslog tarafından toplanan bir log içerisinde sıfırdan daha yüksek bir level’a sahip bir kuralla her eşleştiğinde alarm üretecektir.

Örneğin,

{

“agent”: {

“id”: “1041”,

“ip”: “10.0.0.125”,

“name”: “vpc-agent-centos-public”

},

“decoder”: {

“name”: “sshd”,

“parent”: “sshd”

},

“dstuser”: “root”,

“full_log”: “Mar 5 18:26:34 vpc-agent- centos- public sshd[9549]: Failed password for root from 58.218.199.116 port 13982 ssh2”,

“location”: “/var/log/secure”,

“manager”: {

“name”: “vpc-ossec-manager”

},

“program_name”: “sshd”,

“rule”: {

“description”: “Multiple authentication failures.”,

“firedtimes”: 349,

“frequency”: 10,

“groups”: [

“syslog”,

“attacks”,

“authentication_failures”

],

“id”: “40111”,

“level”: 10,

“pci_dss”: [

“10.2.4”,

“10.2.5”

]

},

“srcip”: “58.218.199.116”,

“srcport”: “13982”,

“timestamp”: “2017-03-05T10:26:59-0800”

}

Alarm Wazuh server tarafından oluşturulduktan sonra, alarmlar coğrafi konum bilgileriyle zenginleştirilmiş, depolanmış ve indexlenmiş oldukları Elastik Stack bileşenine gönderilir. Kibana arayüzünden daha sonra bu verileri analiz etmek ve görselleştirmek için kullanılır. Örneğin, kibana arayüzünde bir alarmı görüntülemek istediğimizde…

Wazuh, farklı uygulamalar için 1.600’den fazla kural ile periyodik olarak güncellenen bir varsayılan kural seti ile birlikte gelmektedir.

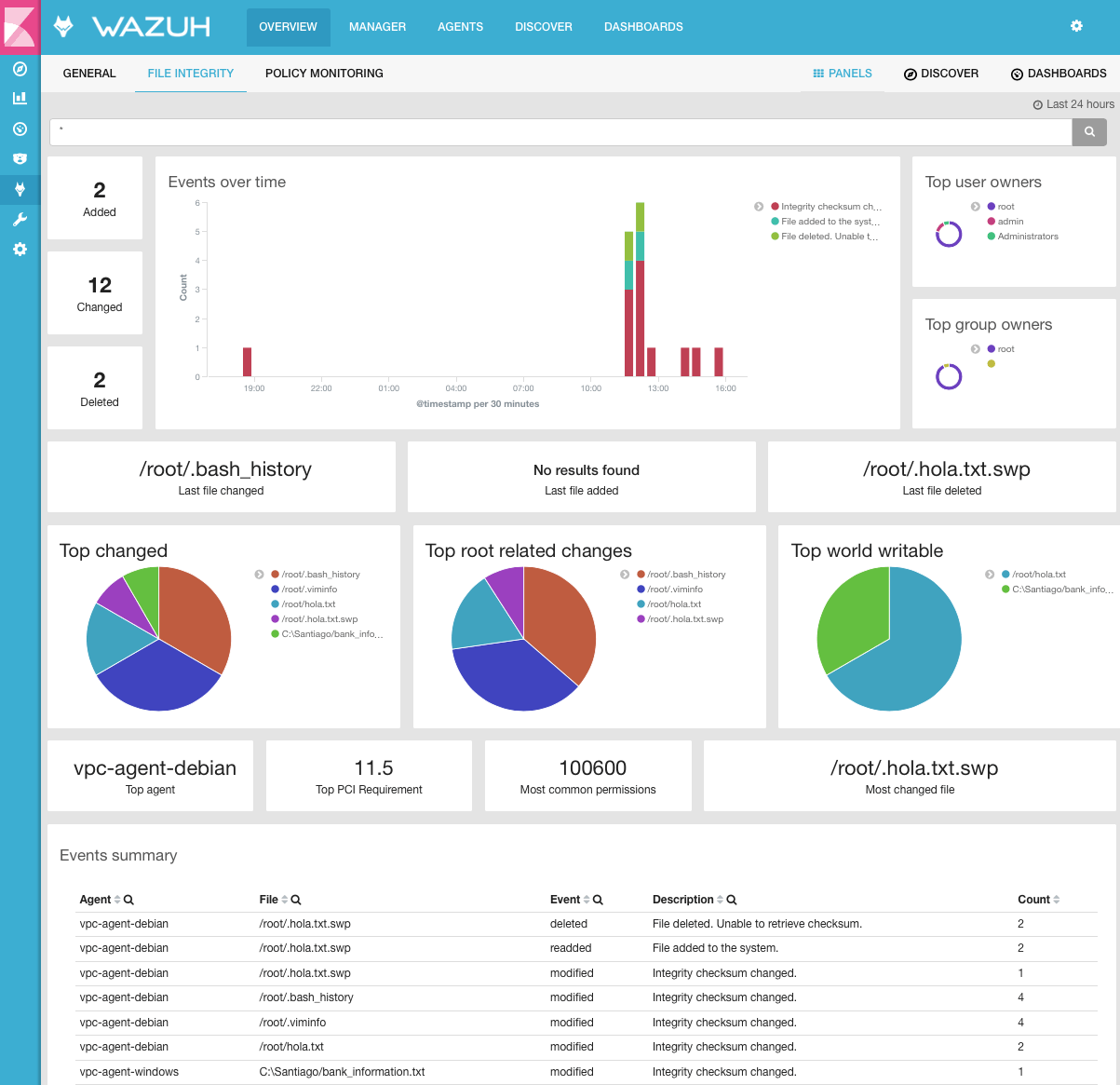

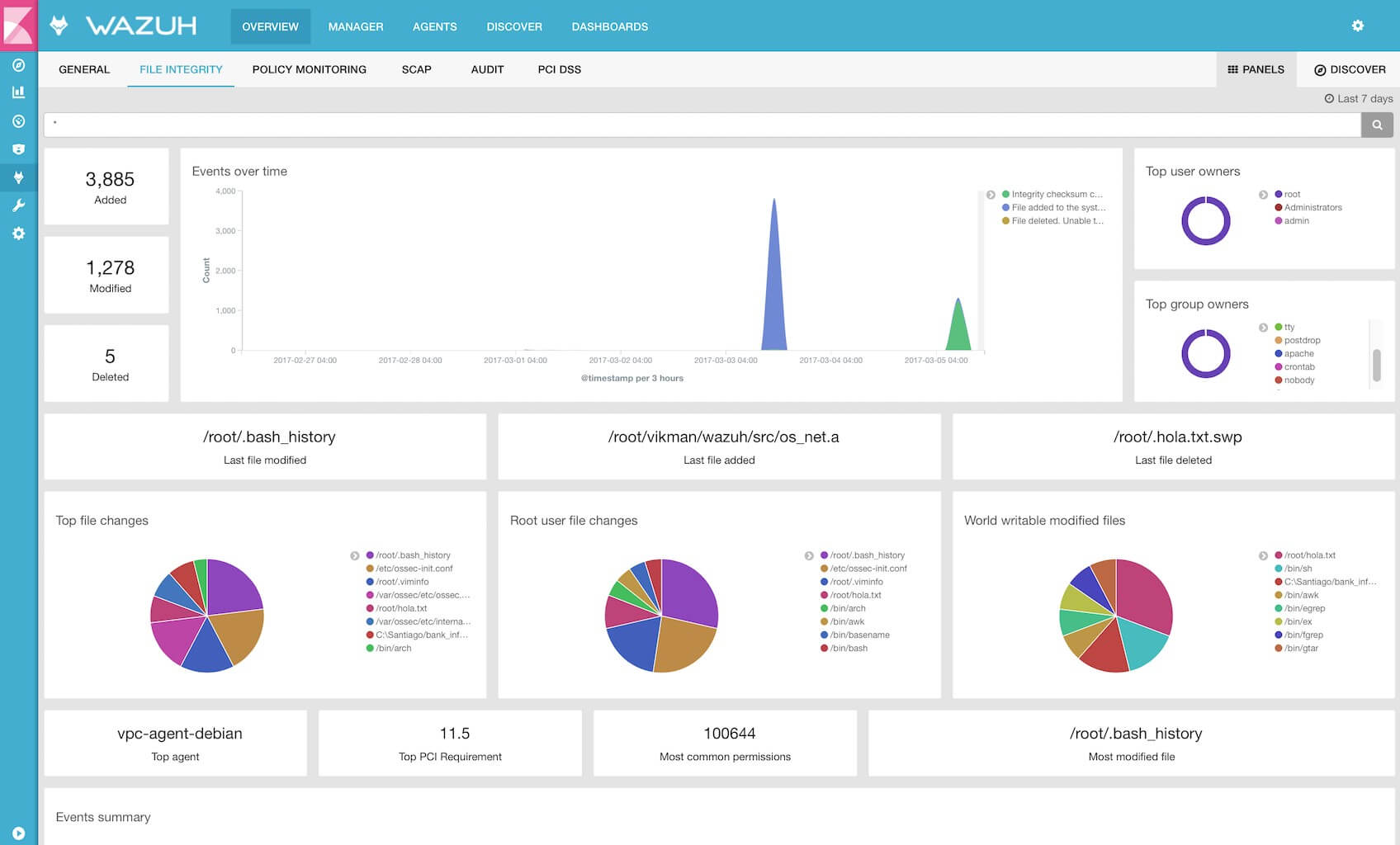

File integrity monitoring (Dosya bütünlüğü izleme)

Dosya bütünlüğü izleme (FIM) bileşeni, işletim sistemi ve uygulama dosyaları değiştirilirken algılar ve uyarı oluşturur. Bu özellik genellikle hassas verilere erişim veya bu verilerin değişikliklerini tespit etmek için kullanılmaktadır.

Sunucularınız PCI DSS kapsamındaysa, denetimleri geçmek için bir dosya bütünlüğü izleme çözümü kullanmanız gerekmektedir.

Aşağıda, izlenen bir dosya değiştirildiğinde bir uyarının örneği verilmiştir.

{

“timestamp”:”2018-07-10T14:05:28.452-0800″,

“rule”:{

“level”:7,

“description”:”Integrity checksum changed.”,

“id”:”550″,

“firedtimes”:10,

“mail”:false,

“groups”:[

“ossec”,

“syscheck”

],

“pci_dss”:[

“11.5”

],

“gpg13”:[

“4.11”

],

“gdpr”:[

“II_5.1.f”

]

},

“agent”:{

“id”:”058″,

“ip”: “10.0.0.121”,

“name”:”vpc-agent-debian”

},

“manager”:{

“name”:”vpc-ossec-manager”

},

“id”:”1531224328.283446″,

“syscheck”:{

“path”:”/etc/hosts.allow”,

“size_before”:”421″,

“size_after”:”433″,

“perm_after”:”100644″,

“uid_after”:”0″,

“gid_after”:”0″,

“md5_before”:”4b8ee 210c25 7bc59 f2b1d4 fa0cbbc3da”,

“md5_after”:”acb22 89fba9 6e77cee 0a2c38 89b49643″,

“sha1_before”:”d345 2e66d 5cfd3bcb 5fc79fbc f583e8 dec736cfd”,

“sha1_after”:”b87a0e 558ca67 073573 861b2 6e3265f a0ab35d20″,

“sha256_before”:”6504 e867b4 1a6d1b8 7e225 cfafaef 3779a 3ee9 558b2a eae6baa 610ec88 4e2a81″,

“sha256_after”:”bfa1c 0ec3eb faac71378c b6210 11355 7752 1eb200 c64d6e e8650ef e7516 0978c”,

“uname_after”:”root”,

“gname_after”:”root”,

“mtime_before”:”2018-07- 10T14:04:25″,

“mtime_after”:”2018-07- 10T14:05:28″,

“inode_after”:268234,

“diff”:”10a11,12\n> 10.0.12.34\n”,

“event”:”modified”,

“audit”:{

“user”:{

“id”:”0″,

“name”:”root”

},

“group”:{

“id”:”0″,

“name”:”root”

},

“process”:{

“id”:”82845″,

“name”:”/bin/nano”,

“ppid”:”3195″

},

“login_user”:{

“id”:”1000″,

“name”:”smith”

},

“effective_user”:{

“id”:”0″,

“name”:”root”

}

}

},

“decoder”:{

“name”:”syscheck_integrity_changed”

},

“location”:”syscheck”

}

Dosyanın meta verilerinde MD5 ve SHA1 özetleri, dosya boyutları (değişiklikten önce ve sonra), dosya izinleri, dosya sahibi, içerik değişiklikleri ve bu değişiklikleri yapan kullanıcı bilgileri bulunmaktadır. Kibana arayüzünde FIM dashboard’ı bulunmaktadır. Burada değişen dosyaları ve fim modülünün sağladığı tüm özellikleri detaylı bir şekilde analiz edebilirsiniz.

(FIM Dashboard)

Rootkit Tespiti

Wazuh agentları, hem kernel hem de kullanıcı düzeyinde rootkit’leri tespit etmek için yüklü olduğu sistemi periyodik olarak taramaktadır. Bu tür zararlı yazılımlar genellikle sistemin davranışlarını değiştirmek için mevcut işletim sistemi bileşenlerinin yerine geçmektedir. Wazuh, sistem anormalliklerini veya iyi bilinen saldırıları aramak için farklı tespit mekanizmaları kullanır. Bu, Rootcheck modülü tarafından periyodik olarak gerçekleştirilmektedir. Aşağıda gizli bir “process” bulunduğunda oluşturulan bir alarm bulunmaktadır. Etkilenen sistem Linux kernel düzeyinde bir rootkit (Diamorphine) çalıştırılmıştır.

{

“agent”: {

“id”: “1030”,

“ip”: “10.0.0.59”,

“name”: “diamorphine -POC”

},

“decoder”: {

“name”: “rootcheck”

},

“full_log”: “Process ‘562’ hidden from /proc. Possible kernel level rootkit.”,

“location”: “rootcheck”,

“manager”: {

“name”: “vpc-ossec-manager”

},

“rule”: {

“description”: “Host-based anomaly detection event (rootcheck).”,

“firedtimes”: 4,

“groups”: [

“ossec”,

“rootcheck”

],

“id”: “510”,

“level”: 7

},

“timestamp”: “2017-03-05T 15:13:04-0800”,

“title”: “Process ‘562’ hidden from /proc.”

}

Security Policy Monitoring (Güvenlik Politikası İzleme)

SCAP, kurumsal düzeyde altyapılar için standart bir uyumluluk kontrol çözümüdür. Kurumsal sistem güvenliğini korumak amacıyla Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından sağlanan bir özellikler bütünüdür. OpenSCAP, Extensible Configuration Checklist Description Format (XCCDF) kullanan bir denetim aracıdır. XCCDF, güvenlik kontrol listelerini tanımlar. Wazuh agent, sistemlerin “CIS sıkılaştırma” standartlarına uygun olduğunu doğrulamak için OpenSCAP’ı kullanır.

Sistem Çağrılarını Takip Etme

Linux Audit sistemi, sunucularınızdaki güvenlik ile ilgili bilgileri takip etmenin bir yoludur. Önceden yapılandırılmış kurallara dayanarak, Audit, sisteminizde gerçekleşen olaylar hakkında ayrıntılı gerçek zamanlı loglama yapmaktadır. Bu loglar kritik öneme sahip ortamlarda, güvenlik politikasının ihlal edildiğini ve gerçekleştirdikleri eylemleri belirlemede önemlidir.

Linux/Windows Komut Satırı Takip Etme

Loglarda olmayan şeyleri izlemek isteyebileceğiniz zamanlar vardır. Wazuh, belirli komutların çıktısını izleme ve çıktıyı log dosyası içeriğiymiş gibi ele alma becerisine sahiptir.

Örnek bir kullanım:

<localfile>

<log_format>command</log_format>

<command>df –P</command>

</localfile><rule id=“531” level=“7” ignore=“7200”>

<if_sid>530</if_sid>

<match>ossec: output: ‘df -P’: /dev/</match>

<regex>100%</regex>

<description>Partition usage reached 100% (disk space monitor).</description>

<group>low_diskspace,pci_dss_10.6.1,</group>

</rule>

Aşağıdaki özellikler bu modül ile birlikte kullanılabilmektedir:

- Windows processlerini izleme

- Disk alanı kullanımı

- Output Değişikliği

- Load average

- USB Cihazları Algılama

Active Response

Active response, belirli kriterler karşılandığında, aktif tehditleri karşı önlemler uygular. Active response, alarm düzeyine veya kural grubuna bağlı olarak belirli uyarıların tetiklenmesine yanıt olarak bir komut dosyası çalıştırır.

Basit bir örnek:

<command>

<name>restart–ossec</name>

<executable>restart–ossec.sh</executable>

<expect></expect>

</command><active–response>

<command>restart–ossec</command>

<location>local</location>

<rules_id>10005</rules_id>

</active–response>

Bu bazı kurallar devreye girdiğinde Wazuh’un yeniden başlatılmasını sağlayacaktır.

PF ile Bir IP adresinin Engellenmesi

<command>

<name>pf–block</name>

<executable>pf.sh</executable>

<expect>srcip</expect>

</command>

<active–response>

<command>pf–block</command>

<location>defined–agent</location>

<agent_id>001</agent_id>

<rules_group> authentication_failed, authentication_failures </rules_group>

</active–response>

Virustotal Entegrasyonu

Wazuh, 3.0.0 sürümünden itibaren agent’ların izlediği dosyalar üzerinde zararlı yazılım taraması yapan yeni bir entegrasyona sahip olmuştur. Çevrimiçi bir tarama motoruyla birlikte birden çok virüsten koruma ürünlerini bir araya getiren güçlü bir platform olan VirusTotal ile entegre edilmiştir. Bu aracı FIM(file integrity monitoring) altyapısıyla birleştirerek, zararlı içerik için denetlemek üzere syscheck modülü tarafından izlenen dosyaları taramanın basit bir yolunu sunmaktadır.

Örnek bir Alarm:

** Alert 1510684984.55826: mail – virustotal,

2017 Nov 14 18:43:04 PC->virustotal

Rule: 87105 (level 12) -> ‘VirusTotal: Alert – /media/user /software /suspicious-file.exe – 7 engines detected this file’

{“virustotal”: {“permalink”: “https:// www.virustotal.com/file/ 8604adff c091a76 0deb4f4 d599ab0 7540c3 00a0cc b5581de 437162 e94066 3a1e/ analysis /1510680277/”, “sha1”: “68b92 d88531 7929e5 b28339 5400ec 3322b c9db5e”, “malicious”: 1, “source”: {“alert_id”: “1510 68498 3.551 39”, “sha1”: “68b92d 8853179 29e5b28 339540 0ec332 2bc9 db5e”, “file”: “/media/ user/software/ suspicious-file.exe”, “agent”: {“id”: “006”, “name”: “agent_centos”}, “md5”: “95191350 89d69ad 7ae6b00 a78480 bb2b”}, “positives”: 7, “found”: 1, “total”: 67, “scan_date”: “2017-11-14 17:24:37”}, “integration”: “virustotal”}

virustotal.permalink: https:// www.virustotal.com/file /8604a dffc091 a760deb4 f4d599a b07540c3 00a0ccb 5581d e437162e 9406 63a1e /analysis /1510680277/

virustotal.sha1: 68b92d 88531 7929e5 b283395 400ec3 322b c9db5e

virustotal.malicious: 1

virustotal.source.alert_id: 15106 84983 .55139

virustotal.source.sha1: 68b92d8 853179 29e5b2 833954 00ec33 22bc9 db5e

virustotal.source.file: /media/user /software /suspicious-file.exe

virustotal.source.agent.id: 006

virustotal.source.agent.name: agent_centos

virustotal.source.md5: 9519135 089d69ad 7ae6b00 a78480 bb2b

virustotal.positives: 7

virustotal.found: 1

virustotal.total: 67

virustotal.scan_date: 2017-11-14 17:24:37

integration: virustotal

Osquery

Osquery aracını Wazuh agentlar ile yönetebilirsiniz. Osquery tarafından üretilen bilgiyi toplayıp, gerektiğinde ilgili uyarıları üreten yöneticiye göndermek için oluşturulmuş bir modüldür.

Osquery tarafından oluşturulmuş bir (json) alarm;

{

“timestamp”: “2018-07-30T 13:54:46.476 +0000”,

“rule”: {

“level”: 3,

“description”: “osquery data grouped”,

“id”: “24010”,

“firedtimes”: 207,

“mail”: false,

“groups”: [

“osquery”

]v

},

“agent”: {

“id”: “000”,

“name”: “manager”

},

“manager”: {

“name”: “manager”

},

“id”: “1532958886 .437707”,

“full_log”: “{\”name \”:\”system_info \”,\”hostIdentifier \”:\”manager \”,\”calendarTime \”:\”Mon Jul 30 13:54:45 2018 UTC\”, \”unixTime\”: 1532958885, \”epoch\”:0,\ “counter\”:461, \”columns\”:{\”cgroup_namespace \”:\”4026531835 \”,\”cmdline \”:\”\”,\”cwd \”:\”/\”,\ “disk_bytes_read \”:\”0\”,\” disk_bytes_written \”:\”0\”,\” egid\”:\”0\” ,\”euid\” :\”0\”,\”gid\ “:\”0\”,\”ipc_namespace \”:\”4026531839 \”,\”mnt_namespace \”:\ “4026531840\”, \”name\”: \”migration/ 0\”,\ “net_namespace\” :\”4026531957\” ,\”nice\” :\”0\”, \”on_disk\”: \”-1\”,\ “parent\”: \”2\”, \”path\”: \”\”,\ “pgroup\” :\”0\”, \”pid\”: \”9\”,\ “pid_namespace\”: \”4026531836\” ,\”resident_size\” :\”\”,\ “root\”:\”/\”,\ “sgid\”:\ “0\”,\ “start_time\”: \”0\”,\ “state\”: \”S\”,\ “suid\”: \”0\”, \”system_time\”: \”2\” ,\”threads\” :\”1\”, \”total_size\”: \”\”,\”uid\”: \”0\”,\ “user_namespace\”: \”4026531837\”, \”user_time\” :\”0\ “,\”uts_namespace\”: \”4026531838\”, \”wired_size\”: \”0\”},\”action\”: \”added\”}”,

“decoder”: {

“name”: “json”

},

“data”: {

“action”: “added”,

“name”: “system_info”,

“hostIdentifier”: “manager”,

“calendarTime”: “Mon Jul 30 13:54:45 2018 UTC”,

“unixTime”: “1532958885”,

“epoch”: “0”,

“counter”: “461”,

“columns”: {

“cgroup_namespace”: “4026531835”,

“cmdline”: “”,

“cwd”: “/”,

“disk_bytes_read”: “0”,

“disk_bytes_written”: “0”,

“egid”: “0”,

“euid”: “0”,

“gid”: “0”,

“ipc_namespace”: “4026531839”,

“mnt_namespace”: “4026531840”,

“name”: “migration/0”,

“net_namespace”: “4026531957”,

“nice”: “0”,

“on_disk”: “-1”,

“parent”: “2”,

“path”: “”,

“pgroup”: “0”,

“pid”: “9”,

“pid_namespace”: “4026531836”,

“resident_size”: “”,

“root”: “/”,

“sgid”: “0”,

“start_time”: “0”,

“state”: “S”,

“suid”: “0”,

“system_time”: “2”,

“threads”: “1”,

“total_size”: “”,

“uid”: “0”,

“user_namespace”: “4026531837”,

“user_time”: “0”,

“uts_namespace”: “4026531838”,

“wired_size”: “0”

}

},

“predecoder”: {

“hostname”: “manager”

},

“location”: “osquery”

}

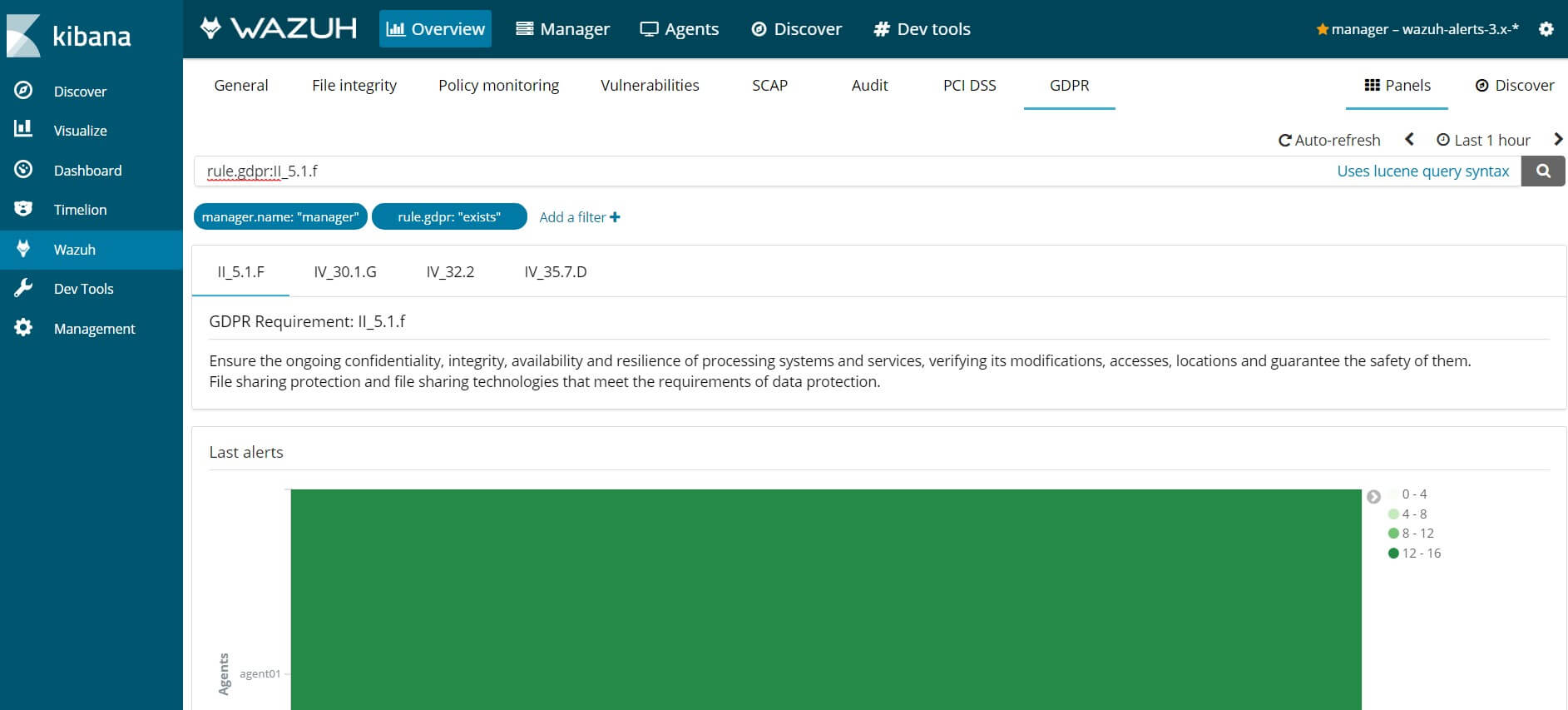

Wazuh’un Kişisel Verilerin Korunumu Kanunu (GDPR) için Kullanılması

Avrupa Birliği’nin tüm vatandaşları için verileri koruma altına almanın ana amacı olan Avrupa Birliği’nin veri gizliliği mevzuatını kabul etmek için Avrupa Birliği Genel Veri Koruma Yönetmeliği (GDPR) hazırlanmıştır. Bu amaçla, bu verilerin gizliliğini arttırmayı ve AB kurumlarının veri gizliliğine yaklaşma biçimini düzeltmeyi amaçlamaktadır.

Kişisel verilerden bahsederken, tanımlanabilir bir kişiyle ilgili herhangi bir bilgiyi kastederiz. Son yıllarda kişisel verilerin dağıtılması önemli ölçüde artmıştır, örneğin tarayıcı çerezleri, IP adresleri, ekonomik bilgileri ve benzeri bilgiler hassas veriler olarak kabul edilen kişisel verilerdir. Ayrıca dini, siyasi, ırksal, etnik, vb. “kişisel tanımlama verileri” olarak tanımlanmaktadır. Bu veriler sadece sahtekârlık veya kimlik hırsızlığı için kullanılabilecek verilerden ibaret değildir. KVVK üzerinde kişisel veriler olarak refere edilen herhangi bir veri de kişisel veriler olarak kabul edilmektedir. Saklanan veya işlenen kişisel verilerin değiştirilmesine, çeşitlendirilmesine, kaybına, yok edilmesine, yetkisiz erişilmesine veya ifşa edilmesine yol açan her şeyin bir güvenlik ihlali olduğu söylenebilmektedir.

Wazuh GDPR için Nasıl Kullanılır?

Wazuh, (File Integrity monitoring) dosya bütünlüğü izleme ve Wazuh kurallarında yeni bir etiketleme yöntemi ile birlikte “erişim kontrol özelliklerinden” faydalanmaktadır. Yani Belirli bir GDPR teknik gereksinimine uygun kurallar, bunu açıklayan bir etikete sahiptir. Kural etiketleme için kullanılan etiket “gdpr_”, ardından bölüm, makale gereksinimin ait olduğu bölüm ve paragraftan (örnek; gdpr_II_5.1.f) oluşmaktadır.

Wazuh’un Dosya bütünlüğü denetimi (FIM), belirli dosyaları izleyerek ve bunlar değiştirildiklerinde uyarıları tetikleyerek bu görevde yardımcı olur. Bu göreve sorumlu olan bileşen Syscheck olarak adlandırılır. Dosya özeti ve diğer dosya özellikleri veya Windows kayıt defteri anahtarlarından depolanır ve düzenli olarak dosyanın geçerli özetiyle karşılaştırılır.

Örnek bir kullanım:

/root/kisisel_veriler şeklinde bir dizinimiz olsun! Aşağıdaki gibi bir konfigurasyon oluşturuyoruz:

<syscheck>

<directories check_all=”yes” report_changes=”yes”> /root/ Kisisel_Veriler</directories>

</syscheck>

Kisisel_Veriler dizininde bir tane dosya oluşturun ve içerisine bir şeyler yazın. Daha sonra wazuh’un bu duruma alarm oluşturduğunu göreceksiniz.

** Alert 15264 70666 .11377: – ossec,syscheck,pci_dss_ 11.5,gpg13_4.11, gdpr_II_5.1.f,

2018 May 16 13:37:46 (agent01) 192.168.1.50->syscheck

Rule: 550 (level 7) -> ‘Integrity checksum changed.’

Integrity checksum changed for: ‘ /root/ kisisel_veriler /ornek_veri.txt’

Old md5sum was: ‘c86fc 18b025 cb03c69 8548a5a 7e04bc1’

New md5sum is : ‘425e63 943d8ae 5491f176 9033da 66456’

Old sha1sum was: ‘3bef1 dc41 4e7fe247c dca4d49 00c23047 e003a06’

New sha1sum is : ‘048af 26252 c3b9eb6 fd4335d5e 218891f 90c9037’

What changed:

1c1

< User01= user03_ID

—

> User01= user02_IDFile: /root/kisisel_veriler /ornek_veri.txt

New size: 18

New permissions: 100644

New user: root (0)

New group: root (0)

Old MD5: c86fc18b 025cb03 c698548a 5a7e04bc1

New MD5: 425e63 943d8 ae5491f 176903 3da66456

Old SHA1: 3bef1dc 414e7 fe247cdca 4d4900c 23047 e003a06

New SHA1: 048af 26252 c3b9eb6 fd4335d5e 218891f 90c9037

Old date: Wed May 16 12:18:15 2018

New date: Wed May 16 13:32:54 2018

New inode: 19690

Wazuh Kurulumu

Wazuh Sunucusunun Kurulumu (Merkez)

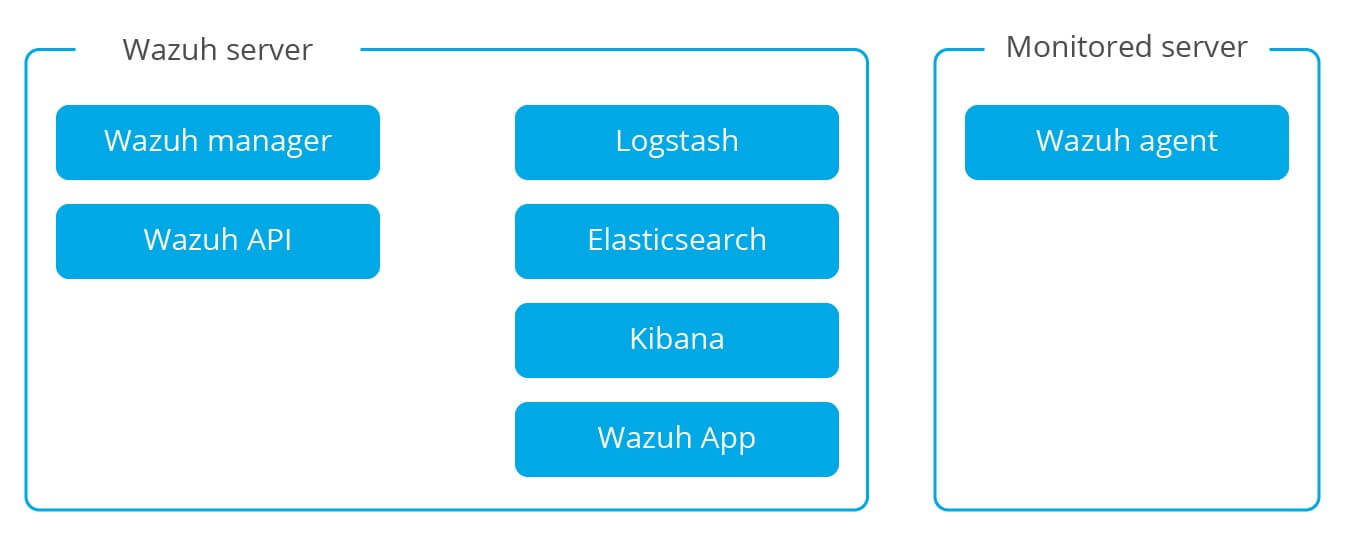

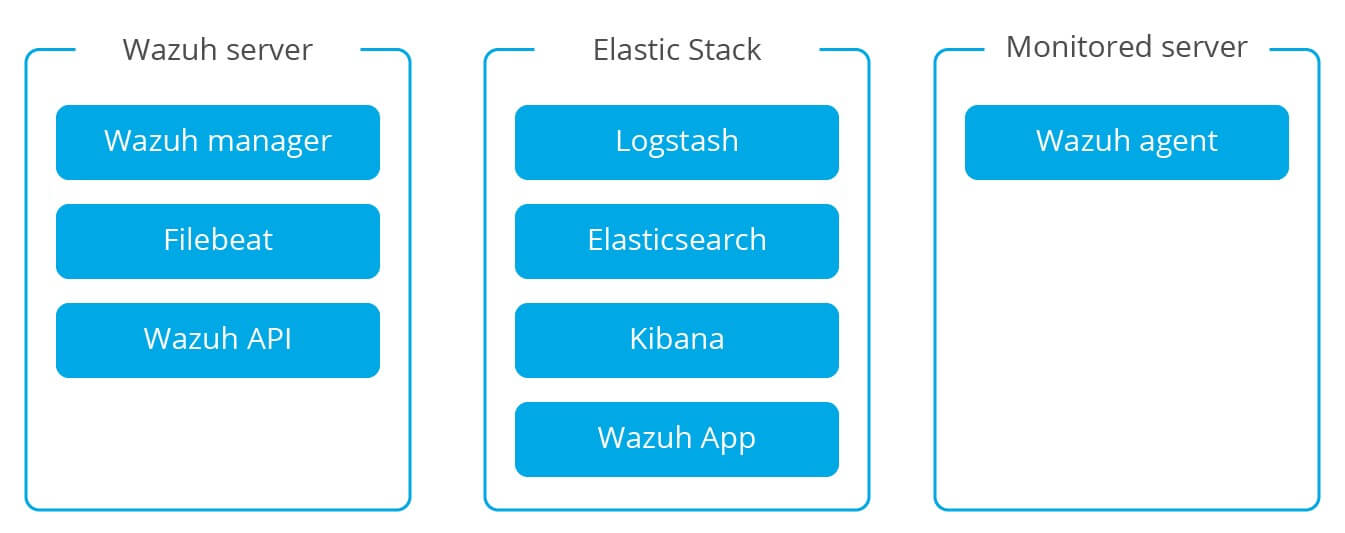

Wazuh sunucusu ve Elastic Stack kurulumundan ibarettir. Elastic Stack ve Wazuh sunucusunu ayrı sunuculara ya da aynı sunucu üzerinde çalıştırabilirsiniz. Wazuh sunucusu kurulumunu tamamladıktan sonra wazuh agent’ları izlenecek olan client sunucu/pc dağıtılır.

Wazuh Merkez sunucusu:

Wazuh server, Wazuh-API ve Filebeat’i (Eğer dağıtık olarak kullanıyorsanız) çalıştırmaktadır. Dağıtılan agentlardan verileri toplar ve analiz eder. Elastic Stack: Elasticsearch, Logstash ve Kibana’yı (Kibana üzerindeki Wazuh eklentisi dahil) çalıştırmaktadır. Wazuh merkez sunucusu tarafından oluşturulan alarm verilerini okur, ayrıştırır, dizinler ve depolar. Wazuh Agent: İzlenmek istenilen ana bilgisayarda çalışır, sistem logları ve yapılandırma verilerini toplar ve izinsiz girişleri ve anormallikleri tespit eder. Daha fazla analiz için topladığı verileri wazuh merkez sunucusuna gönderir.

Single-Host Mimarisi

Dağıtık Mimari

Bu dokümantasyon Wazuh’un Centos 7 üzerinde nasıl kurulacağını takip edecektir. Dilerseniz, https:// documentation.wazuh.com /current /installation-guide /index.html adresinden diğer kurulum yönergelerini takip debilirsiniz.

Wazuh reposunun eklenmesi:

cat > /etc/yum.repos.d /wazuh.repo <<\EOF

[wazuh_repo]

gpgcheck=1

gpgkey=https:// packages.wazuh.com /key/ GPG-KEY-WAZUH

enabled=1

name=Wazuh repository

baseurl=https://packages. wazuh.com /3.x/yum/

protect=1

EOF

Wazuh Server ve API Kurulumu

yum install wazuh-manager wazuh-api

Elastic Stack Kurulumu

NOT: Oracle JRE8 yüklü olması gerekmektedir.

Elastic Stack reposunun eklenmesi:

rpm –import https://packages .elastic.co/ GPG-KEY-elasticsearch

# cat > /etc/yum.repos.d /elastic.repo << EOF

[elasticsearch-6.x]

name=Elasticsearch repository for 6.x packages

baseurl=https:// artifacts.elastic.co/ packages/6.x/yum

gpgcheck=1

gpgkey=https:// artifacts.elastic.co/ GPG-KEY-elasticsearch

enabled=1

autorefresh=1

type=rpm-md

EOF

Elasticsearch & Logstash & Kibana Kurulumu

yum install elasticsearch-6.5.1

yum install logstash-6.5.1

yum install kibana-6.5.1