Siber Tehdit İstihbaratı Neden Gereklidir? Faydaları Nelerdir? konusu ile tehdit istihbaratı makalemize kaldığımız yerden devam ediyoruz.

Ponemon Enstitüsü tarafından 2015 yılının yapılan bir ankete göre; Şirketlerin %40’ında son 24 ayda maddi bir güvenlik ihlali yaşanmıştır ve ihlallerin %80’ninin, tehdit istihbaratı ile engellenebileceği ya da hasarı en aza indirebileceği tespit edilmiştir. Katılımcıların sadece %36’sı şirketlerinin savunmasını güçlü olarak değerlendirmiştir. Katılımcıların neredeyse yarısı bir saldırının sonuçlarını önlemek veya azaltmak için aldıkları istihbarat verilerini artırmaktadır. Bu kurumlar ortalama olarak haftada 16937 alarm almaktadır. Alarmların sadece 3218’i (%19) güvenilir olarak değerlendirilmiştir. Alarmların sadece 705’i (%4) araştırılabilmiştir. Yanlış uyarılara karşılık yılda 1.27 milyon dolar harcadığı belirlenmiştir.

Bu bahsedilen problemler doğru siber tehdit istihbaratı yöntemleri ile minimuma indirgenebilir.

Siber tehdit istihbaratı, olası tehditler hakkında farkındalık kazandırılması amacı taşımaktadır. Kurum içi istenmeyen olaylara gerçekleşmeden önce müdahale edilmesi için gerekli bir alandır. Bu şekilde güvenlik çözümleri en üst seviyeye çıkarılmış ve gerekli önlemler alınmış olur. Siber tehdit istihbaratının faydaları arasında; veri kaybını önleme, veri ihlallerini tespit etme, olay yanıtı, tehdit analizi, veri analizi, tehdit istihbarat paylaşımı sayılabilir.

Siber Tehdit İstihbaratı Neden Gereklidir?

Veri Kaybı Önleme

Bir siber tehdit istihbarat sistemi, kötü niyetli IP’ler ve domain alanları ile iletişim girişimlerini izleyebilir, çalışanlara yapılabilecek olası phishing saldırılarını algılayabilir. Bu verilerin toplanıp analiz edilmesi olası aynı durumlar için önlem niteliği oluşturabilmektedir.

Veri İhlallerini Tespit Etme

Gerçekleşmiş veya gerçekleşmekte olan bir veri ihlali ne kadar erken tespit edilirse, kurum üzerindeki zararlı etkisi de o kadar az olur. Bu noktada veri ihlalleri ve sızıntıları tespiti hem maddi açıdan yaşanacak kayıplara, hep kurumun saygınlık kaybetmesine bir önlem niteliği taşımaktadır.

Olay Yanıtı

Yukarıda bahsettiğimiz ver kaybı veya sızıntısının hangi cihazlar üzerinde gerçekleştiği/ gerçekleşmekte olduğu bilgisi tehlikeye giren sistemleri belirlemeye yardımcı olur. Böylelikle aynı ihlallerin gerçekleşmemesi adına alınacak önlemler daha bilinçli yapılandırılabilir.

Tehdit Analizi

Tehdit analizi, gerekli savunma mekanizmaları ve alınabilecek önlemler hakkında fikir verir. Bu analiz, daha önce yapılmış saldırılar veya gerçekleşmeden önce tespit edilmiş saldırılar üzerinden gerçekleşmektedir. Amaç saldırganların teknik, taktik ve prosedürlerini anlamak, tehdit oluşturabilecek noktalara doğru çözüm önerilerini getirmektir.

Veri Analizi

Toplanan verilerin analiz edilmesi saldırganların oluşturdukları / oluşturabilecekleri tehditlere karşı ek bilgiler elde edilmesine yardımcı olur.

Tehdit İstihbarat Paylaşımı

Tehdit istihbaratı paylaşımı kurumların elde ettikleri tehditsel verileri diğer kurumlarla paylaşmasıdır.

Amacı; hedeflenen saldırılara karşı kullanılan önlemlerin geliştirilmesine yardımcı olmaktır. Gerçekleşmekte olan tehditlerle bireysel olarak savaşmak neredeyse imkansız olduğu için topluluklar arası bilgi paylaşımı hayati önem taşımaktadır.

Bir Saldırıdan Öncesi, Saldırı Sırası ve Saldırıdan Sonrası

Bir Siber Saldırı Öncesinde

Bir siber savaş sırasında yapılabilecek en iyi savunma, tehditlerin gerçekleşmesine izin vermemektir. Bunu yapmak için bazı önlemlerin alınması hayati nitelik taşımaktadır. Plan oluşturmak, kritik varlıkların belirlenmesi ve bunlar için gerekli uygun teknolojilerin kullanılması, kurum çalışanlarına gerekli eğitimlerin verilmesi gibi işlemler yapılabilir.

Plan oluşturmak: Bir siber saldırı gerçekleşmeden önce dikkat edilmesi gereken kilit nokta BT altyapımızın belirli prosedürlere tabi tutulmasıdır. Felaket senaryosu planı oluşturulması ve plan oluşturulurken; iyi belgelenmeli, test edilmeli, açıklık verilen noktaları telafi edilmelidir. İyi bir planın olması saldırıdan kurtulma şanımızı arttıracaktır.

Kritik varlıkların tanınması: Hangi programlar, sunucular, işlemler, veri tabanları devre dışı kalması halinde yapılan işin devam edilmesine engel oluşturuyorsa, bunlar kritik varlıklardır. Bu sistemlerin tanınması ve korumak için gerekli adımların atılmış olması gerekmektedir.

Kritik varlıkları korumak için uygun teknolojinin kullanılması: Bu teknolojiler bir saldırıya karşı önlem oluşturacak, gerçekleşmeden önceki veri ihlallerini bildirecek, olağan dışı olayları rapor edecek teknolojilerdir. IPS/IDS sistemleri, DLP yapıları, SIEM ürünleri, Syslog verileri örnek olarak gösterilebilir. Bunların dışında kritik verilerin belirli sıklıklarla yedeklenmesi ve bu yedeklerin tek bir noktaya değil birden fazla noktaya gerçekleştirilmesi de önlem niteliği taşır.

Gerekli eğitimlerin verilmesi: Kurumların çalışanlarına güvenlik eğitimleri vermeleri, olası saldırı veya kritik durumlarda bilinçsiz harekete etmelerine engel oluşturur.

Bir Siber (Olay) Saldırı Sırasında

Kurumumuz yeterli olduğunu düşündüğü tüm önlemleri almış olsa bile, bir siber saldırının gerçekleşmesine engel olamamış olabilir. Bu noktada durum değerlendirmesi, hasar kontrolü, yedeklerin kullanılması, etkilenen sistemlerdeki kanıt niteliği taşıyan verilerin muhafaza edilmesi ve yetkililerin bilgilendirilmesi gibi işlemler gerçekleştirilebilir.

Durum Değerlendirmesi: Öncelikle var olan durumun gerçekten bir siber saldırı mı olduğu yoksa kurum içi gerçekleşen olağan bir durumun saldırı şeklinde algılanması mı olduğuna cevap verilmelidir. Eğer bunun sadece gerçekleşen bir aksaklık ise kurtarma senaryosuna gidilmez ama siber saldırı olduğu kesinleşirse daha önce yapılan planlardaki işlem adımları devreye sokulur.

Hasarın En Aza İndirilmesi: Bu noktada verilmesi kararlar vardır. Örneğin, tehdidin daha derine yayılmasını önlemek için sistemin kapatılması daha çok hasara mı neden verir? Yoksa bu durum kötünün iyisi olarak değerlendirilebilir mi? Çok büyük yapılarda, saldırı sırasında, gerçekleşen yoğun trafiği azaltmak ve asıl probleme odaklanmak için daha önce yazılmış kurallarda değişiklik yapılabilir.

Yedekler: Gerçek zamanlı sistemlerde sistemin kapatılmaması durumunda, hizmet verdiği insanların işlemlerini gerçekleştirmeye devam etmek için en hızlı şekilde yedeklerin geri yüklenmesi gerekebilir.

Etkilenen Sistemlerden Adli Verilerin Toplanması: Saldırıyı gerçekleştiren saldırganlar, kendilerini ele vermemek için bazı izleri silme eğilimde bulunabilirler. Bu duruma engel olmak için sistemin anlık yapısının, topolojisinin, etkilenen sistemlerin üzerinde çalışan personel kimlik bilgilerinin alınması, daha sonra yapılacak olan adli bilişim izleme sürecinde kullanılabilir.

Yetkililere Bilgi Verilmesi: Olayın şirket personellerine ve saldırıdan etkilenebilecek olası mağdurlara bildirilmesi gerekmektedir. Verilecek bu bilgiler aynı saldırının başkalarına verecek hasarı önleyebilir veya azaltabilir. Potansiyel mağdurların bilgilendirilmemesi, istenmeyen yasal işlemlere yol açabilir.

Yapılmaması Gerekenler: Bir siber saldırı sırasında yapılması gerekenlere verilen önem kadar yapılmaması gerekenlere de dikkat edilmelidir. Örneğin, etkilenen sistemin kullanılmaya çalışılması, sisteme giden güç kaynağının kesilmesi, iletişimin tehlikede bulunan sunucu üzerinden yapılması gibi işlemler yapılmaması gerekenler arasında sayılabilir.

Bir Siber Saldırı Sonrasında

Kuruma gerçekleşen siber saldırı sonrasında etkilenen sistemler izlenmeli ve yaşanan deneyimden çıkarılan olumlu olumsuz davranışlar, kontroller, müdahaleler göz önünde bulundurularak var olan sistem güçlendirilmelidir.

Etkilenen Sistem/Sistemlerin İzlenmeye Devam Edilmesi: Saldırganlar girdikleri sistemlerde arka kapılar bırakmış olabilirler. Bu nedenle etkilenen sistemlerin gözetim altında tutulması ve gerekli testlerin yapılması gerekmektedir.

Gelecek Saldırıların Önlenmesi İçin Gerekli Önlemlerin Alınması: Bir saldırının gerçekleşmesi demek, saldırganların kullanabilecekleri bir zafiyeti barındırmak demektir. Öncelikle bu zafiyetin önüne geçilmesi gerekmektedir. Aynı tarz bir olayın gerçekleşmemesi için gerekli incelemeler yapılması, personel bilgilendirilmeli, olaya sebebiyet veren kaynaklar araştırılmalı ve müdahale edilmelidir.

Siber Tehdit İstihbaratı Yaşam Döngüsü ve Çerçeveleri

İstihbarat sürekli devam eden bir faaliyettir. Bu sebeple bazı işlemler sürekli olarak tekrar etmektedir. Bu işlemlerin belirli bir form olmadan gerçekleştirilmesi, işleri zorlaştıracak ve karışıklığa sebebiyet verecektir. Bu nedenle bir Siber İstihbarat Yaşam Döngüsü oluşturulmuştur. Aşağıdaki Şekil 2’de bu yaşam döngüsünün adımları gösterilmiştir.

Yönlendirme

Tehdit İstihbaratı Yaşam Döngüsünün Yönlendirme aşaması, diğer aşamalara geçilmeden önce yapılması gereken istihbarat çalışması için gerekli hedeflerin belirlenmesidir. Bu hedefler zamanında ve doğru kararlar vermek için gerekli bilgilerdir. Korunması gereken bilgi ve iş süreçleri, bu varlıkları kaybetmenin sonucunda oluşabilecek etkiler, bunları korumak için ihtiyaç duyulan güvenlik çözümlerini belirlemek bu aşamada yapılması gereken işlemlere örnek olarak verilebilir.

Toplama

Tehdit İstihbaratı yaşam döngüsünü ikinci aşamasını bilgi toplamak oluşturur. Teknik veya teknik olmayan yöntemler kullanılarak, gereksinimleri karşılamak için belirlenen hedeflere yönelik araştırma yapılır.

Bu araştırmalar yapılırken kullanılan yöntemler;

HUMINT (Human Intelligence): Sahadaki insan/insanlardan elde edilen istihbarat çeşididir.

GEOINT (Geospatial Intelligence): Coğrafi konum istihbaratıdır. Uydu ve hava fotoğrafları kullanılarak elde edilen verilerdir.

MASINT (Measurement and Signature Intelligence): Ölçüm İstihbaratıdır. Elektro-optik, Nükleer, Jeofiziksel, Radar, Malzeme, Radyo frekansı ölçümlerinden elde edilen verilerdir.

OSINT (Open source intelligence): Açık kaynak istihbaratıdır. Açık kaynaklar kullanılarak elde edilen verilerdir.

SIGINT (Signals intelligence): Sinyal istihbaratıdır. Sinyallerin arasına girilerek elde edilen verilerdir. COMINT (Communication Intelligence) – Haberleşme istihbaratı ve ELINT (Electronic Intelligence) – Elektronik İstihbarat olarak iki alt başlığı vardır.

TECHINT (Technical intelligence): Teknik istihbarattır. Yabancı ülke silahlı kuvvetlerinin kullandığı silah ve teçhizatların analizlerinden elde edilen verilerdir.

CYBINT/DNINT (Cyber Intelligence/Digital Network Intelligence): Siber güvenlik istihbaratıdır. Siber güvenlik dünyasından elde edilen verilerdir.

FININT (Financial Intelligence): Finansal istihbarattır. Para transferlerinin sonucunda elde edilen verilerdir.

Toplanan veriler siber güvenlik uzmanlarından alınan raporlar ile birleştirilip bir sonraki aşamaya geçilir.

İşleme

Bu aşama verinin işlenerek bilgiye dönüştüğü aşamadır. Toplanan veriler, toplama işleminden sonra yorumlanmalı ve anlaşılır bir forma sokulmalıdır.

Analiz ve Üretim

Analiz işlemi, işlenmiş verinin karar verilebilecek istihbarat bilgisi haline getirildiği süreçtir. Verilecek bu kararlar; potansiyel bir saldırıyı önlemek için hangi önlemlerin alınması gerektiğini, hangi güvenlik kontrollerinin güçlendireleceğini veya ek güvenlik kaynağının ekleneceğini içerebilir.

Yaygınlaştırma

Yaygınlaştırma aşaması, bitmiş istihbarat verisini/raporunu gitmesi gereken yerlere ulaştırma aşamasıdır. Oluşturulan bu raporlar öncelikli olarak müşterilere veya yöneticilere teslim edilir.

Geri Bildirim

Tehdit istihbaratı yaşam döngüsü sürekli devam etmesi gereken bir döngüdür. Bir döngü bitip diğer bir döngü başladığı zaman geri bildirimlerin göz önünde bulundurulması bir sonraki aşamaları hızlandırabilme özelliği taşımaktadır. Bu aşama bir sonraki döngü için temel bilgileri belirleyecektir. Önceki süreçlerin başarısına dayanarak, daha doğru, ilgili ve zamanında değerlendirmeler üretmek amacı taşımaktadır.

Siber Tehdit İstihbaratı Çerçeveleri

Collective Intelligence Framework (CIF)

CIF (Collective İntelligence Framework) bir siber tehdit istihbaratı yönetim sistemidir. CIF, farklı siber tehdit istihbaratı servislerinden toplanan verileri birleştirmeye ve kullanmaya yarar. CIF’de depolanan en yaygın veri türleri; IP adresleri, FQDN (Fully Qualified Domain Name), zararlı faaliyetler gösteren URL’lerdir.

CIF, veri kümelerini ayrıştırmamıza, normalleştirmemize, saklamamıza, göndermemize, sorgulamamıza, paylaşmamıza ve üretmemize yardımcı olur.

CrowdStrike CTI Solution

CrowdSTrike CTI Solution; kurumların kendilerine karşı gerçekleşebilecek saldırıları öngörmeleri sağlamak, güvenlik ekiplerinin olası saldırılara etkili bir savunma oluşturmaları için gerekli önceliklendiremelere odaklanmasını sağlar. Olay incelemenin gereksiz karmaşıklığını ortadan kaldırmayı ve gerekli çözümlerin önerilmesini hedefler

NormShield Threat and Vulnerability Orchestration

NormShield Threat and Vulnerability Orchestration kurum içi anormal ve olağan dışı davranışları belirleme, bulguların analiz edilip önceliklendirilmesi, false-pozitif değerlerin oluşmasını minimuma indirgeme, veri kayıplarına sebep olabilecek temel nedenlerin keşfedilmesi, kullanılan güvenlik çözümlerinin yeterliliklerinin ölçülmesi gibi hizmetler vermektedir.

MISP – Malware Information Sharing Platform

MISP – Zararlı Yazılım Bilgi Paylaşım Platformu, siber güvenlik göstergeleri, siber güvenlik olayları analizi ve kötü amaçlı yazılım analizleri hakkında tehdit toplamak, depolamak, dağıtmak ve paylaşmak için geliştirilmiş açık kaynaklı bir yazılımdır. Bu platformun amacı, hedeflenen saldırılara karşı kullanılan karşı önlemlerin geliştirilmesine yardımcı olmak ve önleyici eylemler oluşturmaktır.

TC Complete

Hizmet verdiği kurumların, ileriye yönelik kurum içi güvenlik çözümleri kararlarını doğru vermelerini hedefler. Başta verilerin analiz edilmesi ve tehditlere karşı proaktif bir çözüm oluşturma gibi pek çok güvenlik hizmeti vermektedir.

YETI / Your Everyday Threat Intelligence

YETI – Günlük Siber Tehdit İstihbaratı, tehdit göstergelerini ve bu göstergelerin teknik, taktik ve prosedürleri hakkındaki bilgileri depolamak amacıyla oluşturulmuş bir platformdur. Amacı bu bilgileri tek bir depoda tutmak ve karşılaşılan bir tehdidin tekrarlanmasını önlemektir.

Farklı tehditler arasındaki ilişkileri grafiklerle görselleştirme, ileriye yönelik oluşabilecek tehditler hakkında doğru tahminlerin yürütülmesi, verilerin dışa aktarımı problemini kaldırmak gibi çeşitli amaçları vardır.

ThreatStream

ThreatStream, bir makine öğrenmesi algoritması olan MACULA’yı kullanarak tehdit göstergelerini puanlandırmak, kategorize etmek, ölçeklendirmek ve false-positive değerleri ortadan kaldırmak amacıyla oluşturulmuş, Anomaliye ait bir platformdur. Milyonlarca tehdit göstergelerinin bir araya getirip optimize eden bu platform SIEM ürünlerine, Firewallara ve diğer güvenlik ürünlerine entegre edilebilmektedir.

PassiveTotal

RiskIQ tarafından sunulan Passive Total platformu, analistlere saldırıları gerçekleşmeden önce, önlem amaçlı mümkün olduğunca fazla veri sağlayan bir tehdit analiz platformudur.

Interflow

Interflow, Microsoft tarafından siber güvenlik alanında çalışan profesyoneller için oluşturulan bir güvenlik ve tehdit bilgi alışverişi platformudur. Toplu olarak daha güçlü bir ekosistem için topluluk içinde ve arasında güvenlik tehdit bilgilerinin paylaşılmasını sağlayan dağıtık bir mimari kullanır. Birden çok yapılandırma seçeneği sunan Interflow, kullanıcıların topluluk oluşturmasına imkan sağlayarak verinin kimler ile paylaşılacağına ve kimlerle işbirliği yapılacağına karar verilmesine olanak tanır.

stoQ

stoQ, siber analistlerin tekrarlayan veri odaklı görevleri organize etmelerini ve otomatikleştirmelerini sağlayan bir çerçevedir. Diğer birçok sistemin etkileşim kurduğu eklentiler içerir.

ThreatExchange

Facebook’un ThreatExchange platformu verilerin standartlaştırılması ve doğrulanması yönündeki problemlere çözüm üretmek amacıyla oluşturulmuştur. Bu platformda kullanıcılar verileri yalnızca istenen gruplarla paylaşmayı mümkün kılar. Böylelikle gizlilik denetimleri sağlayan, uygun yapılandırılmış ve kullanımı kolay bir API kullanarak tehdit verileri paylaşılabilmektedir.

XFE – X-Force Exchange

Bulut tabanlı bir tehdit paylaşım platformudur. En son küresel güvenlik tehditlerini hızla araştırmamıza, harekete geçirilebilir istihbarat biriktirmemize ve başkalarıyla işbirliği yapmamıza olanak tanır.

TARDIS

Tehdit Analizi, Keşif ve Veri İstihbarat Sistemi (TARDIS), saldırı imzalarını kullanarak tarihsel arama yapmak için açık kaynaklı bir çerçevedir.

Tehdit İstihbaratı Olgunluk Modeli

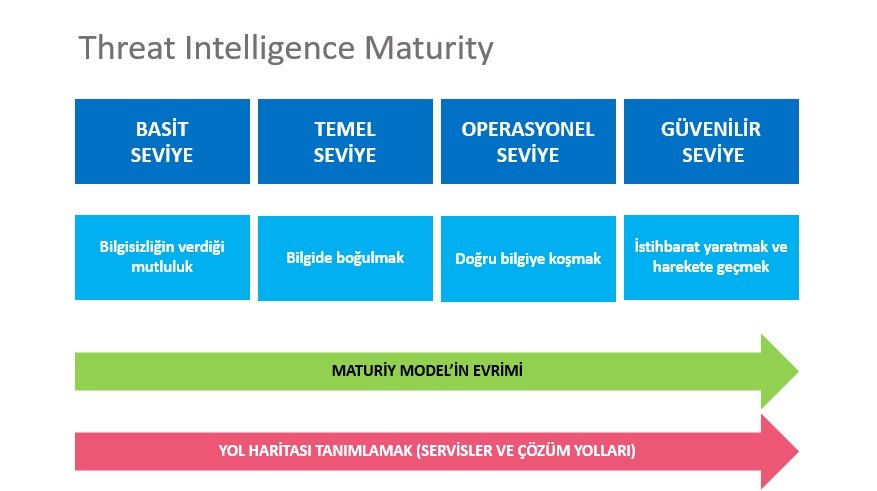

Tedit İstihbaratı Olgunluk Modeli, kuruluşunuzun olgunlaşmış bir tehdit istihbarat programı yolunda nerede bulunduğunu ve tehdit istihbaratına nasıl daha iyi uygulanabileceğini anlamanıza yardımcı olacak sistematik bir rehberdir.

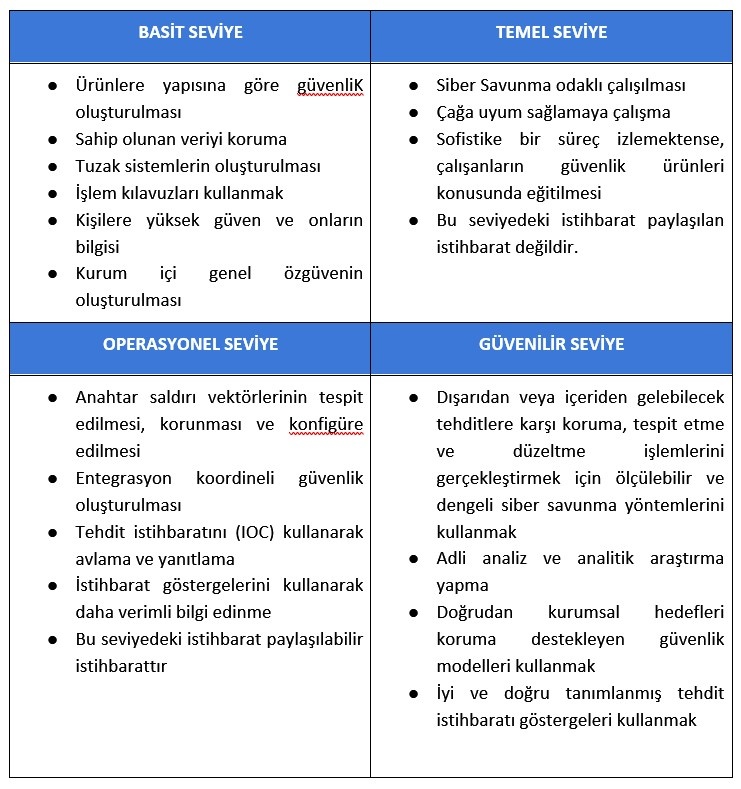

McAfee Threat Intelligence Maturity Model’i dört seviyeye ayırmıştır. Bunlar; Basit Seviye, Temel Seviye, Operasyonel Seviye ve Güvenilir Seviye olarak sıralanır. Bu seviyelerde yapılması gereken işlemler ve görevler aşağıdaki Tablo 1’ de gösterilmiştir.

Yazar: Cyber Intelligence Analyst Gurbet Başakçı

Bölüm -3 “Siber Tehdit İstihbaratında Bilinenler/Bilinmeyenler“