Siber Tehdit İstihbaratı Neden Gereklidir? Faydaları Nelerdir?

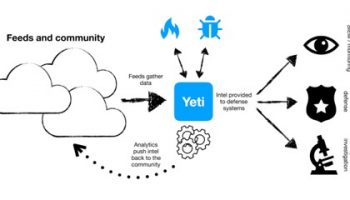

Siber Tehdit İstihbaratı Neden Gereklidir? Faydaları Nelerdir? konusu ile tehdit istihbaratı makalemize kaldığımız yerden devam ediyoruz. Ponemon Enstitüsü tarafından 2015 yılının yapılan bir ankete göre; Şirketlerin %40’ında son 24 ayda maddi bir güvenlik ihlali yaşanmıştır ve ihlallerin %80’ninin,...