Siber tehdit, bir veri iletişim yolunu kullanarak bir kontrol sistemi cihazına veya şebekesine yetkisiz erişime teşebbüs etme ya da bir bilgisayar ağını bozma veya bozma olasılığı olarak tanımlanır.

Kurum ve kuruluşlara yönelik tehditler, düşman hükümetler, hacktivist gruplar, terörist gruplar, hoşnutsuz çalışanlar ve kötü niyetli davetsiz misafirler de dahil olmak üzere çok sayıda kaynaktan gelebilir. Düşmanların strateji ve taktiklerini, kullandıkları silahları, lojistik ve savaş alanı hakkında bilgi sağlayan iletişim ve kontrol sistemlerinden bahsetmeden bir savaş tarif edemezsiniz. Aynı şey, siber tehditler için de geçerlidir. Anlaşılmasını zorlaştıran tek şey, etkilerinin genellikle daha az açık olmasıdır. Bununla birlikte, saldırıların amaçları, motivasyonları ve teknikleri çoğunlukla aynıdır.

Siber tehdit istihbaratı, kurum ve kuruluşlara herhangi bir seviyede iş unsurları ve güvenliğine zarar verebilecek tehditler hakkında tanımlanmış, toplanmış ve zenginleştirilmiş verilerin bir süreçten geçirilerek analiz edilmesi sonucu saldırganların “motivasyonlarını”, “niyetlerini” ve “metotlarını” tespit etmektir.

Açık Kaynak Kodlu Siber Tehdit İstihbaratı Çözümleri

1- MISP / Open Source Threat Intelligence Platform

MISP (Zararlı Yazılım Bilgi Paylaşım Platformu) siber tehdit istihbaratının paylaşımına yardımcı olan ücretsiz ve açık kaynak kodlu bir projedir. MISP, hedeflenen saldırıların, mali dolandırıcılık bilgilerinin, güvenlik açıklarının veya terörle mücadele bilgilerinin ele geçirilmesi ve toplanması, paylaşılması, depolanması ve ilişkilendirilmesi için oluşturulmuş bir siber tehdit istihbaratı platformudur.

MISP (Zararlı Yazılım Bilgi Paylaşım Platformu) siber tehdit istihbaratının paylaşımına yardımcı olan ücretsiz ve açık kaynak kodlu bir projedir. MISP, hedeflenen saldırıların, mali dolandırıcılık bilgilerinin, güvenlik açıklarının veya terörle mücadele bilgilerinin ele geçirilmesi ve toplanması, paylaşılması, depolanması ve ilişkilendirilmesi için oluşturulmuş bir siber tehdit istihbaratı platformudur.

MISP platformu kurum ve kuruluşların zararlı yazılım tehdit göstergeleri (malware IOCleri) hakkında bilgi paylaşmalarını sağlar. Kullanıcılar, zararlı yazılımlar (malware) veya tehditler hakkındaki “iş birliğine” dayalı bilgiden yararlanırlar. Bu güvenilir platformun amacı, hedeflenen saldırılara karşı kullanılan karşı önlemlerin geliştirilmesine yardımcı olmak ve önleyici eylemler oluşturmaktır.

MISP, bir web arayüzü (analistler veya olay müdahale ekipleri için) üzerinden kullanılabilmektedir. Bir REST API üzerinden de tehdit göstergelerini (IOCs) alıp gönderebilmektedir. MISP platformunun temel hedefi tehdit bilgilerini açığa çıkarmayı, olgunlaştırabilmeyi ve istismar edilmesini önleyen sorunsuz bir operasyon sağlayan sağlam bir platform olmaktır.

Proje sayfası: http://www.misp-project.org

Github: https://github.com/MISP

2- YETI / Your Everyday Threat Intelligence (Günlük Siber Tehdit İstihbaratı)

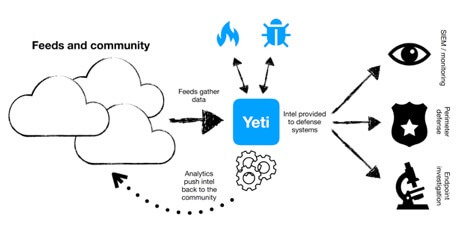

Yeti, tehdit göstelerini (indicator of compromise) ve bu göstergelerin teknik, taktik ve prosedürleri (TTP) hakkındaki bilgileri tek bir depoda organize etmeyi amaçlayan bir platformdur. Yeti, tehdit göstergelerini (IOC) otomatik olarak zenginleştirebilme özelliğine sahiptir. Örneğin domain alanlarını çözmek, IP adreslerini coğrafi konumlara ayırmak gibi. Yeti kullanıcıların rahat bir ortamda çalışabilmesi için “Bootstrap” tabanlı bir kullanıcı arayüzü sunmaktadır. Bir web API arabirimi üzerinden diğer araçlarla entegre edilebilmekte ve kullanılabilmektedir.

Yeti, tehdit göstelerini (indicator of compromise) ve bu göstergelerin teknik, taktik ve prosedürleri (TTP) hakkındaki bilgileri tek bir depoda organize etmeyi amaçlayan bir platformdur. Yeti, tehdit göstergelerini (IOC) otomatik olarak zenginleştirebilme özelliğine sahiptir. Örneğin domain alanlarını çözmek, IP adreslerini coğrafi konumlara ayırmak gibi. Yeti kullanıcıların rahat bir ortamda çalışabilmesi için “Bootstrap” tabanlı bir kullanıcı arayüzü sunmaktadır. Bir web API arabirimi üzerinden diğer araçlarla entegre edilebilmekte ve kullanılabilmektedir.

Yeti, çok çeşitli kaynaklardan örneğin yazımızda bahsettiğimiz zararlı yazılım bilgi paylaşım platformu olan MISP üzerinden zararlı yazılımlara ait göstergeler, XML özetleri, JSON verileri toplayabilir ve işleyebilmektedir. Sorguları otomatik hale getirebilir ve olay müdahale ekiplerinin işlerine yardımcı olabilmektedir. Yeti, yakın zamanda piyasaya sürülen ve tehdit istihbarat yönetimini kolaylaştırmayı amaçlayan birçok araçtan biridir. Beslemeler ile verilerini derlemenize ve zenginleştirmenize yarayacak çok geniş bir araç kombinasyonuna sahiptir.

Yeti üzerine eklenen tüm bu verileri hızlıca listeleyebilir, analiz edebilir, ilişkilendirebilir ve dışa aktarım sağlayabilirsiniz. Örneğin bu veriler SIEM gibi ürünlere meşhur formatlarda aktarılabilir ve entegrasyon sağlanabilir. Bu sayede yapılan analizler sonucu bulunan tüm bulguları SIEM gibi yazılımlar üzerine aktarmakla uğraşmaktan kurtarmaktadır.

Yeti Kullanım Alanları

Örneğin zararlı yazılımları tespit edebilmek için bir sandbox sisteminiz var ve yeni bir bankacılık zararlısı tespit ettiniz. Bu zararlı yazılım çaldığı verileri depolamak için kullanıcının “Roaming” dizininde başka bir alt dizin kullandığını anladınız. Bunu belgelersiniz ve böylece başka bir analist bu davranışı gördüğünde bunun bir bankaları hedefleyen bir zararlı yazılım davranışı olduğunu kolayca tespit edebilmesine yardımcı olabilirsiniz.

Web sitesi: https://yeti-platform.github.io/yeti-ecosystem

Github: https://github.com/yeti-platform/yeti

3- Cuckoo Sandbox

Cuckoo Sandbox, şüpheli dosyaların analizini otomatikleştirmek için kullanabileceğiniz açık kaynaklı bir yazılımdır. Bunu yalıtılmış bir ortamda çalışırken, “zararlı işlemlerin davranışlarını” izleyen özel bileşenlerden yararlanmaktadır. Şüpheli herhangi bir dosyayı birkaç dakika içinde sandbox ortamına yükledikten sonra Cuckoo bu dosyayı gerçekçi ancak yalıtılmış bir ortamda yürütür daha sonra size bu dosyanın davranışını özetleyen ayrıntılı bir rapor sunmaktadır.

Cuckoo Sandbox, şüpheli dosyaların analizini otomatikleştirmek için kullanabileceğiniz açık kaynaklı bir yazılımdır. Bunu yalıtılmış bir ortamda çalışırken, “zararlı işlemlerin davranışlarını” izleyen özel bileşenlerden yararlanmaktadır. Şüpheli herhangi bir dosyayı birkaç dakika içinde sandbox ortamına yükledikten sonra Cuckoo bu dosyayı gerçekçi ancak yalıtılmış bir ortamda yürütür daha sonra size bu dosyanın davranışını özetleyen ayrıntılı bir rapor sunmaktadır.

Analiz:

Windows, Linux, Mac OS X ve Android sanal ortamlarında zararlı web sitelerinin yanı sıra birçok farklı zararlı dosyayı (çalıştırılabilir dosyalar, ofis belgeleri, pdf dosyaları, e-postalar vb) analiz etmenizi sağlamaktadır.

- API çağrılarını ve dosyanın genel davranışını izleyebilir hale getirmekte ve bunu herhangi bir kişi tarafından anlaşılabilir olan üst düzey bilgi ve imzalara dönüştürebilmektedir.

- SSL / TLS ile şifrelenmiş olsa bile ağ trafiğini analiz edebilmenizi, yerel ağ yönlendirme desteğiyle, tüm trafiği kesebilir, InetSIM veya ağ arabirimi veya VPN aracılığıyla yönlendirebilirsiniz.

- Enfekte edilmiş sanallaştırılmış sistemin gelişmiş bellek analizini, Volatilite ile birlikte YARA’yı kullanarak bir process memory parçacığı üzerinde çalışabilmektedir.

Cuckoo’nun açık kaynak niteliği ve kapsamlı modüler tasarımı sayesinde analiz ortamının, analiz sonuçlarının işlenmesinin ve raporlama aşamasının herhangi bir yönünü özelleştirebilirsiniz. Cuckoo, sandbox’ı istediğiniz framework’e istediğiniz şekilde, istediğiniz formata lisanslama gereklilikleri olmadan kolayca entegre etmek için tüm gereksinimleri sağlar.

Raporlama:

Cuckoo, Zararlı yazılım izleme sonuçları ve davranışlarının ayrıntılı açıklamalarını içeren büyük log dosyaları (örnek olarak ortalama 6 MB, ancak 100 MB’ye ulaşılabilir) oluşturur. Cuckoo kullanarak topladığımız veriler şunları içerir:

- API logları

- Network (Ağ) Logları

- Drop edilen dosyalar hakkında statik veriler

- Ekran görüntüleri

- Sistem manipülasyonu: Dosyalar / Kayıt / Mutexler / Hizmetler

- Başlangıç processleri ve örnekle ilişkileri

Bu bilgilerle, örnekleri davranışlarına göre sınıflandırmak mümkündür. Zararlı yazılım tanımlamaları oluşturmak ve zararlı yazılım bulaşmalarının çoğunu düzenlemek için de yeterli bilgi sağlamaktadır.

Web sayfası: https://cuckoosandbox.org/

Github: https://github.com/cuckoosandbox

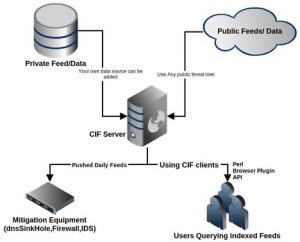

4- Collective Intelligence Framework

CIF, bir siber tehdit istihbarat yönetim sistemidir. CIF, birçok kaynaktan gelen bilinen zararlı yazılım tehdit göstergelerini (IOC) birleştirmenize ve bu bilgileri tanımlamanızı ve algılamanızı sağlamaktadır. CIF’te depolanan en yaygın tehdit göstergeleri türleri, zararlı etkinlikle ilişkili olduğu gözlenen IP adresleri, FQDN’leri ve URL’lerdir. CIF, çeşitli tehdit verilerini herhangi bir kaynaktan alabilmektedir.

CIF, bir siber tehdit istihbarat yönetim sistemidir. CIF, birçok kaynaktan gelen bilinen zararlı yazılım tehdit göstergelerini (IOC) birleştirmenize ve bu bilgileri tanımlamanızı ve algılamanızı sağlamaktadır. CIF’te depolanan en yaygın tehdit göstergeleri türleri, zararlı etkinlikle ilişkili olduğu gözlenen IP adresleri, FQDN’leri ve URL’lerdir. CIF, çeşitli tehdit verilerini herhangi bir kaynaktan alabilmektedir.

Framework’ün çalışma mantığı şu şekildedir.

- Herhangi bir kaynaktan veri alma.

- Bu veriyi kaydetme ve reputation (itibar)’a göre değerlendirme.

- Sorgular aracılığıyla tekrar veriye erişim ve dışarı aktarma.

CIF Nasıl Çalışır?

Parse (Ayrıştırma Süreci)

CIF, aynı tipteki birçok farklı veri kaynağınından veri toplamayı destekler; Örneğin, zararlı domainlerin veri setleri veya feedlerini (beslemeleri) toplayabilir. Her benzer veri setini kaynak veya güvenirlik oranı gibi farklı niteliklerle işaretlenebilmektedir.

Normalize (Normalleştirme)

Tehdit istihbaratı veri setleri genellikle aralarında ince farklara sahiptir. CIF, diğer uygulamalarda veya süreçlerde tehdit istihbaratından yararlanırken size öngörülebilir bir deneyim sunan bu veri kümelerini normalleştirmektedir.

Post Process

CIF, tek bir tehdit istihbaratından ek istihbarat elde eden birçok işlemciye sahiptir. Basit bir örnek, bir domain ve bir IP adresinin CIF içine alınan bir URL’den türetilebilmesidir.

Store (Depolama)

CIF, milyonlarca tehdit istihbarat verilerini depolamak için son derece optimize edilmiş bir veritabanı şemasına sahiptir. CIF v2, ElasticSearch kullanmaktadır.

Query (Sorgu)

CIF bir web tarayıcısı, yerel istemci veya doğrudan API kullanılarak sorgulanabilmektedir. CIF, milyonlarca kayıt veritabanına karşı sorgulama yapmak için son derece optimize edilmiş bir veritabanı şemasına sahiptir.

Share (Paylaşma)

CIF kullanıcıları, grupları ve api anahtarlarını destekler. Her tehdit istihbaratı verisi, belirli bir kullanıcı grubuyla paylaşılmak üzere etiketlenebilir. Bu, tehdit istihbaratının federasyonlar arasında paylaşılmasına izin vermektedir.

Produce

CIF, depolanan tehdit istihbaratından yeni veri kümeleri oluşturulmasını destekler. Bu veri setleri, tür veya güvenirlik ile oluşturulabilir. CIF ayrıca feed oluşturma sürecinde whitelisting desteklemektedir.

Web sitesi: https://csirtgadgets.com/

Github: https://github.com/csirtgadgets/massive-octo-spice

5- Abuse.IO

AbuseIO, kötüye kullanım veya suistimal raporları almak, işlemek, ilişkilendirmek ve ağınızdaki suistimal vakaları ile ilgili belirli bilgileri içeren bildirimleri oluşturmak ve göndermek için kullanılabilecek, açık kaynak kodlu ve ücretsiz bir araç setidir. AbuseIO’nun amacı, suistimal süreçlerini otomatikleştirmek ve geliştirmektir.

AbuseIO, kötüye kullanım veya suistimal raporları almak, işlemek, ilişkilendirmek ve ağınızdaki suistimal vakaları ile ilgili belirli bilgileri içeren bildirimleri oluşturmak ve göndermek için kullanılabilecek, açık kaynak kodlu ve ücretsiz bir araç setidir. AbuseIO’nun amacı, suistimal süreçlerini otomatikleştirmek ve geliştirmektir.

AbuseIO ana özellikleri:

- Abuse mesajlarını alıp abuse raporlarına otomatik olarak parse etmek ve mail yoluyla iletmek

- Karmaşıklığı azaltmak için zaten açık bir durumda olan raporları birleştirilebilir,

- Abuse türlerini sınıflandırmak ve belirli vakalarda özel eylemler oluşturabilir,

- IPAM sisteminizi kolayca entegre edilebilir,

- Case (olay) başına otomatik bildirimler ayarlanabilir,

- Olayları yanıtlama, kapatma veya not ekleme, organize olmalarını sağlamaktadır

Abuse.IO içerisinde bulunan parserlar ve kaynakları

- Any RFC compliant ARF formatted message

- Any RFC compliant FBL Messages (Feedback Loop)

- Any DNS based RBL

- Shadowserver (www.shadowserver.org)

- SpamCop (www.spamcop.net)

- IP Echelon (www.ip-echelon.com)

- fail2ban reporting service (www.blocklist.de)

- Junk Email Filter (www.junkemailfilter.com)

- Google Safe Browsing reports for ASN’s (safebrowsingalerts.googlelabs.com)

- Project Honey Pot (www.projecthoneypot.org)

- Clean MX (http://www.clean-mx.de)

- Cyscon / C-SIRT https://www.pheenix.com/auctions/domain_auction.php?domain=c-sirt.org)

- Netcraft

- SpamExperts (https://www.spamexperts.com)

- USGO-Abuse

- Microsoft SNDS

- Abuse-IX (https://www.abuseinformationexchange.nl/)

- Woody (http://www.woody.ch/)

- Webiron (https://www.webiron.com/)

- Copyright Compliance

- Cegtek (http://www.cegtek.com/)

- Juno https://www.juno.com/start/www.do?action=/)

Web sitesi: https://abuse.io/

Github: https://github.com/AbuseIO/AbuseIO

6- stoQ / Analysis, Simplified

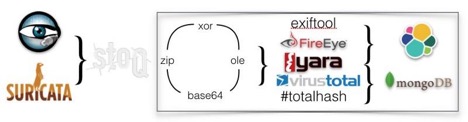

stoQ, bir analistin yapması gereken daha sıradan ve tekrar eden görevleri basitleştirmeye yardımcı olan bir otomasyon frameworküdür. Analistlerin ve DevSecOps takımlarının farklı veri kaynaklarından, veritabanlarından, decoder/encoderlardan ve diğer birçok görevden hızla geçiş yapmalarına olanak tanır. stoQ, bireysel güvenlik araştırmacıları için yeterince kullanışlıdır. Ayrıca kurumsal hazır ve ölçeklenebilir olacak şekilde tasarlanmıştır.

stoQ, bir analistin yapması gereken daha sıradan ve tekrar eden görevleri basitleştirmeye yardımcı olan bir otomasyon frameworküdür. Analistlerin ve DevSecOps takımlarının farklı veri kaynaklarından, veritabanlarından, decoder/encoderlardan ve diğer birçok görevden hızla geçiş yapmalarına olanak tanır. stoQ, bireysel güvenlik araştırmacıları için yeterince kullanışlıdır. Ayrıca kurumsal hazır ve ölçeklenebilir olacak şekilde tasarlanmıştır.

Stoq Nasıl Çalışır?

Temel olarak stoQ, bir analistin iş akışının (workflow) ortasında olacak şekilde yapılandırılmıştır.

Ingestion Aşaması

stoQ verileri tek tek dosyalardan alabilir, yeni dosyaların oluştuğu bir dizini izleyebilir, bir veritabanından veya bir API’den alabilir. Bu ölçekte stoQ’nun son derece güçlü olduğu yer burasıdır. HTTP veya e-posta gibi tehdit vektörlerinden dosya ayıklamak, otomatik zenginleştirme ve işleme için stoQ’a gönderilebilir.

Suricata veya Bro’dan dosya ayıklamanın işlemiyle birlikte stoQ’un bu dosyaları işlemesi için ayarlanabilmektedir. Tüm yürütülebilir dosyaları, PDF’leri veya Office Belgelerini gönderebilir daha yüksek riskli dosya türlerini otomatik olarak analiz etmeyi sağlar.

Zenginleştirme

XOR encoded içeriği otomatik olarak işleme özelliği veya base64 decode etmek için dekoder eklentileri bulundurur. Arşivleri açma ve PDF belgelerini sadeleştirme gibi görevleri otomatikleştirebilir. Carver eklentileri, Word Belgeleri’nde gömülü olan shell kodu veya flash dosyaları gibi gizli yükleri ayıklamak için kullanılır. Bu zenginleştirilmiş nesneler daha sonra ek işleme için stoQ frameworküne geri gönderilir.

İşleme

Bu süreç, stoQ’nun betiklerle (exiftool, TRiD, Yara, vb.) ve API’lerle (FireEye, VirusTotal, ThreatCrowd, vb.) etkileşime girmesine ve nesnelerimizle ilgili daha fazla veri almasına izin verir.

Export

StoQ bir nesneyi alıp, zenginleştirdikten ve işledikten sonra, sonuçlar depolama için bir Bağlayıcı (connector) eklentisine gönderilir. Bu, normal bir metin dosyası veya veritabanı kadar basit veya birden fazla veri merkezine yayılmış birden fazla veritabanı gibi karmaşık bir yapı olabilir.

Bu verileri ElasticSearch veya Splunk gibi bir şeyle kullanmak, stoQ’dan geçen nesneler için bize çok zengin bir meta veri kaynağı sağlayabilektedir. Büyük ve ayrıntılı veri kümesi, çevrenizdeki daha büyük eğilimleri ve anomalileri bulmak için kullanılabilir. stoQ, bu meta verilerin tümü için sorguları ve uyarıları düzenlemenizi sağlar. Artık kuruluşunuzdaki tüm yara isabetlerini arayabilir veya işlenmiş tüm dosya adlarını listeleyebilirsiniz.

Web sitesi: https://stoq.punchcyber.com

Github:https://github.com/PUNCH-Cyber/stoq

7- TekDefense / Automater

Automater URL / Domain, IP Address ve Md5 Hash OSINT (open source threat intelligence) aracıdır ve analiz sürecini saldırı analistleri için kolaylaştırmaktadır. Bir hedef (URL, IP veya HASH) veya hedeflerle dolu bir dosya verildiğinde Automater, aşağıdaki gibi kaynaklardan ilgili sonuçları döndürecektir. IPvoid.com, Robtex.com, Fortiguard.com, unshorten.me, Urlvoid.com, Labs. alienvault.com, ThreatExpert, VxVault ve VirusTotal…

Kullanımı:

Yüklendikten sonra, Windows, Linux ve Kali genelinde kullanım hemen hemen aynıdır.

python Automater.py -h

veya chmod + x Automater.py ise

Örnek Kullanım:

Python Automater.py <target>

python Automater.py 37.221.161.215

[*] Checking https://www.robtex.com/ip-lookup/37.221.161.215

[*] Checking https://fortiguard.com/webfilter?data=37.221.161.215&lookup=Lookup

[*] Checking https://www.alienvault.com/open-threat-exchange/ip/37.221.161.215?source=&format=

[*] Checking https://www.virustotal.com/en/ip-address/37.221.161.215/information/

[*] Checking http://www.ipvoid.com/scan/37.221.161.215

____________________ Results found for: 37.221.161.215 ____________________

[+] A records from Robtex.com: vm1033.gigaservers.net

[+] Fortinet URL Category: Unclassified

[+] Found in AlienVault reputation DB: https://www.alienvault.com/open-threat-exchange/ip/37.221.161.215?source=&format=

No results found for: [+] pDNS data from VirusTotal:

[+] pDNS malicious URLs from VirusTotal: (‘2013-12-03’, ‘http://37.221.161(.)215/’)

[+] pDNS malicious URLs from VirusTotal: (‘2013-11-30’, ‘http://37.221.161(.)215/’)

[+] pDNS malicious URLs from VirusTotal: (‘2013-11-29’, ‘http://37.221.161(.)215/crypted.exe%5B/’)

No results found for: [+] Blacklist from IPVoid:

[+] ISP from IPvoid: Voxility S.R.L.

[+] Country from IPVoid: (RO) Romania

8- Forager

Tüm tehdit istihbaratı verilerini almak, saklamak ve düzenlemek için daha kolay bir yol olup olmadığını hiç merak ettiniz mi? Tüm tehdit istihbarat uygulamalarının “trilyonlarca veri noktasını korele eden” bir veritabanı gerektirmediğini ve bunun yerine basit TXT dosyaları ile, diğer yayınlardan, PDF tehdit raporlarından veya diğer verilerden tehdit verilerini çekebilen basit bir araca ihtiyacınız varsa. Önceden yapılandırılmış 15 tehdit beslemesiyle Forager açık kaynak bir çözüm oluşturuyor.

Tüm tehdit istihbaratı verilerini almak, saklamak ve düzenlemek için daha kolay bir yol olup olmadığını hiç merak ettiniz mi? Tüm tehdit istihbarat uygulamalarının “trilyonlarca veri noktasını korele eden” bir veritabanı gerektirmediğini ve bunun yerine basit TXT dosyaları ile, diğer yayınlardan, PDF tehdit raporlarından veya diğer verilerden tehdit verilerini çekebilen basit bir araca ihtiyacınız varsa. Önceden yapılandırılmış 15 tehdit beslemesiyle Forager açık kaynak bir çözüm oluşturuyor.

Özellikler:

- Modüler feed fonksiyonlarını kullanarak URL’lerden tehdit verilerini alma

- Domain, md5, sha1, sha256, IPv4 ve YARA göstergelerini ayıklama

- Mevcut intel setini tek bir IP ile veya bir IOC dosyasıyla arama

- CarbonBlack tarafından kullanılması için JSON feed’leri üretme

- CarbonBlack için Basit HTTP JSON besleme sunucusu sağlama

Github: https://github.com/opensourcesec/Forager#summary

9- GOSINT Framework

Yazımızda da bahsettiğimiz gibi internet üzerinde halihazırda çok fazla açık kaynak tehdit istihbarat aracı bulunmaktadır. Ancak bu konu hakkında yararlı bilgi bulmak, toplamak ve filtrelemek için kolay bir yol bulunmamaktadır. GOSINT, bir güvenlik analistinin yapılandırılmamış tehdit istihbaratını toplamasına ve standartlaştırmasına olanak tanımaktadır.

Yazımızda da bahsettiğimiz gibi internet üzerinde halihazırda çok fazla açık kaynak tehdit istihbarat aracı bulunmaktadır. Ancak bu konu hakkında yararlı bilgi bulmak, toplamak ve filtrelemek için kolay bir yol bulunmamaktadır. GOSINT, bir güvenlik analistinin yapılandırılmamış tehdit istihbaratını toplamasına ve standartlaştırmasına olanak tanımaktadır.

GOSINT’i tehdit göstergeleri için bir transfer istasyonu olarak düşünebilirsiniz. Yazılım, tehdit istihbaratı analistlerine bir göstergenin izleme değerinde olup olmadığını veya reddedilmesi gerektiğini değerlendirmesine izin verir. Bu karar verme aşaması, herhangi bir tehdit göstergesini yönetmede çok önemlidir. Hem bir insan analisti hem de GOSINT’in kendisi tarafından tetkik edilmesi, göstergelerin tehdit algılama etkinliğini arttırır. Ekleyebileceğiniz gösterge kaynakları sayısında da bir sınır bulunmamaktadır.

Github: https://github.com/ciscocsirt/gosint

10- Loki IOC Scanner

LOKI, APT Tarayıcısı THOR’un ana analiz modüllerinin tam bir yeniden yazımı olan ücretsiz ve basit bir IOC(tehdit göstergeleri) tarayıcısıdır. Bu tehdit göstergeleri, labınızda oluşturduğunuz olay raporlarından, adli bilişim analizlerinden veya zararlı yazılım örneklerinden elde edilebilir. LOKI, sistemlerinizi bilinen IOC’ler için taramanın basit bir yolunu sunmaktadır.

LOKI, APT Tarayıcısı THOR’un ana analiz modüllerinin tam bir yeniden yazımı olan ücretsiz ve basit bir IOC(tehdit göstergeleri) tarayıcısıdır. Bu tehdit göstergeleri, labınızda oluşturduğunuz olay raporlarından, adli bilişim analizlerinden veya zararlı yazılım örneklerinden elde edilebilir. LOKI, sistemlerinizi bilinen IOC’ler için taramanın basit bir yolunu sunmaktadır.

- MD5 / SHA1 / SHA256 hashleri

- Yara Kuralları

- Regex (Düzenli ifadeler) (örnek \\testdirectory\.exe)

- Dosya isimleri ve dizinler

Github: https://github.com/Neo23x0/Loki