Firma ve çalışanlarına yönelik bilgi toplama makalemizde, kurum çalışanlarına yönelik bilgi toplama metotlarına ve bu verilerin nasıl toplandığına değineceğiz.

Tehdit aktörleri kurumlara yönelik saldırıları gerçekleştirmeden önce, diğer her saldırı çeşidinde olduğu gibi ön araştırma gerçekleştirmek zorundadırlar. Bu araştırmayı kurum çalışanları bazında gerçekleştirip, çalışanlar hakkında bilgi toplama eğilimindedirler.

Peki Kurum Çalışanları Hakkında Bilgi Toplamak Neden Önemlidir ?

Çünkü bir çeşit sosyal mühendislik saldırı olan ve insan aldatma sanatı üzerine kurulan phishing saldırılarının, saldırganlar tarafından, başarılı bir şekilde gerçekleşebilmesi için gerçekçi görünmek zorundadır. Bu gerçekçiliği oluşturmadan önce kime, ne zaman, nasıl, ne şekilde saldıracağını belirlemek zorundadır. Tüm aşamaların ortak noktası kurbanı tanıma yoluna çıkmaktadır.

Bahsettiğimiz kurban tanıma işlemi sadece insanlar üzerine olmak zorunda değildir. Örneğin saldırı gerçekleştirmek istediğimiz kuruma ait toplayacağımız bilgiler de hedefi tanımaya yönelik yapılan işlemlerdir.

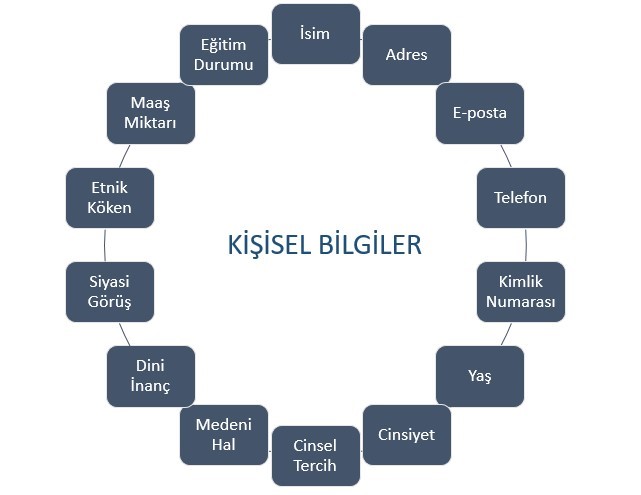

Kurum çalışanları üzerinden başlayacak olursak; öncelikle kurum çalışanları da dahil olmak üzere herkes için geçerli olan kişisel bilgi kavramının açıklamasını yapabiliriz.

Kişisel Bilgi: Tanımlamış veya tanımlanmamış her canlıya ait bilgilere kişisel bilgi denir. Örneğin hedefimizdeki kurumun çalışanların için genel olarak elde edebileceğimiz kişisel bilgiler nelerdir?

- İsim,

- Adres,

- E-posta bilgisi,

- Telefon numarası,

- Kimlik numarası,

- Yaşı,

- Cinsiyeti

- Cinsel tercihi,

- Medeni hali,

- Dini inancı,

- Siyasi görüşü,

- Etnik kökeni

- Maaş bilgisi,

- Eğitim durumu,

- İş geçmişi,

…gibi bilgiler kişisel bilgiler kapsamına girmektedir. Saldırgan aktörlerin, bu bilgilere erişim sebepleri, saldırılarını şekillendirme amacı taşır.

Örneğin:

Maaş konusunda çok düşük bir miktara çalışan ve iş konusunda mutsuz olduğu saptanan bir çalışana, bu konuya dikkat çekecek ve heycanlanmasına sebebiyet verecek bir saldırı planı oluşturulabilir.

İsim ve soyadı, ev adresi, telefon numarası, kullandığı banka bilgileri öğrenilen bir bireyi, bankadan arıyormuş gibi gösterip, kredi kartı bilgilerini ele geçirme veya başka işlemler yapmasına zorlanabilir.

Çalışanların kurumsal mail adreslerini öğrendikten sonra, teknik servisten arıyormuş gibi gösterip, parola bilgisini değiştirmeye zorlamaya, yada atılacak olan maildeki bağlantıya tıklamasını ve söylenecek talimatlara uymanın yönetmelik tarafından gönderilmiş bir güncelleme olduğunu söylemeye zorlanabilir.

Yukarıdaki örnekler ve çok daha fazlası kurum veya çalışanlar hakkında toplanan bilgiler ışığında gerçekleştirilebilir.

Saldırganların bu bilgileri elde etmek için çok ciddi çaba sarf etmesine gerek yoktur. Hemen hemen hepimizin sosyal medya hesabı bulunmaktadır. İnternet dünyasına bağlılıklarımız ve gerçekleştirdiğimiz işlemler gün geçtikçe artmaktadır. Elde edilebilecek bilgilerin çoğu pasif arama gerçekleştirilerek bulunabilir bir hale gelmiştir.

Bir kurumun çalışanlarına yönelik:

- E-posta adresleri,

- Çalışan profili,

- Çalışanların parola profili,

…gibi bilgiler elde edilebilir.

Kurumun kendisine yönelik:

- Sahip olduğu domainler,

- Sahip olduğu IP adresleri,

- Açık port ve servisler,

- Sahip olduğu subdomainler,

- Kurumsal e-posta oluştururken kullandığı standart

…gibi bilgiler elde edilebilir.

Çalışanların Kurumsal E-posta Adreslerini Elde Etmek

Bir kurumun çalışanlarına yönelik e-posta bilgilerini dışarıya açık olması veri sızma dahilinde olduğu için, örnek bir phishing saldırı için yeterli miktarda kurumsal mail adresi bulmak her zaman kolay olmayabilir. Özellikle büyük çaptaki kurumlar için bu durum daha zordur. Çünkü bu gibi bilgilerin dışarıya açık olmamasına dikkat etmeye çalışırlar.

Öncelikli araştırmamızı metin depolama sayfalarında gerçekleştirmeliyiz. Bu online metin depolama sayfalarında, daha önce veri sızıntısı yaşamış kurumların bilgilerine ulaşabiliriz. Hedefimizdeki kurumun daha önce veri sızıntısı/veri ihlali yaşayıp yaşamadığını öğrendikten sonra metin depolama sayfalarında gezinebiliriz.

Arama yapacağımız sayfalar sadece metin depolama sayfalarıyla sınırlı olmalıdır. Daha geniş bir skalada arama yaparak daha farklı bilgiler elde edebiliriz.

Metin depolama sayfalarına örnek:

- Pastebin.com: https://pastebin.com

- Pastie.org: http://pastie.org/

- Debian Pastezone: http://paste.debian.net/

- Pastebin.ca: http://www.pastebin.ca/

- ZeroBin: https://pastebin.aquilenet.fr/

- Alternatif Zero Bin: http://pastis.tristramg.eu/

- CRYPTYCH: https://crypty.ch/

- CodePad: http://codepad.org/

- Dpaste: https://dpaste.de/

- Hastebin: http://hastebin.com/

- Ideone: http://ideone.com/

Yukarıdaki metin depolama araçlarıyla doğru anahtar kelime ile aratma sonucunda, depolardaki veriler elde edilebilir. Metin depolama araçlarında gerçekleştirdiğimiz arama sonucu tatmin edici düzeyde değilse veya hiçbir sızıntıya rastlanmadıysa mail listesini kendimiz oluşturabiliriz.

Her kurumun çalışanlarına verdiği kurumsal mail adresleri belirli bir formatta verilir. Bu format kurumdan kuruma göre değişkenlik gösterebilir. Örneğin:

- <isim>.<soyisim>@<kurum adı>.com

- <isimin ilk harfi>.<soyisim>@<kurum adı>.com

- <isim soyisim>@<kurum adı>.com

Bu kurumsal mail oluşturma standardını öğrenip daha sonra son zamanlarda çok sık kullanılan sosyal medya hesaplarından biri olan LinkedIn gibi ortamlardan kurum çalışanlarının isimleri elde edilebilir. Böylece elimizde hem kurum çalışanlarının isimleri hemde kurumsal e-posta politikası bulunur. Bu iki bilgiyle mail listesi oluşturabiliriz.

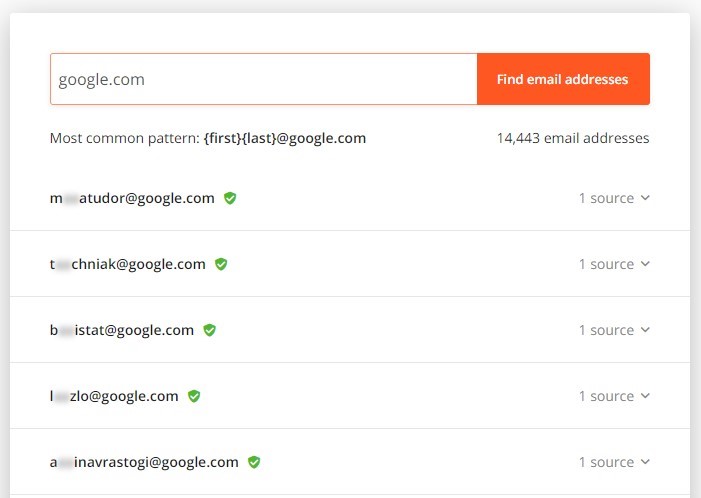

Kurumsal mail politikasını öğrenmek için:

hunter.io

Yukarıdaki şekilde daha önce bahsettiğim kurumsal e-posta politikasını ve bunlara ait örnekleri görebilmekteyiz. Bu bilgileri daha önce bahsettiğimiz manuel liste oluşturma işlemi için kullanabiliriz.

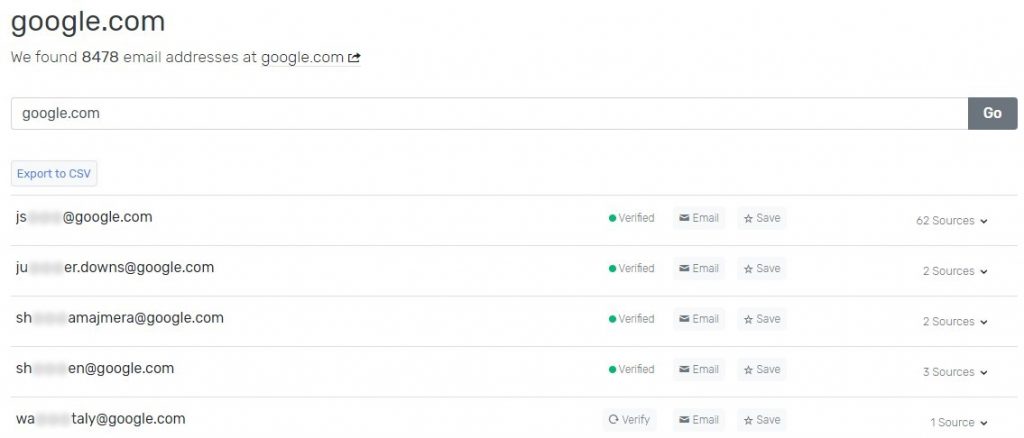

webdef.com

webdef.com’da da benzer bilgileri elde edebiliriz. Kurumsal mail adresleri elde etmenin diğer yollarından biride araç kullanmaktır. Aşağıdaki aralar verilen parametrelere göre taramalar gerçekleştirip, toplayabileceği mail bilgilerini toplamaktadır.

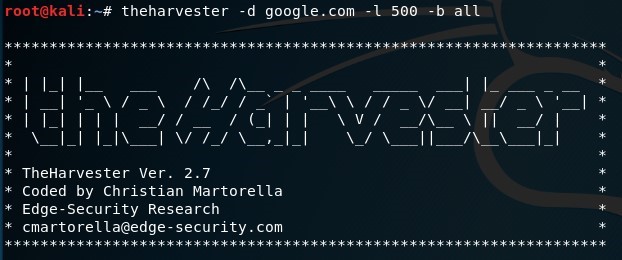

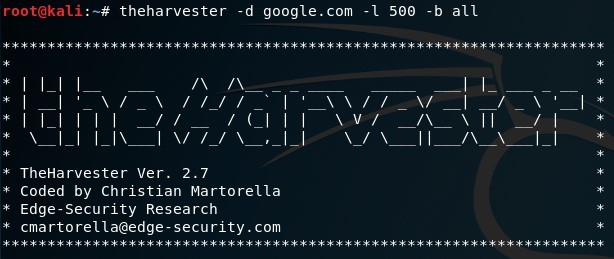

Theharvester

Theharvester aracı özellikle sızma testlerinde sıkça kullanılan bir bilgi toplama aracıdır. Bu araçla üzerinde çalıştığımız kurumun bazı bilgilerini elde edebiliriz.

- -d parametresi ile üzerinde çalıştığımız domaini belirtiyoruz.

- -l parametresi ile tarama yapılacak kanal sayısını belirtiyoruz.

- -b parametresi ile arama (google, googleCSE, bing, bingapi, pgp, linkedingoogle-profiles, jigsaw, twitter, googleplus, all) tarayıcıyı belirtiyoruz.

Yukarıdaki örnekte all parametresini vererek taramanın tüm tarayıcılar kullanılarak gerçekleştirilmesini sağlamak.

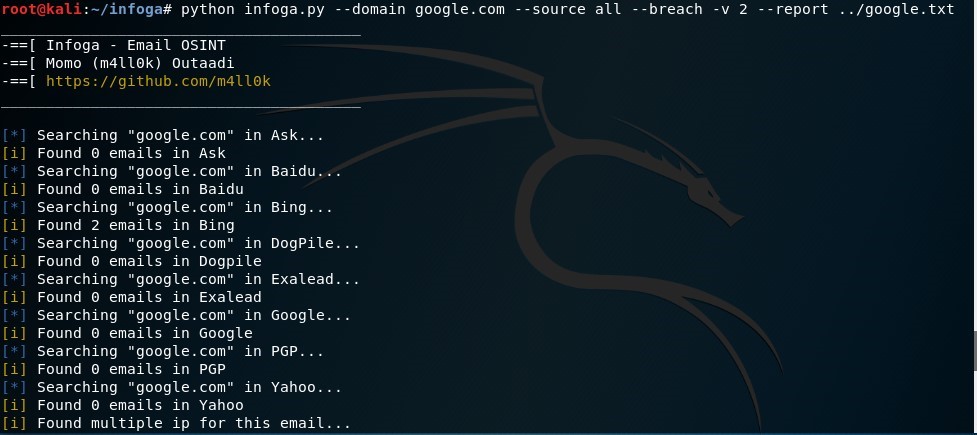

Infoga

Infoga aracı hedef sistemlere ait e-posta adreslerini öğrenmek için kullanılan bir OSINT aracıdır. https://github.com/m4ll0k/Infoga adresinde gerekli kurulum adımları gösterilmiştir.

Kısaca kurulum:

$ git clone https://github.com/m4ll0k/Infoga.git infoga

$ cd infoga

$ python setup.py install

$ python infoga.py

$ git clone https://github.com/m4ll0k/Infoga.git infoga

$ cd infoga

$ python setup.py install

$ python infoga.py

Adımlarını gerçekleştirdikten sonra asıl amacımızı gerçekleştirmeye çalışabiliriz.

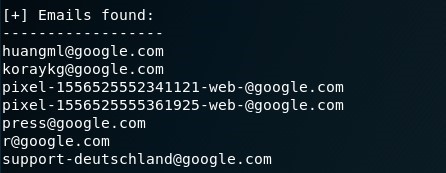

Yukarıdaki şekilde infoga aracına verdiğimiz komutu görmekteyiz. Sonuçları terminal ekranından görebileceğimiz gibi bir dosyaya da yazdırabiliriz.

Arama işlemi gerçekleştirilirken ekrana gelen bilgilendirmeleri inceleyerek, hangi arama motorundan kac tane e-posta adresi elde edildiğinin bilgisini öğrenebiliriz.

Yukarıda incelediğimiz araçları kullanarak hedef kurumun çalışanlarına ait e-posta bilgilerini elde edebiliriz. E-posta bilgisi sızıntısı yaşamayan kurumlar için, farklı yöntemler kullanarak e-posta listeleri hazırlayabiliriz.

Bir Kurum Çalışanı Profilini Öğrenmek

Bir kurum çalışan profili öğrenme saldırgan tarafından başlangıç aşaması için büyük önem taşımaktadır. Çünkü çalışan profilini bilmek demek, en zayıf halka olan insan faktörünün zayıf ve kuvvetli yönlerini bilmek ve buna göre hareket etmek demektir.

Peki kurum çalışan profilini nasıl elde edebiliriz?

Kurum çalışanlarını yakından takip edebileceğimiz, duygu, düşünce ve yapılarını öğrenebileceğimiz çeşitli yollar vardır. Örneğin LinkedIn gibi bir platform üzerinden hedef kurumun çalışanları öğrenilip bu çalışanların sosyal medya platformları üzerindeki hareketleri, paylaşımlar, yakın çevrelerini takip etmek, kurumun çalışanlarını profillemek açısından faydalı olabilir. Tabi bu işlemler yapılırken ne kadar çok sayıda kişi incelenirse gerçeğe o kadar yakın bilgi elde edilir çünkü araştırmanın hassasiyet derecesi artacaktır.

İlk adım olarak çalışanları sosyal mecralarda inceleyip: duygularını, dini düşünceleri, sevinçlerini, aile yapılarını, iş memnuniyetlerini, sosyal statülerini, arkadaşlık ilişkilerini ve daha birçok bilgiyi çıkarabiliriz.

İnceleyebileceğimiz bazı sosyal medya platformları:

Facebook: Dünya üzerinde en çok kullanılan sosyal medya platformudur. Ölü veya aktif en çok kullanıcı sayısı bulunan platformdur. Bu platform üzerinden çok çeşitli paylaşımlar gerçekleştirilebilir. Güncel bilgi paylaşımı, fotoğraf ve video gönderimi, gruplarla etkileşim, yardımlaşma ve sohbet platformları gibi özellikleri vardır.

LinkedIn: İş dünyasında kullanılan bir sosyal medya platformudur. Makale paylaşma, mesajlaşma, görüntü ve video gönderme işlemleri gerçekleştirilebilir. Kişilerin profillerinde kurumsal kimlikleri bulunmaktadır.

Twitter: Öncelikle bir sosyal ağ ve mikroblog şeklind eoluşturuan Twitter, şimdilerde kendini haber sitesi olarak tanımlamaktadır. Dünya üzerinde en çok kullanılan sosyal platforma olmamasına rağmen çok büyük bir veri yığınına sahiptir. İnsanların görüşlerini, düşüncelerini, duygularını, sevinç ve üzüntülerini paylaştıkları bir platformdur.

Tumblr: Fotoğraf, video, ses ve metin paylaşımı gerçekleştirilen bir sosyal platformdur.

Instagram: Sadece fotoğraf paylaşım amacıyla kurulan ama zamanla daha farklı eklentiler alan, farklı paylaşım yollarınıda içeren bir sosyal platformdur.

Qzone: Facebook’un yasaklı olduğu Çin’de kullanılan ve Facebook’ta yapılan etkileşimlerin çok benzerini yapan bir sosyal medya platformudur.

Cambridge Analytica’nın yaptığı bir araştırmaya göre: Herhangi bir Facebook kullanıcısının sadece 68 beğenisi üzerinden deri rengi, cinsel yönelimi ve hangi partiye oy vereceğini %85 doğrulukla ölçebildiklerini keşfetmişler. Facebook abonesinin davranış özelliklerini 70 Beğeni ile arkadaşlarından, 150 Beğeni ile ailesinden, 300 Beğeni ile eşinden ve bir miktar daha fazlasıyla ise kendisinden bile daha iyi tanımlayabildiklerini görmüşlerdir.

Sonuç olarak yukarıdaki sosyal medya platformlarını inceleyerek bir kurumun çalışanlarının değerleri, kurumun hangi düşünce yapısındaki insanlarla daha çok çalıştığını, çoğunluğun dini inancını, siyasi görüşünü, genel kültür yapısının ne yönce şekillendiğini öğrenebiliriz.

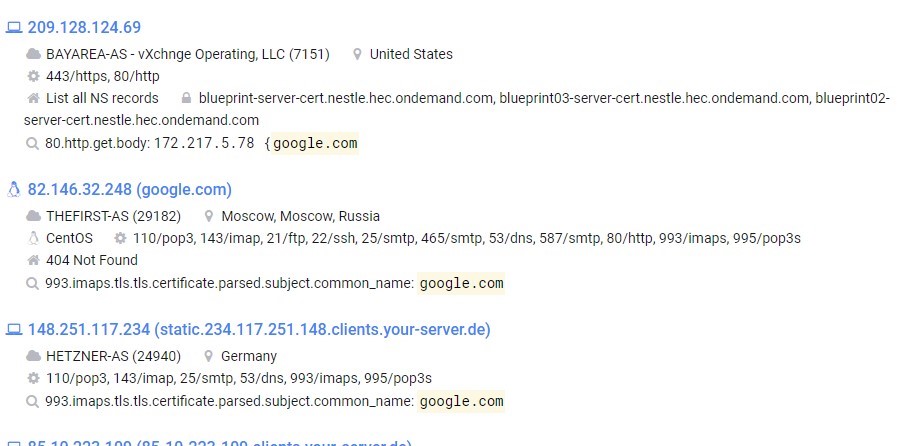

Kurumun Sahip Olduğu Domainleri Tespit Etmek

Bir kurumun sahip olduğu IP adreslerini öğrenmek lokasyon bilgisini öğrenmek için kullanılabilir. Lokasyon bilgisi çeşitli durumlar için kullanılabilir. Sunucuların nerede barındırıldığını, nereden satın alındığını öğrenebiliriz. Bunu yaparken censys aracını kullanabiliriz. Censys bize ayrıntılı bir rapor sunmaktadır.

Kurumun Açık Port ve Servislerini Bulmak

Kurumun portlarının dışarıya açık olması, özellikle risk seviyesi yüksek portlarının dışarıya açık olması, tehdit aktörlerinin iştahını kabartan bir etmedir. Saldırganlar kurumların açık portlarını tarayıp, saldırı planlarını bu yönde geliştirebilirler. Kurum güvenliği için port ve servislerin dışarıya açık olmaması gerekir.

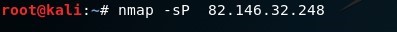

Nmap

Nmap, ağa bağlı herhangi bir bilgisayarın işletim sistemini, çalışan fiziksel aygıt tiplerini, çalışma süresini, yazılımların hangi servisleri kullandığı, yazılımların sürüm numaraları, bilgisayarın güvenlik duvarına sahip olup olmadığı, ethernet üreticisinin adı gibi bilgilere ulaşabileceğimiz bir araçtır.

Nmap ile bir domainin portlarını tarayabilir ve ayrıntılı bilgi edinebiliriz.

Unicornscan

Unicornscan, nmap aracına alternatif olarak geliştirilmiş, benzer işlemleri yapan, daha basit bir araçtır.

Syntax’ı çok kolaydır ve nmap aracı kadar parametresi yoktur.

Yukarıda görüldüğü gibi çıktı formatı da nmap aracının verdiği çıktı formatından farklıdır.

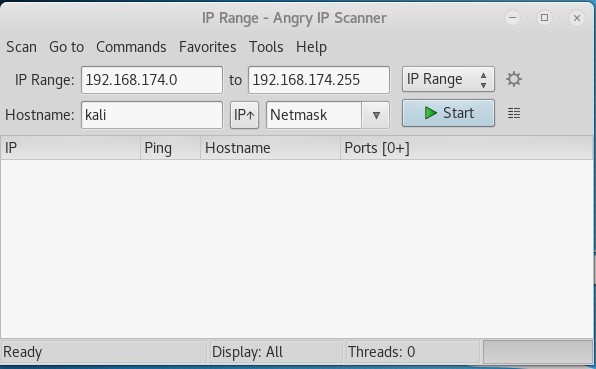

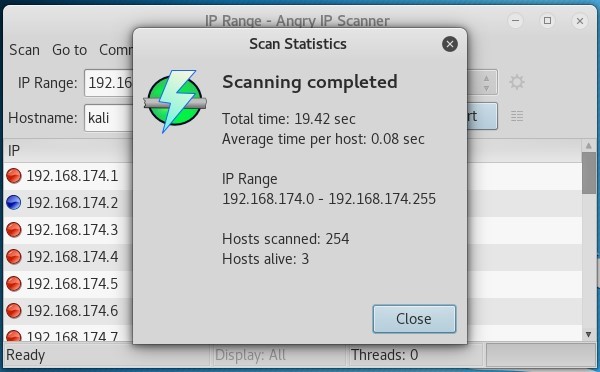

Angry IP Scan

Angry IP Scan, ağ keşifleri için kullanılan bir araçtır. Diğer araçlardan farkı; Her taramayı çoklu iş parçacığı yaklaşımı ile çözümlediği için daha hızlı sonuç vermesidir.

Windows, Mac OS X ve Linux sistemlere kurulabilen ücretsiz bir araçtır.

Netcat

Netcat, ağı okuyan ve TCP veya UDP iletişim kurallarını kullanarak ağ bağlantılarını yazan bir araçtır. Port tarama, doya taşıma ve port dinleme gibi niteliklere sahiptir.

Zenmap

Zenmap, nmap aracının sadece bir arayüze giydirilmiş halidir. Komut satırı kullanmayanlar için geliştirilmiştir.

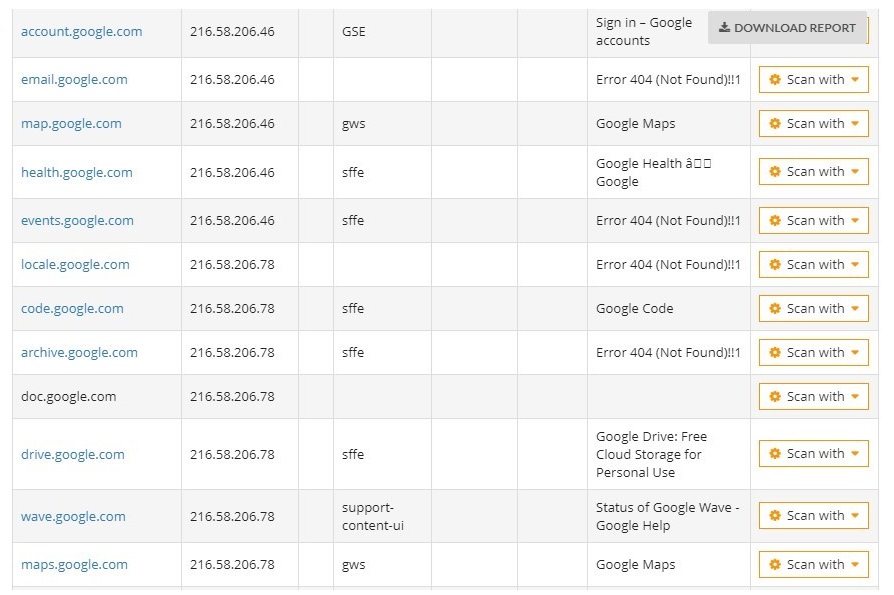

Kurumun Sahip Olduğu Subdomainlerin Belirlenmesi

Bir kurumun sahip olduğu subdomaninlerin tespiti, kurumun genel haritasını çıkarmamıza yardım edecektir. Kurumlar,subdomainleri için yeterli güvenlik çözümlerini kullandıklarını düşünseler de, genelde tahmin edilenden daha az güvenli yapıdadırlar. Buda tehdit aktörleri için bir giriş kapısı olarak görülebilmektedir.

Pentest-tool.com gibi araçlar bize subdomain bulma konusunda online yardım eden araçlardır. Aşağıda gösterildiği gibi işlem gerçekleştirebiliriz. Başlangıçta kaydı bulunmayan kullanıcılar için bir miktar kullanım imkanı sağlamaktadır. Ama daha fazla bilgi için kullanıcı kaydı istemektedir.

Online araçlar her zaman ihtiyacımız olan yeterli bilgiyi vermeyebilir. Bu durumda başvurmamız gerek nokta aşağıdaki araçlardır:

Öncelikle en popüler araçalrdan biri olan theharvester aracına bir göz atalım.

Theharvester

Theharvester aracı sızma testlerinde sıkça kullanılan bir bilgi toplama aracıdır. Daha önce kurumsal mail adresi toplama aşamasında da değindiğimiz bu araç bize çeşitli bilgiler sunmaktadır. Bunlardan bir diğeri ise hedef kurumun sahip olduğu subdomainlerin tespit edilmesidir.

Öncelikle daha öncede bahsettiğimiz gib theharvester aracına parametrelerimizi girmeliyiz.

-d parametresi ile üzerinde çalıştığımız domaini belirtiyoruz.

-l parametresi ile tarama yapılacak kanal sayısını belirtiyoruz.

-b parametresi ile arama tarayıcıyı belirtiyoruz.(google, googleCSE, bing, bingapi, pgp, linkedingoogle-profiles, jigsaw, twitter, googleplus, all)

Dnsmap

Dnsmap aracı Network Map’in kısatlmasıdır. Sızma testlerinde ağ altyapısını öğrenmek için kullanılan bir araçtır. Biz hedef kuurmun subdomainlerinin tespiti aşamasında bu araca başvurabiliri. Bu aracın the harvetserın çıakrdığı verilerden farkı gruplandırılmış bir bilgi sunmasıdır.

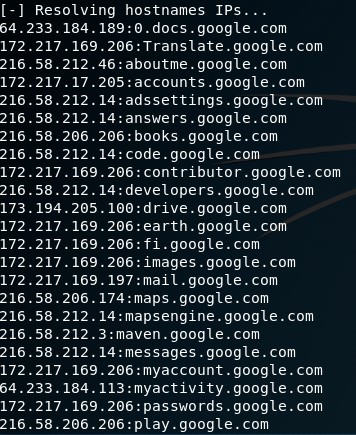

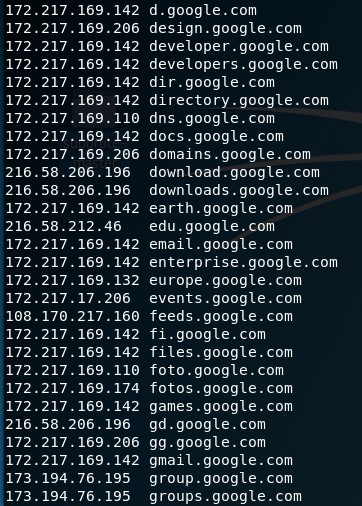

Aşağıdaki şekilde dnmap aracının google.com için verdiği subdomain bilgileri yer almaktadır.

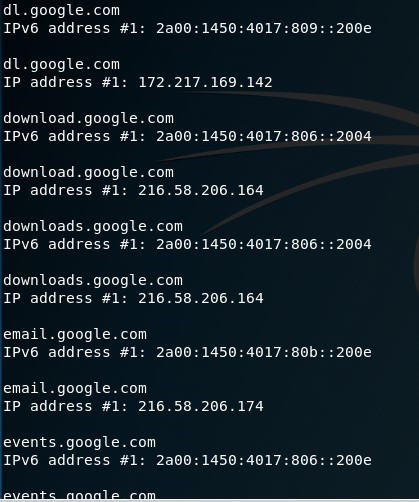

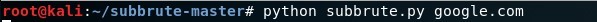

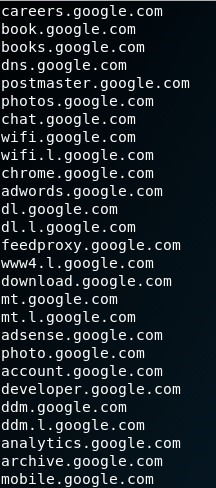

SubBrute

Aşağıdaki işlemler subBrute aracının yüklenmesi ve yukarıdaki subdomain bulma işlemlerini subBrute aracılığıyla yapılmasını göstermektedir.

Fierce

Fierce aracı dns sunucularına istek atarak subdomainleri tespit eden bir araçtır.

Yukarıda da gördüğümüz gibi Fierce aracı da bize diğer araçlar gibi subdomain bilgisi sunulabilmektedir. Bu bölümde bir kuruma dair genel bilgi edindik. Edindiğimiz bilgiler sadece kuruma dair değil, aynı zamanda kurumun çalışanlarına dair bilgi edinmiş olduk.

Bir güvenlik zincirinin en zayıf halkasının insan olduğundan bahsetmiştir. İnsan faktörünün en zayıf halka olmasının sebebi çok fazla zaafiyeti bulunmasıdır. Bu zafiyetleri öğrenmek bize nereden nasıl saldıracağını öğrenebiliriz. Bu bilgileri öğrenmemizin sebebi, kurumumuzun ve çalışanlarımızın dışarıdan nasıl göründüğüne dair bilgi edinmektir. Yukarıdaki araçlar ve yollar dışarıdaki herhangi bir tehdit aktörünün çok rahatlıkla elde edebileceği bilgileri içermektedir.

Kurum eksik noktalarının ne olduğu bilirse yamalarını nereye yağacağını da öğrenmiş olur, nasıl güvenlik çözümlerine yönelmesi gerektiğini görmüş olur. Maksimum noktada güvenlik önlemleri alabilmek için maksimum noktada araştırma yapılmalıdır. Yukarıdaki bilgilerin haricinde ne kadar çok araç ve yöntem incelemesi doğru adımları atma oranı da o derecede artar.

Yazar: Cyber Intelligence Analyst Gurbet Başakçi