Günümüz dünyasında sosyal medyanın yaygınlaşması ile bilgi toplama ve siber istihbarat konuları için kaynak noktasında büyük bir öneme sahip olmuştur. Sosyal medya hesapları üzerinden yapılan paylaşımlar genel olarak marka bilinirliği, reklam ve pazarlama amaçlı olarak yapılır. Kullanıcıların yapmış olduğu paylaşımlar ise kurumunuz için reklam niteliği taşıyabildiği gibi uygunsuz paylaşımlarda prestij kaybına yol açabiliyor.

Tehdit aktörlerine baktığımız zaman, kullanıcı adları büyük önem taşır. Bu kullanıcı adları alınmadığı takdirde kullanılabilir durumdaki platformlar üzerinden kullanıcı adınızın en uygun kombinasyonunu çok rahatlıkla alabilir ve size ait paylaşımlar yapıyormuş gibi kullanılabilir. Bu durumda kullanıcı adı tehdit aktörlerinin elinde olduğu için müdahale imkanımız azalarak markamız ve tüketicilerimiz için bir tehdit haline gelir.

Bilgi Toplamada Kişisel Araştırmalar

Bu tarz durumlara maruz kalmamak, özellikle kurum için geçerli olan kullanıcı hesaplarının, tüm sosyal medya platformlarında alınması gerekir. Bunun yapılması tüm sosyal medya hesaplarında paylaşım yapılmasını gerektirmez. Buradaki amaç önlem almaktır.

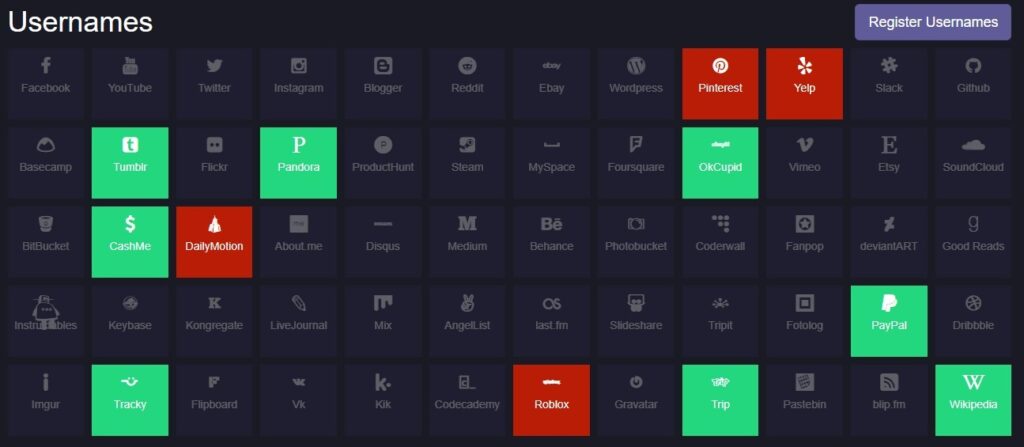

Kullanıcı Adı Kontrolü

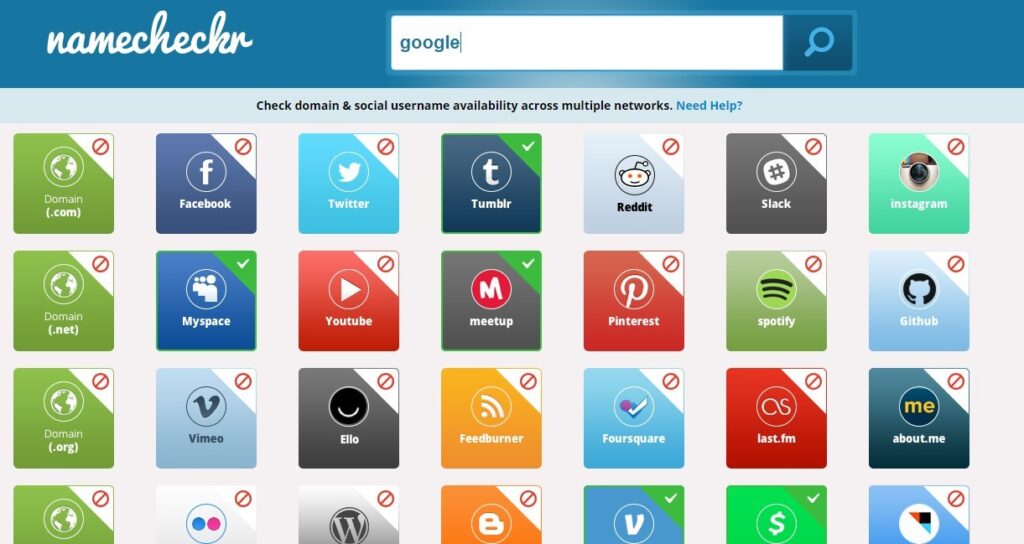

Namechk.com en çok kullanılan, kullanıcı adı arama sayfasıdır.

Yukarıda görüldüğü gibi arama kısmına kullanıcı adını yazdığımızda, hangi platformlar için kullanılabilir olduğunu, hangi platformlar için bu kullanıcı adının zaten alındığını görebilmekteyiz. Namecheckr.com, namechk.com gibi çalışan başka bir kullanıcı adı arama sayfasıdır.

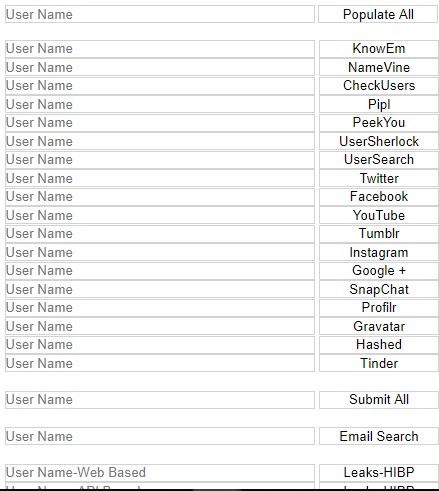

Inteltechniques.com yukarıdaki aramalardan daha farklı bir arayüz sunmaktadır.

Yukarıdaki kullanıcı adı sorgulama sayfalarını ve benzeri diğer plaformlarıda listelersek:

- Namechk.com

- Knowem.com

- namecheckr.com

- Checkusernames.com

- Thatsthem.com

- Usersearch.org

- Inteltechniques.com gibi platformlar ve daha fazlası kullanılabilir.

Mail hesabı kontrolü

Sosyal platformlari forumlar, haber siteler veya diğer çeşitli paylaşım platformlarının çoğu kullanıcı girişi istemektedir. Bu kullanıcı girişi işlemi genelde mail hesaplarıyla yapılmaktadır. Kurumsal veya kişisel mail hesaplarımız ile kayıt olduğumuz sayfalar veri sızıntısı problemi yaşamış olabilir. Özellikle kurumsal mail adresinizle kayıt yaptırdıkları mız ileride büyük sıkıntılara yol açabilir. Bu probleme karşı tedbirli olmak ve hangi platform üzerindeki giriş bilgilerimizizn sızdırıldığını, doğal olarak hangi parolamızı yenilememiz gerektiğini öğrenmeliyiz.

Bu noktada bize yardım edebilecek sayfalar mevcuttur. Aşağıda örnek verilen sayfalar mail adresimizi sorgulama imkanı vermektedir. Haveibeenpwned.com adresi en çok bilinene ve ziyaret edilen sayfalardan biridir.

Yukarıdaki Haveibeenpwned.com sayfasında kontrol etmek istediğimiz mail adresini giriyoruz. Eğer bünyesinde barındırdığı veri sızıntıları veritabanında bulunuyorsa, hangi kaynaktan sızıtıldığının bilgisini vermektedir.

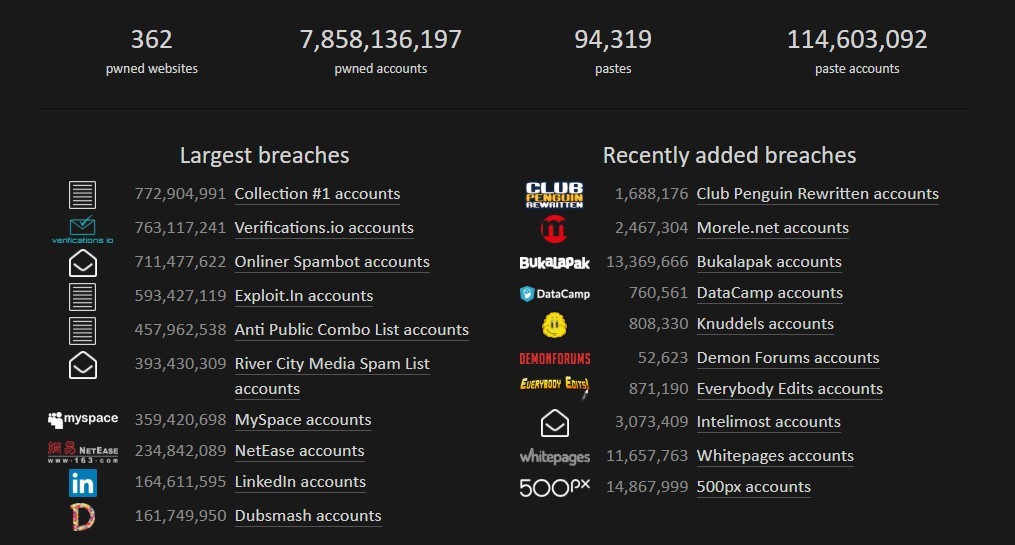

Aşağıdaki şekilde kontrolünü sağladığı veri sızıntı vakalarını, bu vakalardan toplamda sızdırılan veri miktarını, ve veri tabanında toplam ne kadar sızdırılmış veri bulunduğunun ayrıntılı açıklaması bulunmakatdır. Bu veri sızıntısı vakaları gün geçtikçe artmaktadır. Şimdiden dünya üzerindeki toplam nüfusu geçmiştir ve artmaya devam edecektir.

Collection #1 772,904,991

Verifications.io 763,117,241

Onliner Spambot 711,477,622

Exploit.In 593,427,119

Anti Public Combo List 457,962,538

River City Media Spam List 393,430,309

MySpace 359,420,698

NetEase 234,842,089

LinkedIn 164,611,595

Dubsmash 161,749,950

Dehashed.com adresi, Haveibeenpwned.com adresine benzerlik göstermeketdir. Farklı olarak email adresinin yanında, isim, adres, telefon ve benzeri bilgiler bazında arama yapmaya imkan tanımaktadır.

Yukarıdaki şekilde Dehashed.com sayfasının arayüzünü görmekteyiz.

- Intelx.io

- vigilante.pw

- breachorclear.jesterscourt.cc

- ashley.cynic.al

Gibi adreslerde benzer işlevleri göstermektedir. Bir veri sızıntısı olayı yaşandığına yukarıdaki adresleri kontrol etmekte fayda vardır.

E-posta adreslerinin sızdırılması kişisel hayatımıza zarar verebileceği gibi kurumumuza da zarar verebilir. Çalışanlara kurumsal mail adreslerini iş harici kullanılmaması konusunda geren farkındalık verilmelidir.

Kişi araştırma

Özel bir phishing saldırı olan spear phishing hedefi belirlenmiş olan bir saldırıdır. Örneğin bir oltalama maili atılacaksa tüm kurum çalışanlarına değil sadece hedefteki çalışanın üzerinde çalışılıp ona atılması spear phishingdir.Bu saldırıyı gerçekleştirmek için hedefteki kişi veya kişiler için ön araştırma yapılır. Bu araştırma ne kadar farklı kanal üzerindne yapılırsa diğerlerindne farklı bir bilgiye erişme ihtimalide aynı dercede artar. Bu sebeple kişi arama, bilgi edinme araçlarının sayısı fazladır.

Pipl.com en büyük vertibanlarından birine sahip olan kişi arama aracıdır.

PeekYou’da benzer amaç için kullanılan bir araçtır.

Aşağıda kişi arama sayfaları listelenmiştir:

- Family Tree Now

- Spokeo People Search

- ThatsThem

- IntelTechniques Person Search

- ZoomInfo Directory

- Zaba Search

- USSearch.com

- Snoop Station

- Advanced Background Checks

- SalesMaple Contact Search

- PeepDB

- Reverse Genie People

- Webmii

- Waatp

- InfoSpace

- Intelius

- Profile Engine

- Radaris

- Wink People Search

- Ancestry.com

- FamilySearch.org

- HowManyOfMe

- Findmypast.com

- Yasni

- Lullar

- Snitch.name

- True People Search

- Cubib

- Sorted By Name

- Addresses.com

- AnyWho

- Ark

- Lookup

- My Life

- The New Ultimates

- Genealogy.com

- eVerify

- Nuwber

- SearchBug

- Been Verified

- Speedy Hunt

- Fast People Search

Yukarıdaki sayfalardan hedefteki insanların kişisel bilgilerinin bir kısmı elde edilebilir.

Metadata verileri

Metadata yada metaveri , bir kaynağın ya da verinin öğelerini tanımlayan bilgilerdir. Guardian’ın metadata’ya giriş makalesinde metadata ile ne tür bilgilerin toplandığına dair detaylı bir anlatım mevcut. Aşağıda makalenin içerisindeki bilgilere yer verilmiştir.

Kamera

- GPS bilgileri

- Oluşturulma ve düzenleme tarihi

- Fotoğrafa ait içerik bilgileri

- Kamera modeli

- Kamera ayarları (flash, f-stop, shutter hızı vs.)

- Fotoğraf özellikleri (boyut vs.)

- Ad ve soyad, doğum tarihi, yer, iş, ilgi alanları gibi biyografi bilgileri

- Kullanıcı adı ve ID

- Abonelikler

- Cihaz bilgileri (telefon, bilgisayar vb)

- Aktiviteler, beğeniler, etkinlikler

- Facebook etkinliğine dair zaman, saat ve saat dilimi

- Ad, yer, profil bilgileri ve URL

- Hesap oluşturulma tarihi

- Kullanıcı adı ve ID

- Tweetlerin gönderildiği yer, zaman ve saat dilimi

- Tweetlerin ve cevapların ID’si

- Takipçiler, takip edilenler, favoriler

- Tweetlerin gönderildiği uygulama

Google Arama

- Arama sorguları

- Aramada çıkan sonuçlar

- Arama sonucu erişilen bağlantılar

Tarayıcı

- Ziyaret edilen sayfalara ait bilgiler ve zamanı

- Otomatik tamamla ile muhtemel giriş bilgileri ve kullanıcı verileri

- IP adresi, cihaz ve donanım bilgileri, işletim sistemi ve tarayıcı bilgisi

- Web sitelerinden alınan çerez ve cache verileri

Yukarıdaki metadata örneklerinden Twitter metadaları üzerinde duralım:

Atılan tweetlerden insanların kişisel analizler, yaşadıkları yeri kullandıkları telefon, çok sık etkileşime girdikleri diğer hesaplar tespit edilebilir.

Twitter’ın bize sunduğu, çok fazla bilinmeyen bir özelliği mevcuttur. Twitter üzerinden açılan her hesap için bir ID numarası atılır ve numara gizli bir bilgi olarak saklanmaz. Yani istediğimiz hesabın ID numarasını öğrenebiliriz.

Peki bu bilgi ne işimize yarayacak?

Örneğin belirli bir takipçi sayısına ulaşmak bazı hesaplar sık sık kimlik değiştirerek oltalama saldırıları gerçekleştirmeye çalışmaktadır. Hesap açılırken bir ID atandığı için kullanıcı adı değişse dahi ID numarası değişmez. ID numaralarını karşılaştırarak bu hesapların kimlik değiştirdiğini görebiliriz.

tweeterid.com sayfası bize ID bilgisini sunar.

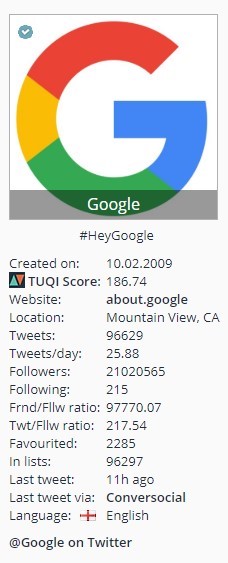

Aşağıdaki örnekte @google ve @microsoft hesaplarının ID bilgilerini görebilmekteyiz.

Socialbearing.com hesabı bize aradığımız kullanıcı hesabıyla ilgili olduça ayrıntılı bilgi sunan bir servistir. Öncelikle aşağıda gösterildiği gibi kullanıcı hakkındaki genel bilgileri sunmaktadır.

Yukarıdaki meta veriler haricinde daha ayrıntılı, atılan Tweet’lere yönelik veriler de elde edebiliriz.

Yukarıdaki şekillerde incelediğimiz kullanıcı adının Twitter üzerindeki ayak izi bilgilerinin bir kısmına yer verilmiştir.

- http://www.twimemachine.com/

- https://mentionmapp.com/

- http://ctrlq.org/first/

- https://tinfoleak.com/

- https://foller.me/

- http://geochirp.com/

- http://geosocialfootprint.com/

- http://www.tweetpaths.com/

- https://keitharm.me/projects/tweet

- https://tweetreach.com/

- https://fakers.statuspeople.com/

- http://twitonomy.com/

- http://backtweets.com/

Yukarıdaki adresler Twitter metadatalarını toplamaya yardımcı olabilecek örnek adreslerdir. Yukarıdaki adreslerden tinfoleak.com adresini ele alarak bir örnek çözelim:

Tinfoleak.com Twitter kullanıcılarına dair ayrıntılı rapor hazırlayan bir servistir. Bu raporda kullanıcıya ait Twitter’a katılma tarihi, Twitter ID numarası, takipçi/takip edilen sayısı, lokasyon bilgisi gibi genel bilgilerin çoğu yer almakatdır. Bunların haricinde en sık kullandığı hashtagler, en sık irtibata geçtiği kullanıcı adı, tweet atma sıklığı, metadata verileri gibi anlamlandırılabilir ve farklı amaçlar doğrultusunda kullanılabilir veriler de yer almaktadır.

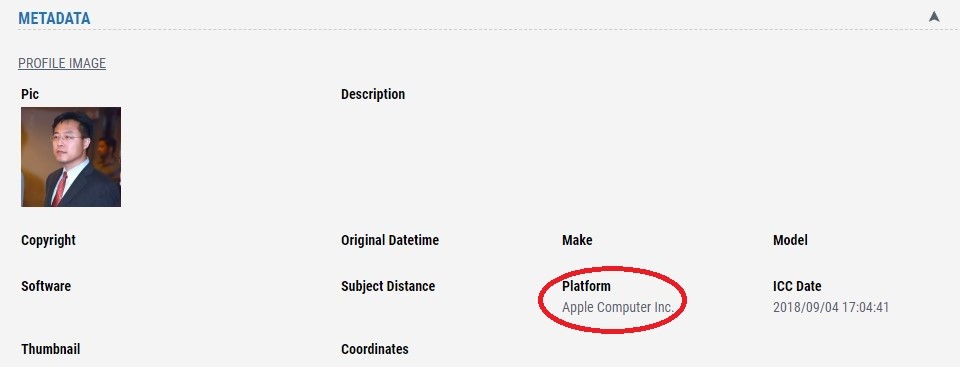

Çin’li bir diplomat olan Lijian Zhao nun tweetlerini analiz edelim:

Tinfoleak adresinde aşağıdaki gibi doldurulması zorunlu alanlar vardır. Öncelikle Tweetlerini incelemek istediğimiz kullanıcı adı alanı, daha sonra mail adresimizi vermeliyiz. Mail adresi vermemizin sebebi şudur: Oluşturulan analiz raporunun bize ulaştırılması, gerekli linki içeren bir iletişim e-postası atmaktır.

Gelen maildeki adrese tıkladığımızda @zlj517 kullanıcısının raporunu görebiliriz.

Yukarıdaki görselde bazı temel bilgileri görmekteyiz. Menü kısmında Metadata sekmesine gidelim:

Yukarıdaki Tweet ile kullanıcının metaverileri arasındaki uyuşmazlığı görebiliriz.

Gördüğümüz gibi meta veriler birçok konuda farklı bilgileri açığa çıkarmada yardımcı olmaktadır.

Yukarıdaki örnekte daha karmaşık bir araştırmayı örnek verelim;

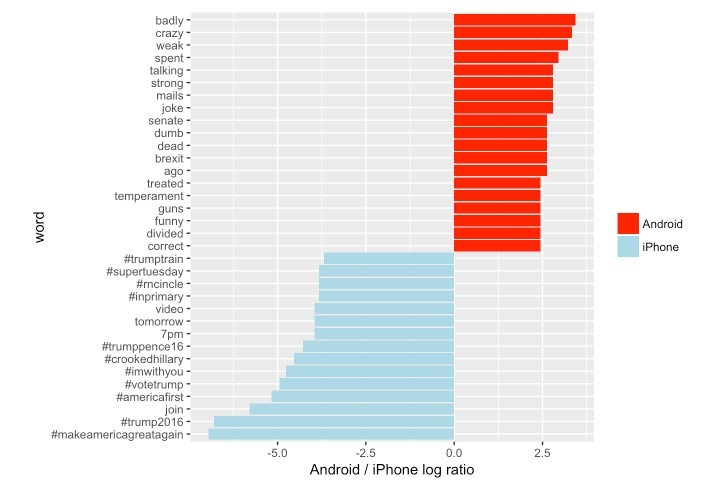

Yapılan bir araştırmaya göre Donald John Trump, Amerika Birleşik Devletleri Başkanının Twitter hesabının 2 farklı telefonda erişilebilir olduğunu, bu telefonlardan birinin Samsung Galaxy diğerinin ise Iphone telefon olduğu ortaya çıkarılmıştır. Peki neden böyle bir çalışma yapılmış? Trump’ın resmi Twitter hesabından atılan Tweetler üzerinden veri madenciliği çalışması yapılmış ve bazı dikkat çekici noktalar tespitedilmiştir. Örneğin bazı Tweetlerin fazlasıyla olumlu, bazılarının ise fazlasıyla olumsuz içerikli olduğu, belli saatlerde olumsu, uzlaşmaya yakın Tweetlerin atıldığı, belli saatlerde ise kaba ve sert kelimeler içeren Twetlerin atıldığı tespit edilmiştir. Yukarıda bahsi geçen yöntemler veya daha basit yöntemler kullanılarak hangi Tweetin hangi telefondan gönderildiğini tespit etmek zor bir işlem değildir.

Aşağıdaki görsellerde soldaki görsel Android telefondan atılan Tweetlerin kelime yoğunluğu, sağdaki görsel ise iPhone telefondan atılan Tweetlerin kelime yoğunluğunu göstermektedir.

Aşağıdaki görselde ben aynı çalışmanın benzer bir grafiği gösterilmiştir. Görüldüğü gibi kaba ifadeler içeren kelimeler Android telefondan, yumuşak ifadeler ise iPhone’dan gönderilmiştir.

Yukarıdaki verilerden ve çalışmanın orjinal makalesinden de anlayacağımız gibi Trump Samsung Galaxy kullanmakta, yardımcısı ise iPhone kullanmaktadır.

Trump’ın yardımcısı; Barış yanlısı, uzlaşmaya yakın, daha çok haber ve yeniliklerden bahseden, daha çok hashtag içeren Tweetler atarken, Trump; Kaba tabirler ve hakaretler içeren, hashtag içermeyen Tweetler paylaşmaktadır.

Çalışmayı aşağıdaki linkten inceleyebilirsiniz.

http://rstudio-pubs-static.s3.amazonaws.com/ 260878_ 7f1cafba39794f89baa0204176c101b0.html

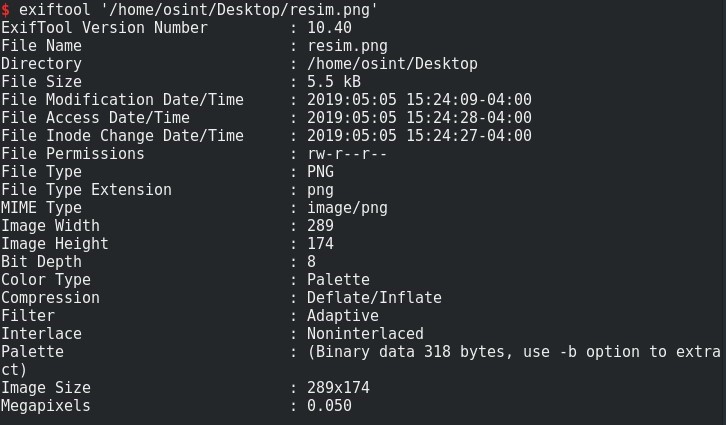

Exiftool aracı

Exiftool; resim, ses, video ve pdf metaverilerini okuma, yazmak ve işlemek için kullanılan ücretsiz bir araçtır.

Exif, IPTC, XMP, JFIF, GeoTIFF, ICC Profile, Photoshop IRB, FlashPix, AFCP, ID3 gibi birçok metaveriyi destekler.

Aşağıda gösterilen kullanımında girdi olarak verilen bir görsele ait metaveri çıktılarını görmekteyiz.

Verdiği bilgiler arasında; dosya değiştirme tarihi, dosya erişim tarihi, dosya izinleri, renk tipi gibi bilgilere ve çok daha fazlasına erişebiliriz.

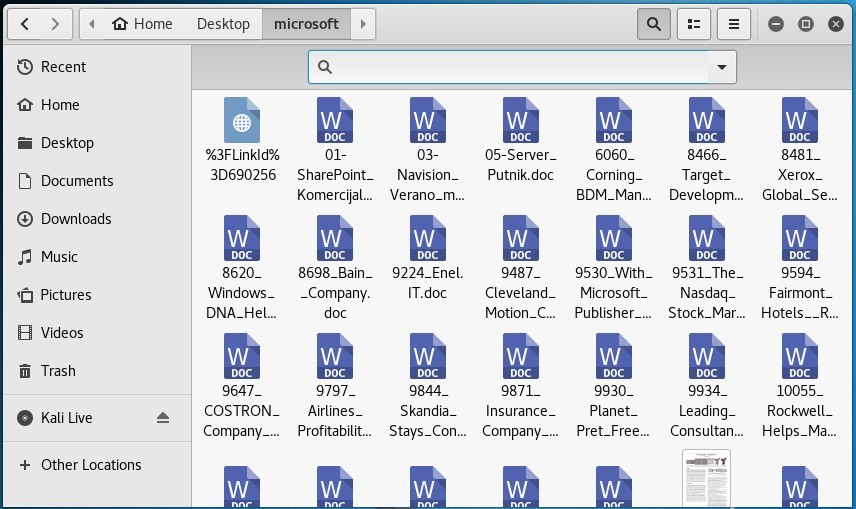

Metagoofil aracı, exiftool gibi resim, ses veya video kayıtları üzerinden değil domain adresleri üzerinden metadata toplayan bir araçtır. Mesela hedef sistem üzerinde doküman arama işlemini gerçekleştirebiliriz. pdf, doc, xls, ppt, odp, ods, docx, xlsx, pptx dosya uzantılarını aramayı desteklemektedir.

Örneğim microsoft.com hedeft sistemine ait doc ve pdf uzantılı dosyaları arayalım:

Yukarıdaki kullanım şeklinde:

-d parametresi: hedef domain adresi,

-t parametresi: arnacak dosya türleri,

-l parametresi: aranacak sonuç limiti,

-n parametresi: kaydedilecek dosya limiti,

-o parametresi: üzerinde çalışılacak klasör yolu,

Öğelerini temsil etmektedir. Yukarıdaki örneğin sonucu olarak verdiğimiz klasör yolunda aşağıdaki dosyalar yer almaktadır:

Yukarıdaki dosyalar arama sonucu elde ettiğimiz doc ve pdf uzantılı dosyalardır.

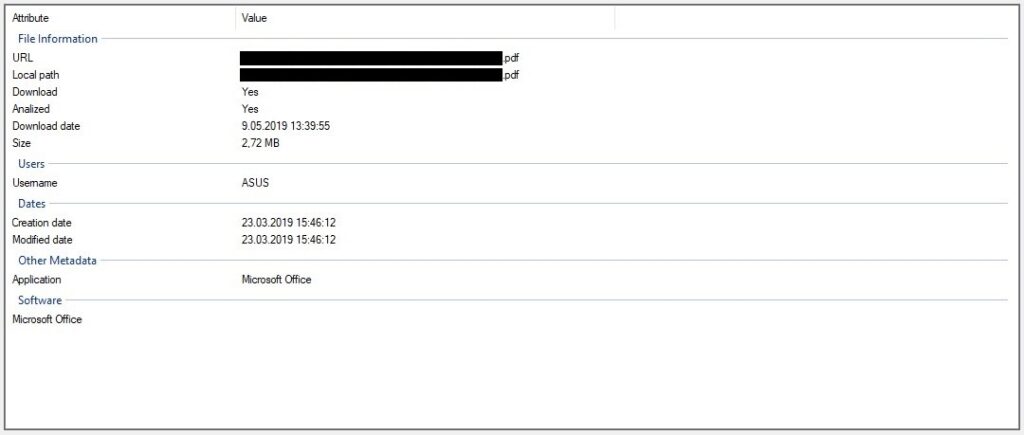

FOCA (Fingerprinting Organizations with Collected Archives) aracı yukarıdaki araçlara benzer özellikleri olan bir araçtır. Belgelerdeki gizli meta verileri bulmak için kullanılır. Bu bilgileri

Microsoft Office Belgeleri, Adobe PDF dosyaları, Open Office dosyaları, Word Perfect dosyaları, Adobe InDesign, SVG dosyaları ve hatta resimlerde arayarak elde eder.

FOCA’nı Özellikleri:

- Metaveri elde etme,

- Network analizi,

- DNS taraması,

- Ortak dosyaları arama

- Parmak izi

- Sızıntı Tespiti,

- Güvenlik açığı tespiti

Aşağıdaki örnekte FOCA aracında bir pdf dosyasının önizlemesi bulunmaktadır. Bİrçok uzantıya sahip dosya burada incelenebilir.

doc, ppt, pps, xls, docx, pptx, ppsx, xlsx, sxw, sxc, sxi, adt, ods, odg, odp, pdf, wdp, svg, svgz, indd, rdp, ica uzantılarını desteklemektedir.

Yukarıdaki örnek FOCA aracının yapabildiği birçok işlevden sadece biridir.

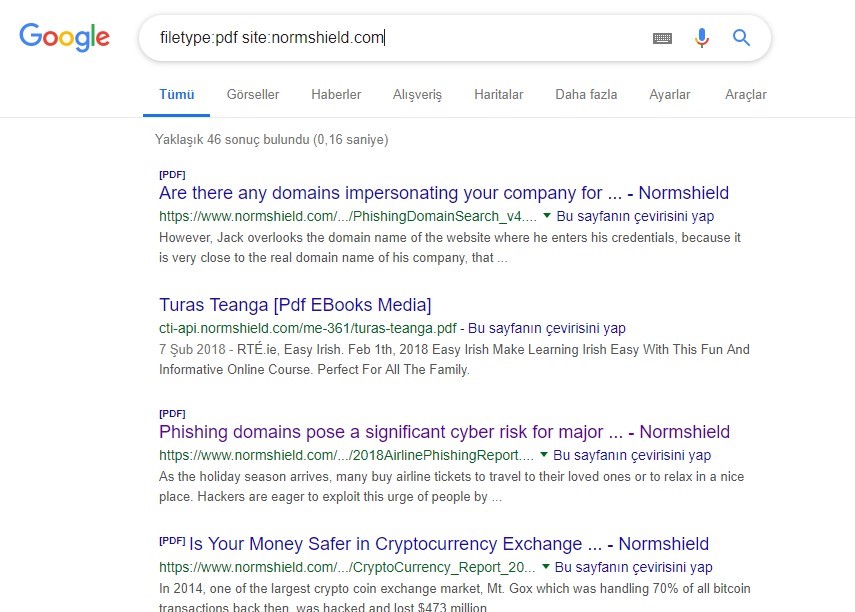

Google Dorks

Google Dorks, arama sonuçlarından belirli bilgiler elde etmemize yardım eden, Google arama motorunda kullanılan bir tekniktir. Pasif bilgi toplama aşamasında en çok kullanılan yöntemlerden biridir.

Güvenli olmayan web sitelerinden yararlanmak için kullanılan birçok Google Dork etiketi vardır. Bu etiketleri normalde arama yaptığımız Google arama çubuğuna üzerinden kullanıyoruz. Öncelikle kullanılan etiketlere örnek verelim:

intitle: Sayfası başlığı içerisinde arama,

inurl: URL içerisinde arama,

filetype: Belirli bir dosya biçimini arama,

intext: Sayfa metnini içerisinde arama,

site: Belirli bir sitede arama,

link: Aranan linke ait sayfaları arama,

inanchor: Aranan içeriğe sahip bağlantıları arama,

numarage: Numara aralığı vererek arama,

daterange: Tarih aralığında vererek arama,

author: Yazara göre arama,

group: Gruba göre arama,

insubject: Konuya göre arama,

msgid: Mesaj ID’ye göre arama işlemelrini gerçekleştirir.

Aşağıdaki örnekte aradığımız web sayfasına ait pdf dosyalarını bulunmaktayız.

Yukarıdaki bahsettiğimiz etiketler kullanılarak birçok bilgiye erişebilriiz. Bunlar güvenliği yapılandırılmamış webcam ler olabilir, gizli dosya olarak isimlendirilmiş dosyalar, bulunması zor pdf, word, excell veya diğer başka dosya biçimleri olabilir.

Google Dork yardımı ile elde edilebilecek hassas veriler, tehdit aktörleri tarafından, kendi amaçları doğrultusunda kullanılabilir. Bu sebeple internet dünyasına bıraktığımız izlere dikkat etmeliyiz. Dijital ayak izimiz, bunlardan elde edilebilecek veriler, çıkarılabilecek ipuçları göz önünde bulundurulmalıdır ve yapılan paylaşımlar bu noktalar göz önüne alınarak yapılmalıdır.

LinkedIn Üzerinden Mail Adresi Toplama

Linkedin 294 milyondan fazla kullanıcı sayısına sahip bir sosyal ağdır. Bu sosyal ağ bir nevi çevrimiçi cv işlevi gördüğü için profillerde birçok kişisel bilgiye yer verilebiliyor. Örneğin; mail adresi.

Kurumsal veya kişisel mail adreslerinin halka açık olması, isteyen herkesin erişebilmesi durumu; isteyen herkesin örneğin oltalama saldırısı için kullanma imkanı da sağlamaktadır. Tehdit aktörleri elde ettikleri mail adreslerini oltalama saldırı veya benzeri saldırılar için, daha farklı amaçlar için kullanabilir.

LinkedIn ağı üzerinden mail adresi toplama işlemi zahmetli bir işlem değildir. Örneğin bu tarz amaçlar için bazı araçlar geliştirilmiştir.

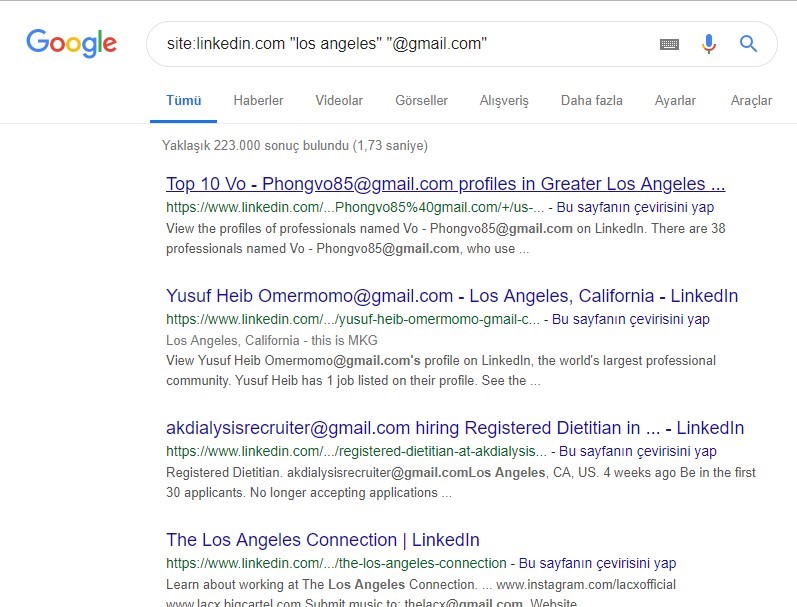

Örneğin Google Dork tekniğiyle yardımı ile Los Angeles lokasyonuna ait insanların e-mail adreslerini toplamak istersek;

site:linkedin.com “los angeles” “@gmail.com” yazarak linkedin profillerini listeleyebiliriz. Bu listedeki profillere teker teker girmek yerine Shanes Tool’u kullanabiliriz.

Shanes Tool: Tarayıcıya yer imi olarak eklenen bu araç yardımıyla Google, LinkedIn, Twitter, Facebook, Google+, YouTube veya Wikipedia’da arama yapabiliriz. E-posta adreslerini ayıklamak için de kullanılır.

Bu aracı yer imi olarak ekledikten ve Dork etiketlerini kullanıp yukarıdaki örneği yazdıktan sonra aracı kullanabiliriz.

Yukarıdaki örnekte aracın örnek kullanımını görmekteyiz. Listelenen sayfalardaki mail adreslerininin bir listesini sunmaktadır. Arama sonuç sayfasını ilerlettikçe bu aracı kullanarak mail adresi listesi elde edebiliriz. Daha farklı Dork etiketleri kullanarak aradığımız mail listesini daha çok özelleştirilebilir, alanımızı daraltabiliriz.

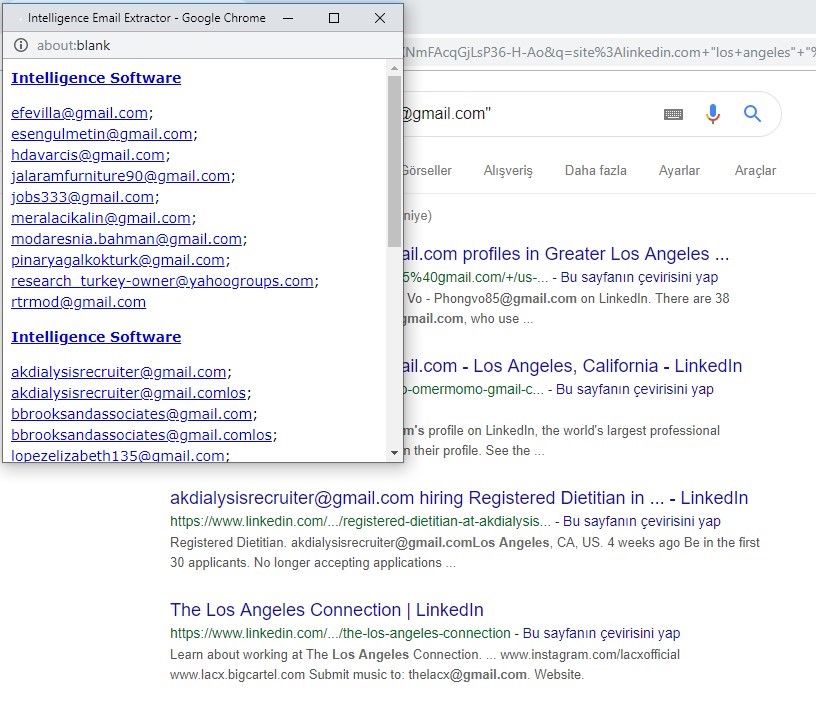

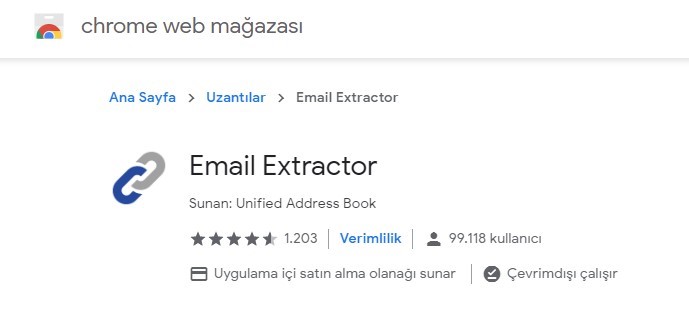

Benzer amaç için kullanılabilecek bir diğer araç Chrome’a eklenti olarak eklenebilen e-mail extractor aracıdır.

Bu araç açık bulunan sayfanın içerisinde barınan e-mail adreslerinin bir listesini sunmaktadır.

Örneğin https://www.normshield.com/contact-us/ adresi için eklentinin verdiği sonuç info@normshield.com gibidir.

Arkadaşlık Sitelerinden Bilgi Toplamak

Arkadaşlık siteleri/uygulamaları bekar insanların çoğunlukta bekar insanların kullandıkları platformlardır. Bu platformlar iki insanın karşılıklı tanışması üzerine kuruludur. Yani Her iki tarafta kendi hakkında bilgi verir. Bu bilgiler çoğunlukta kişisel bilgilerdir. Karşı tarafı anlamaya veya kendinizi anlatmaya ifade etmeye yardımcı olur. Karşılıklı anlaşabilmek için genelde gerçek bilgiler verilir. Örneğin daha önce evlilik yapılmış olma durumu, çocuk sayısı, hobiler, yaş, maddi gelir, şehir, iş, fiziksel özellikler gibi bilgiler açığa vurulur.

Bu bilgilerin en kritik olduğu noktalardan biri; bunlardan daha farklı bilgiler de elde edilebiliyor olmasıdır. Örneğin kişinin siyasi düşüncesi, etnik kökeni kültürü, yaşam tarzı, düşünce biçimi, dini inancı gibi manipüle edilebilecek bilgiler elde edilebilir.

Bu arkadaşlık sitelerine örnek olarak:

- Match.com

- AYI.com

- Plenty Of Fish.com

- eHarmony

- Farmers Only

- Zoosk

- OkCupid

- Tinder

- Wamba.com

- AdultFriendFinder

- Ashley Madison

- BeautifulPeople.com

- Badoo

- Spark.com

- Meetup

- BlackPeopleMeet

- IntelTechniques Dating Search