Phishing kit, bir çeşit web bileşenidir. Oltalama saldırıları için kullanılan teknik ekipman olarak tanımlanabilir. Teknik bilgisi az olan kişiler tarafından da kullanılabilecek bir yapıda tasarlanarak hazır paketler halinde sunulur. Bazı Phishing kitler satır değiştirilerek konfigüre edilip kullanılabilirken, bazı kitler için oluşturulmuş ayrıntılı kullanım talimatları mevcuttur. Bugüne kadar phishing (oltalama) saldırıların yaygınlaşmasında kitlerin kullanımı etkili olmuştur. Kitler ücretsiz olarak tanıtılıp dağıtılabildiği gibi ücretli olarak da illegal dünyada satılmaktadır.

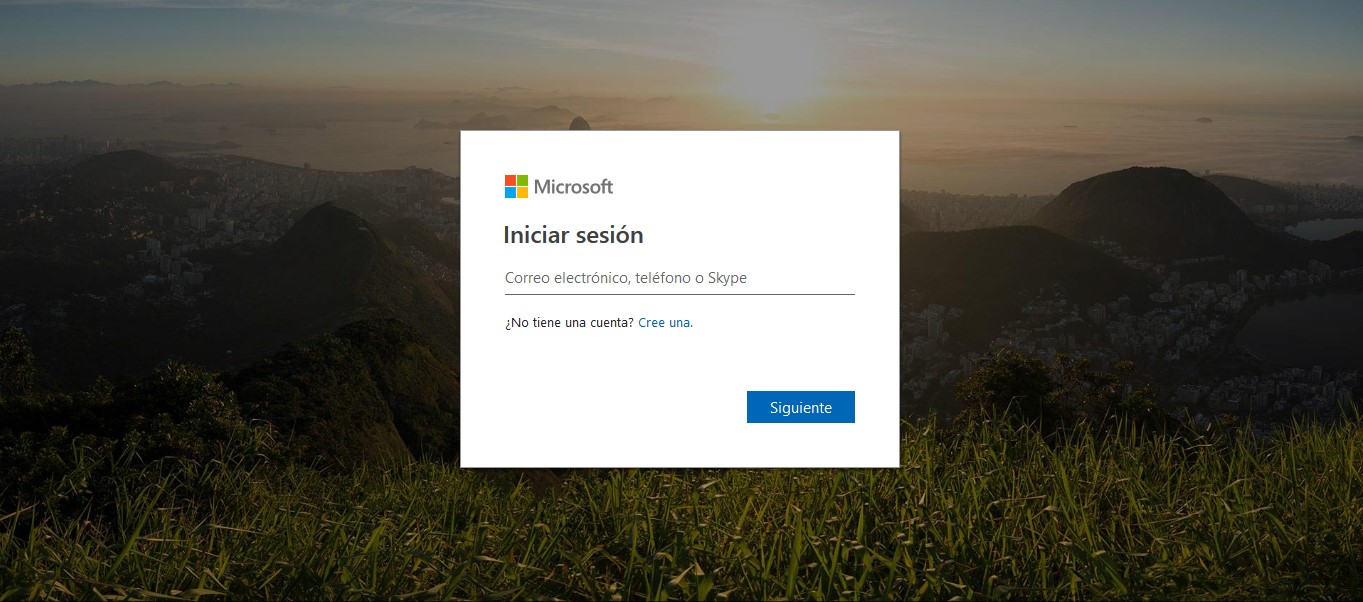

Saldırganlar phishing kitler ile bilindik markaların ya da kuruluşların web sitesini kolayca kopyalayabilirler. Kuruluş portalları, bankalar, Google, Twitter, Instagram, Microsoft gibi firmalar sıklıkla kullanılmaktadır. Bu kitlerde genel olarak web sitelerinde kullanılan mahrem bilgilerin ele geçirilmesi amaçlanmaktadır. Genellikle SSL sertifikaları ile desteklenerek inandırıcılık artırılmaktadır. Bu kitleri kullanan saldırganların fark edilmesi zordur ve bu kitlerin yayından kaldırılmadan önce genel olarak 36 saat boyunca faaliyet gösterdiği tespit edilmiştir.

Kurumunuzun güvenlik önlemleri yeterli ve güncelse uygun tespit yöntemleri kullanılarak, kullanıcıların maillerine düşmeden, mail sunucularında phishing kitler tespit edilip bloklanabilir.

Not: BGA Security olarak bu konuda ülkemiz kurumlarına Phishing saldırıları ve kitleri için özel çözümler sunmaktayız.

Phishing Kitler (Oltalama Saldırısı Setleri) Nerelerden Elde Edilir?

Saldırganlar phishing için genelde bir çok alan adı alıp, birinin engellenmesi durumunda diğerlerini otomatik olarak devreye sokar. Kullanılan sunucu iplerinin itibarları yüksek olduğu için genelde pasif taramalara takılmazlar.

Gerçek web sitesinde kullanıcıdan istenilen bilgiler hazırlanan phishing web sitelerinde de istenir. Genellikle, bilgiler alındıktan sonra kullanıcılar, hiçbir şey olmamış gibi gerçek web sitesine yönlendirilir. Örneğin kurbanın mail adresine düşük faizli kredi gibi düzenlenen bir saldırı gelebilir. Kurban maili açtığında bankanın kopyalanmış, gerçeğiyle birebir aynı sahte web sitesine erişir. Giriş için kullanılan bilgilerin doldurulmasının ardından, kurban sms sayfasına yönlendirilir. Saldırgan bu sırada kullanıcının bilgilerini kullanarak gerçek web sitesine giriş yapmış ve kullanıcıya sms gelmesini beklemektedir. Telefonuna sms gelen kullanıcı, bu bilgiyi de phishing siteye girecektir. Daha sonra hazırlanan phishing sitesinin içeriğine göre gerçek siteye yönlendirilebilir ya da daha farklı bilgiler de talep edilebilir. Bu sayede fark edilmesi güçleşmiş olacaktır.

Phishing kitler nerelerden elde edilebilir;

Darnet, Dark Web, Deep Web adını verdiğimiz internetin karanlık ortamındaki bazı forumlar, IRC kanalları, Github, phishing kit tespit eden araçlar (örneğin stalkphish) ve özellikle bu bu işin dağıtımını yapan siteler örnek olarak gösterilebilir. Dağıtım yapan sitelerin kapatılması phishing sitelerin kapatılmasından çok daha uzun sürmektedir.

Phishing Kit Kullanımı

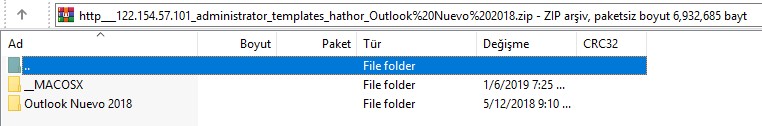

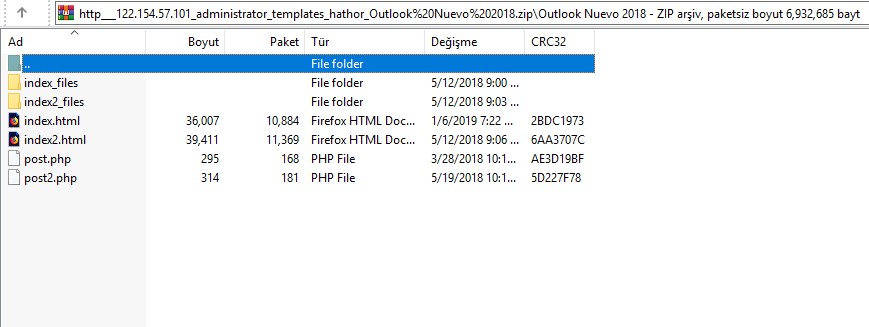

Phishing kiti, genellikle bir arşiv dosyasında (örneğin bir zip, rar dosyası, tar dosyası gibi) bulunur ve donanımlı bir phishing web sitesi oluşturmak için kullanılabilecek dosyaları içerir. HTML / PHP sayfa şablonları, otomatik çalıştırma komut dosyaları, gömülü resimler ve benzeri içeriklerin bulunduğu bu kitler çok kapsamlıdır. Hazır ve otomatize edildikleri için kullanmak isteyenlerin neredeyse sıfıra yakın bir teknik becerisi olması yeterlidir. Tüm teknik ayarlamalar bu kitler içerisinde otomatik olarak yapılmaktadır.

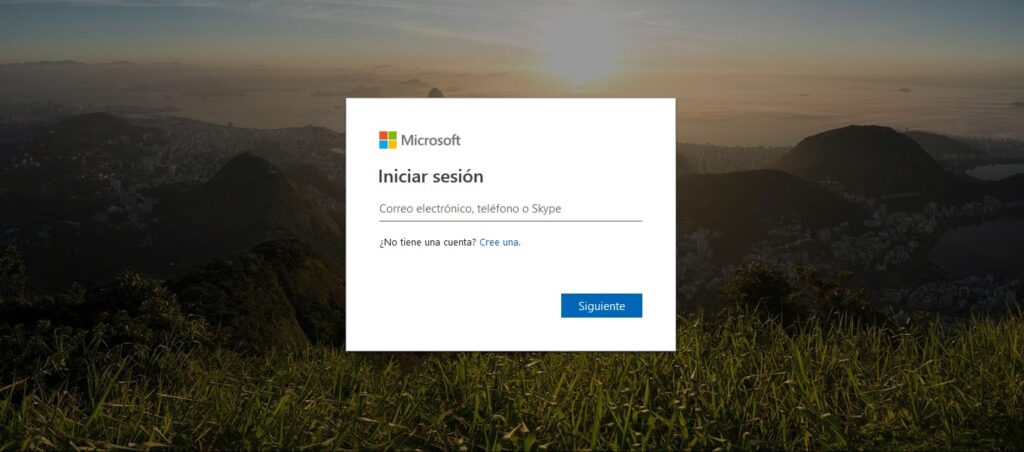

Friedphish tarafından tespit edilen ve incelenen, İspanyol dili kullanan kişilerin hedef alındığı bir phishing kit, Github’ tan indirilmiş ve dosya içeriği aşağıdaki gibi paylaşılmıştır.

İçerik kontrol edildiğinde MAC OS işletim sistemi kullanılarak hazırlanmış bir kit olduğu ekran görüntüsündeki gibi tespit edilmiştir.

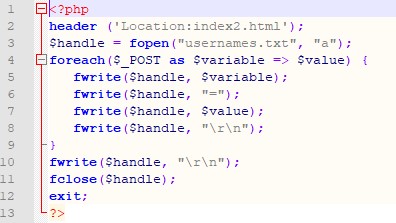

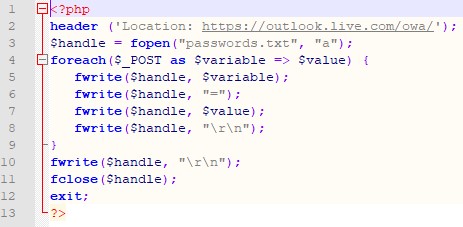

Bu kiti incelediğimiz zaman Python ile geliştirilmiş olduğu görülüyor. Bu phishing kit basit bir çalışma mantığında hazırlanmış. Kurbandan alınan girdiler post.php dosyasına gönderiliyor. Post.php kurbanlardan aldığı girdiyi usernames.txt dosyasına kaydediyor ve kurbanları index2.html sayfasına yönlendirerek işlemini tamamlıyor.

Yukarıdaki kodu incelediğimiz zaman kurbanlardan gelen şifreler post2.php dosyasına iletilmektedir. Kurbanlardan alınan parola password.txt dosyasına yazılıyor ve kurbanlar fark etmemesi için Outlook’un ana sayfasına yönlendiriliyor.

Kiti kullanan saldırganın yapması gereken tek şey kiti sunucuya koymak ve bağlantıyı bir şekilde kurbanın tıklamasını sağlamaktır. Herhangi bir teknik bilgi gerektirmeden kurulup hazır hale getiriliyor. Sayfa açıldığında orijinal sayfanın birebir kopyası alındığı için kurban sahte bir sayfada olduğunu bağlantıyı kontrol etmeden anlayamayacaktır.

Yukarıdaki örnekte belirtmiş olduğumuz gibi bu phishing kit ve benzeri birçok araç internette bulunabilmekte ve illegal dünyada çok sayıda phishing kite ulaşılabilmektedir.

Phishing Kit Nasıl Tespit Edilir?

Phishing kitlerini sunucu tarafından çalıştığı için kaynak kod, eğer sunucu tarafından eksik-yanlış bir konfigürasyon yapılmadıysa görülmeyecektir. Bazı saldırganlar bu duruma dikkat etmediği için orjinal zip dosyasını genelde sunucuda bırakırlar ve indirilebilir bir yapıda olur. Bu da tespit edilmelerini kolaylaştıran bir hatadır. Kullanılan kitlerden bazılarında, dizin indeksleme etkin olduğu için dosyalar daha kolay görülebilmektedir. Phistank, clean-mx in tespit ettiği URL http://x.x.x.x/ outlook /index.php şeklindeyse http://x.x.x.x/ outlook.zip şeklinde talepte bulunarak bazı durumlarda phishing kit kaynak kodu elde (kit) edilebilir. Otomatik araçlarla yapılan phishing kit elde etme işleminde bu durum, tar.gz gibi türlerle de denenmektedir. Phishing kitin kaynak kodunun elde edilmesi analiz yapan kişilere daha fazla bilgi verecektir. Ancak phishing kit elde edilmeden de çeşitli yöntemler kullanılarak tespitler yapılabilir.

Phishing kitler yapısal olarak iki tür dosya içerir:

- Hedeflenen web sitesinin bir kopyasını görüntülemek için gereken kaynak dosyaları

- Çalınan bilgileri kaydetmek ve saldırganlara göndermek için kullanılan işleme komut dosyaları.

Bir site de phishing kit kullanılıp kullanılmadığının tespiti için bazı parametreler kullanılır. Bu parametreler daha önce bir saldırıda kullanılmış phishing kitlerden elde edilmiştir. Bir web sitesinde bu kitlerden birisi kullanılmışsa ücretsiz araçlar, ticari yazılımlar ile taranarak hangi kitin kullanıldığı belirlenebilir. Tespit esnasında kullanılan yöntemler araçlara göre değişiklik göstermektedir.

Bir Phishing Kit’in tespiti için genel olarak kullanılabilecek parametreler aşağıdaki gibi verilmiştir;

- Phishing kitin adı

- Phishing kitin içerdiği dosyaların listesi

- Phishing kitin içerdiği dosyaların hash bilgisi

- Phishing kitin boyutu

- Phishing kitin geliştiricisi hakkında bilgi (isim, mail vb.)

- Elde edilen bilgilerin (kullanıcı adı, şifre v.b) iletileceği mail adresi (regex kullanılıyor)

- Phishing kit geliştiricisinin imzası

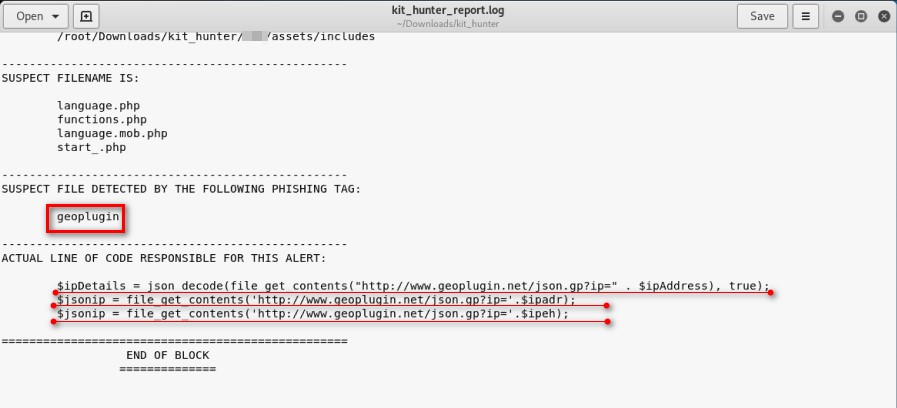

- Coğrafi konum scriptleri

- Şaşırtma teknikleri

Aşağıdaki örnekte Kit-Hunter ile gerçekleştirilen kontrolün sonucundan bir bölüm paylaşılmıştır. Şüpheli bulunan dosyalar ve bu dosyaların bulunmasını sağlayan etiketler verilmiştir.

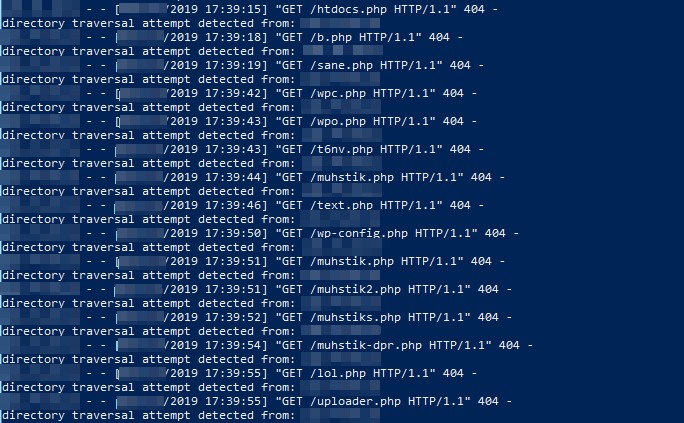

Aşağıda verilen ekran görüntüsü phishing web sitesi hazırlamış bir saldırganın hangi phishing kiti kullandığının tespiti yapılmaya çalışılmakta ve sık kullanılan dosyalar aranmaktadır.

Phishing Kitlerin Tespiti Zorlaştırmak İçin Saldırganların Aldığı Bazı Önlemler

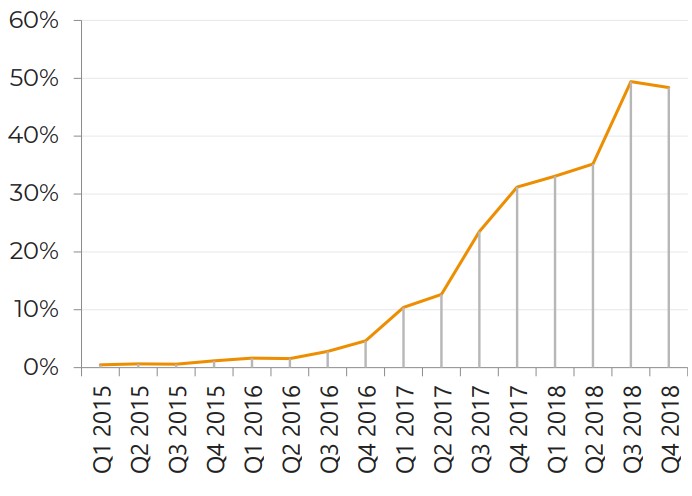

İnandırıcılık seviyesini artırmak için saldırganlar SSL sertifika kullanımı yoluna da gitmektedir. Ücretsiz edinilen sertifikalar, kurbanların ikna edilmesinde avantaj sağladığı için kullanımında da artış görülmektedir. Phislab’ın 2019 raporuna göre tespit edilen kitlerde SSL sertifikasının kullanım grafiği aşağıda verilmiştir.

Phishing sitelerin tespit edilmesi durumunda tarayıcılar tarafından engelleme yapılır. Bu amaçla, tarayıcı tabanlı engellemenin etkinliğini azaltmak amacıyla bazı kitler her ziyaretçi için sitelerinin URL’sini dinamik olarak değiştiren teknikler kullanır.

Bu tekniklere örnek olarak; dizin oluşturma ve randomize URL parametreleri oluşturulması verilebilir.

Dizin oluşturma; her yeni mağdur siteyi ziyaret ettiğinde, sunucuda yeni bir dizin oluşturulur ve phishing sitesini oluşturan tüm bileşenler kopyalanır. URL her ziyaretçi için farklı olacaktır, ancak phishing ana yolu değişmeden kalacaktır. Randomize URL, yeni bir ziyaretçi geldiğinde phishing web sitesi sayfasının URL’inin sonuna eklenmiş olan randomize parametreleri kullanır. Dizin oluşturmada olduğu gibi, bu yöntem de URL’yi her ziyaretçiye özel kılar. Ancak, dizin oluşturma işleminden farklı olarak, bu teknik dosyaların sunucuda kopyalanmasını veya oluşturulmasını gerektirmez.

Finans sektöründe bir banka için saldırı gerçekleştiriliyorsa, hesap/kart numarasının doğru olup olmadığına dair kontrolün yapılması, hane sınırlaması konulması, şifre de girilecek minimum karakter sayısının sabit tutulması gibi özelliklerin phishing kitlere eklendiği de görülmüştür. görülmüştür.

Oluşturulan bazı phishing kitleri birden fazla coğrafya için kullanılabilecek şekilde tasarlanabilir. Örneğin kurban Türkiye’ den giriş yapıyorsa Türkçe, Japonya’dan giriş yapıyorsa Japonca dille sayfayı açma teknikleri kullanılır.

Tespiti azaltmak için kullanılan bir başka teknik ise aynı ip adresinin phishing sayfayı sadece bir kere ziyaret edebilmesidir. Sayfaya istekte bulunan kurbanın ip adresi kaydedilir. Tespit için yapılan denemelerde sayfayı tekrar ziyaret etmemiz, sayfa bulunamadı uyarısı ile karşılaşır ya da başka bir sayfaya yönlendirilir.

Phishing ile mücadelenin etkinliğinin artması saldırganları da değişik noktalarda kontrole itmiştir. Birçok phishing kitinde, güvenlik araştırmacıları ve güvenlik şirketleri tarafından kullanıldığı bilinen IP adresleri saldırganlar tarafından kara listeye alınır. IP adreslerinin yanı sıra, user-agent ve hostname’lerinde kodlanmış bir listesi bulundurulur. Kurban listeye alınmış bir IP veya user-agent ise, phishing kit web sitesinin içeriğini göstermeyecektir. Bazı durumlarda, kodlanmış IP adresleri listesiyle birlikte, kurbanın IP’sinin proxy olup olmadığını görmek için bazı çevrimiçi servisler kullanılarak kontrol işlemleri yapılmaktadır.

Phishing kitler, web sayfasını analiz etmeyi ve algılamayı zorlaştırmak için, HTML özniteliklerinin sayfa değerlerini her ziyarette rastgele oluşturarak, tespit edilmeyi engellemeye çalışabilir.

Bu ve benzeri birçok teknik de tespit edilmesini zorlaştırmaya yönelik uygulamalar arasında gelmektedir. Bir Phishing saldırısına maruz kalındığında destek almak, çalışanlarınız için farkındalık eğitimleri gibi hizmetlerimizden faydalanmak için bilgi@bga.com.tr adresimiz ile iletişime geçerek bilgi ve fiyat teklifi alabilirsiniz.