İstihbaratların çoğunluğu, açık kaynaklardan elde edilen verilerin işlenmesiyle oluşturulur. Özellikle insanların, bankacılık, alışveriş, sosyal medya, eğitim, sağlık gibi alanlarda, interneti kullanmasında görülen patlama ve neredeyse birçok cihazın internete bağlanabilmesi hem açık kaynak sayısını hem de elde edilebilecek istihbarat çeşitliliğini artırmaktadır. Elde edilecek olan verilerin işlenmesiyle ses, metin, video, resim gibi türlerde istihbarat elde edilir. Açık kaynakların sayısındaki ve içeriğindeki artış otomatize bir şekilde bilgi/istihbarat elde etmeyi zorunlu kılıyor. Bu nedenle açık kaynaklardan istihbarat elde eden-bilgi toplayan bir çok araç geliştirilmiştir.

Çok uluslu şirketler, bankalar ve çeşitli endüstriler, rekabet avantajından faydalanmak, işlerini korumak için OSINT’e fazlaca eğilen kullanıcılar arasında yer alır. Onlardan başka OSINT’i kullanan ana kullanıcı kitlesinde terörist gruplar, hackerler ve pentesterlar da bulunmaktadır. Bazen açık kaynaklara erişimin kolaylığı, elde edilebilecek istihbaratın hafife alınması yanılgısına neden olsada bir pentester ın cephaneliğinde, açık kaynak istihbaratının (OSINT) yer alması işlerini azami seviyede kolaylaştıracak ve rahatlatacaktır.

OSINT’e Ne Zaman İhtiyaç Duyulur?

Sızma testi aşamalarından biri olan bilgi toplama, pentester için en önemli adımlardan biridir. Sızma testi gerçekleştirilecek olan kurum ile yapılan anlaşma kapsamına bağlı olarak pentester ile paylaşılan bilgi farklılık gösterir. White/Grey/Black box olarak üç kategoriye ayrılan sızma testlerinde pentester in bilgi toplama için sarf etmesi gereken efor aynı olmayacaktır. Özellikle blackbox sızma testlerinde sistemle ilgili bilgi verilmez ve bilgi toplama süreci oldukça uzundur.

White box sızma testlerinde bilgi paylaşımı şeffaftır. Sistemlerle ilgili bilgiler, ağ topolojisi vb. pentester ile paylaşılır. Çünkü kurumda çalışan, daha önce çalışmış kişilerden gelebilecek saldırılar göz önüne alınır. Bu durum sadece pentester ın ekstra bilgi toplama sürecini kısaltır.

Grey box sızma testlerinde ise, kapsama dahil sistemler için fazla detay bilgi alınmadan test gerçekleştirilir. Bu nedenle bilgi toplama süresi blackbox-whitebox arasında bir süre alır.

Bu durum hangi kategoride test yapılırsa yapılsın mutlak bir bilgi-istihbarat toplama safhasına girileceğini gösterir. Bu noktada yani başlangıç aşamasında OSINT’e ihtiyaç duyulur.

OSINT İle İstihbarat Toplama Süreci Kısaltılabilir

Keşif işine soyunan pentester OSINT araçları kullanarak bilgi toplama sürecini kısaltır. Mümkün mertebe kuruluş ile ilgili her türlü bilgiyi edinmeye çalışır. Bunun için sadece teknik detaylarla yetinmeyip, çalışanlar ve bulundukları pozisyonlar, eposta adresleri, kuruluş yöneticileri, kuruluşun fiziksel konumu vb. hakkında bilgi edinmeyi amaçlar.

OSINT İle Hedefle Temas Kurmadan İstihbarat Toplanabilir

İstihbarat toplama işlemi aktif ve pasif olarak gerçekleştirilebilir. OSINT pasif keşif işlemlerinde faal olarak başvurulacak bir kaynaktır. Burada amaç başarılı bir saldırıları planlanması için ihtiyaç duyulacak bilgilere erişim sağlamaktır. Bazı durumlarda örneğin black box testlerde güvenlik önlemlerine takılmamak için bir saldırgan gibi farkedilmeden bilgi toplamak gerekir. IDS lere yakalanmadan tarama işlemi yapmak gibi.

OSINT İle Keşfin Ötesinde Bilgiler Elde Edilebilir

Bazı durumlarda OSINT ile gerçekleştirilecek keşif ile öyle bilgiler elde edilebilir ki pentestin diğer aşamaları atlanarak direk sömürü aşamasına bile geçilebilir. Örneğin paste sitelerden elde edilecek kullanıcı hesapları, yönetici hesapları, veritabanı bağlantı bilgileri, Başka bir örnek olarak google dorks ile yapılan aramalarda kuruluşa ait hassas dosyalar, şifreler, kripto anahtarları vb. elde edilebilir.

OSINT İle Uygun Maliyetlerde Bilgi Toplanabilir

OSINT için kullanılan birçok ücretsiz araç mevcuttur. Aynı zamanda ücretli olan osint araçları için uygun miktarlarda ödeme yapılarak kullanılabilir.

Pentest Sırasında Kullanımı Tercih Edilen Bazı OSINT Kaynakları

Shodan, hunter.io, foca, pastebin.com, builtwith, grayhatwarfare, DNSDumpster, maltego, google dorks, netcraft, wayback machine, viewdns, domaintools, pipl.com, censys.io, linkedin olarak örnekleri çoğaltılabilir. https://osintframework.com adresinden bir çok OSINT framework ü incelenebilir. Örnek olması açısından aşağıda bazı kaynakların işlevi ve ekran görüntüsü verilmiştir.

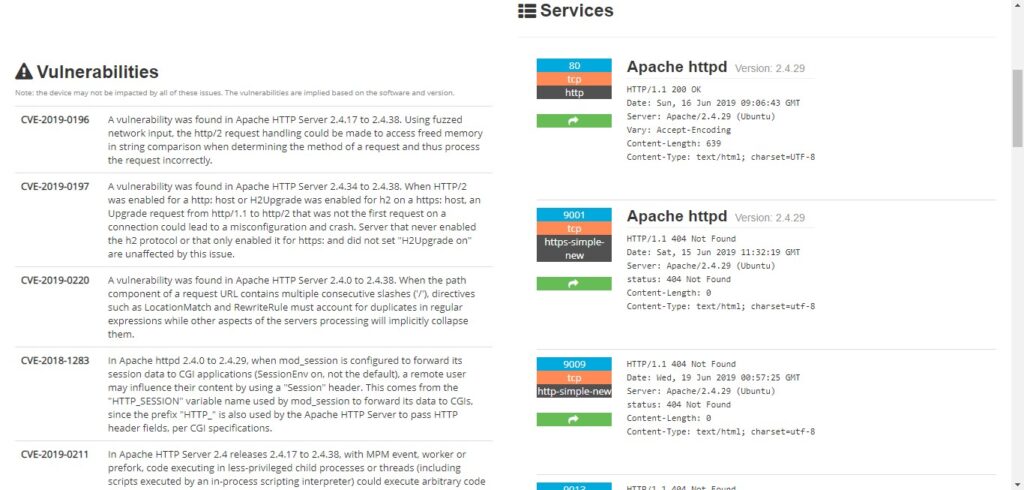

Shodan ile tarama gerçekleştirmeden kuruluşun hangi portları açık, üzerinde hangi servisler çalışıyor, sürümleri nedir, bir açıklığa sahip mi gibi soruların cevabı elde edilebilir. Böylelikle bazı durumlarda direk exploit aşamasına geçilebilir.

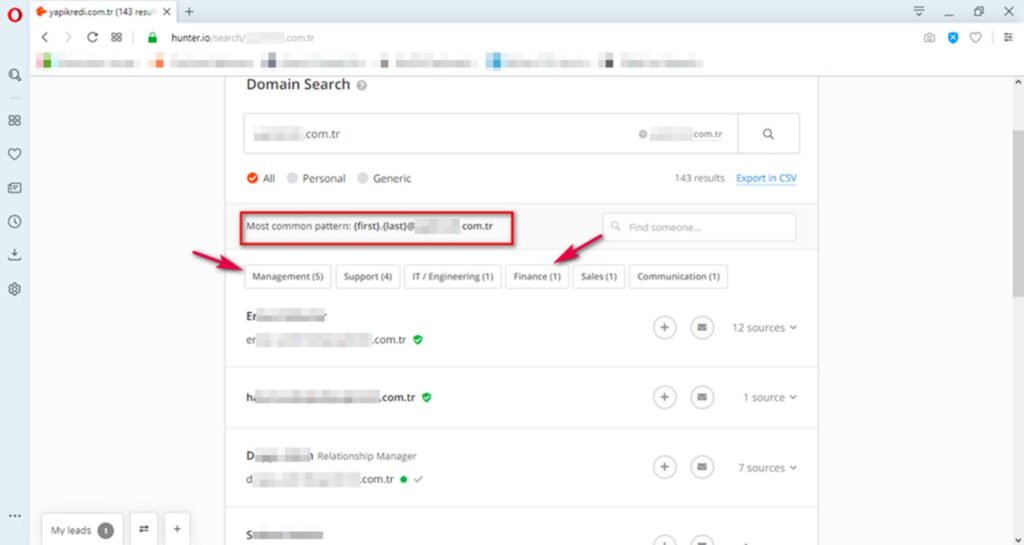

Hunter.io ile e posta adresleri ifşa olmuş kurum kullanıcıları ve kurumun mail formatı öğrenilebilir. Sosyal mühendislik testleri gerçekleştirilecekse spear phishing saldırısı için hazırlık süreci kısaltılabilir.

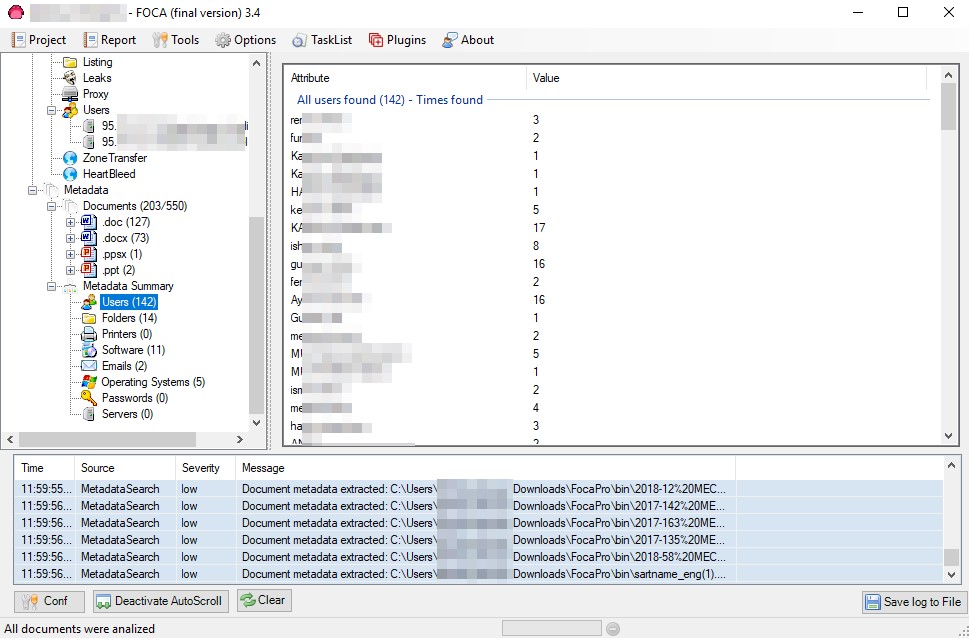

Foca ile kuruluşun yayınlamış olduğu dokümanlarda kritik herhangi bir bilgi yayınlanmış mı, meta dataların analiziyle kolaylıkla tespiti yapılabilir.

Pastebin de yapılacak arama ile kuruluş ile ilgili paylaşılan/sızdırılan önemli bir bilgi var mı kontrolü yapılabilir. Sızan e posta hesapları, şifreler, konfigürasyon dosyaları ve benzeri şekildedir.

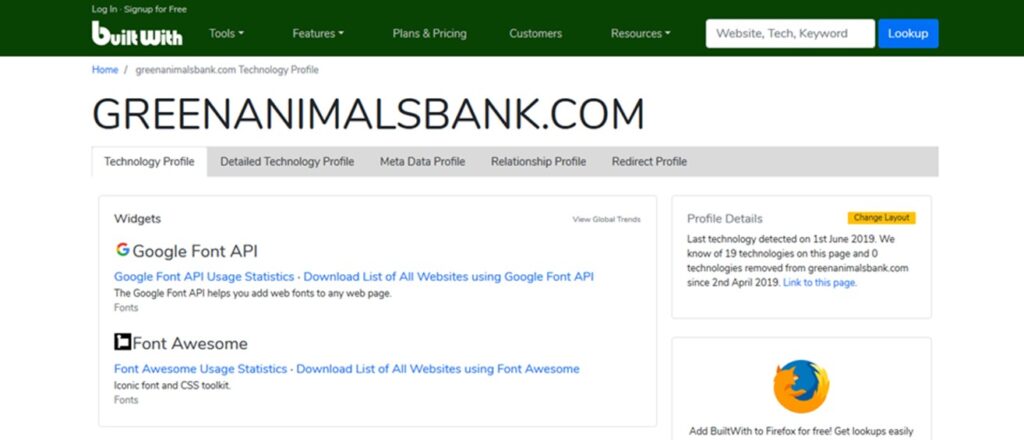

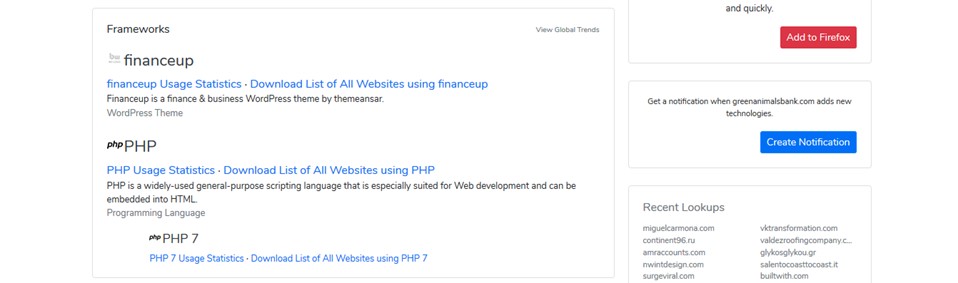

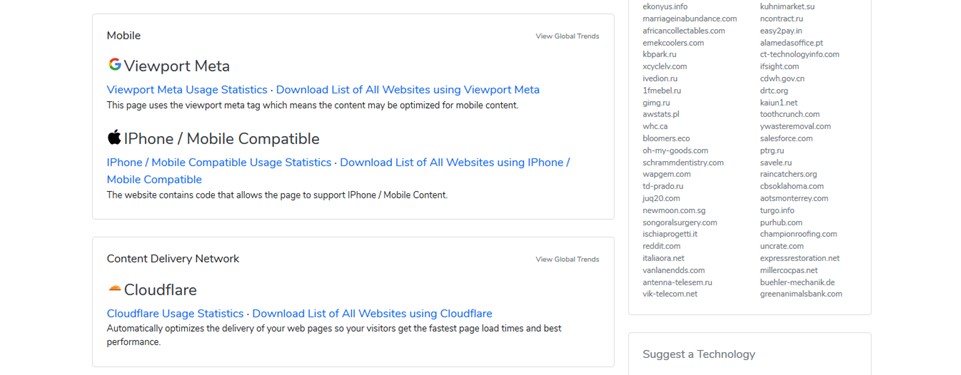

Builtwith ile web sitesinin profilini çıkarabilir; widgetlar, frameworkler, analitikler, içerik yönetim sistemleri, reklam verenler, içerik dağıtım ağları, javascript kütüphaneleri, web standartları, web sunucuları ve benzeri şekildedir.

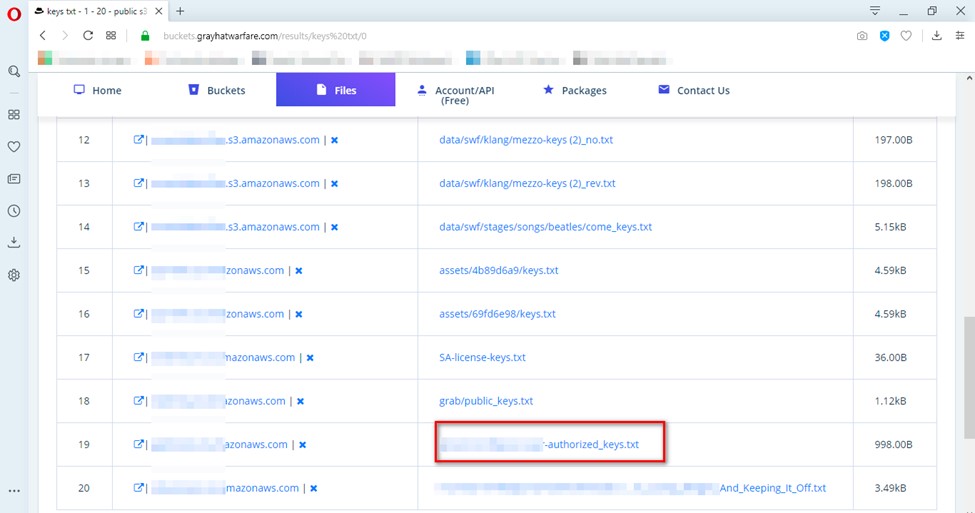

Grayhatwarfare ile AWS S3 bucket da yapılan hatalı konfigürasyon ya da unutma nedeniyle herkesin erişimine açık bırakılmış hassas veri var mı tespiti gerçekleştirilebilir. Örneğin konfigürasyon dosyaları, şifreler, 3. Parti kuruluşlar için müşteri bilgileri, bazı özel anahtarlar, yazılım kaynak kodları, resim, video vb.

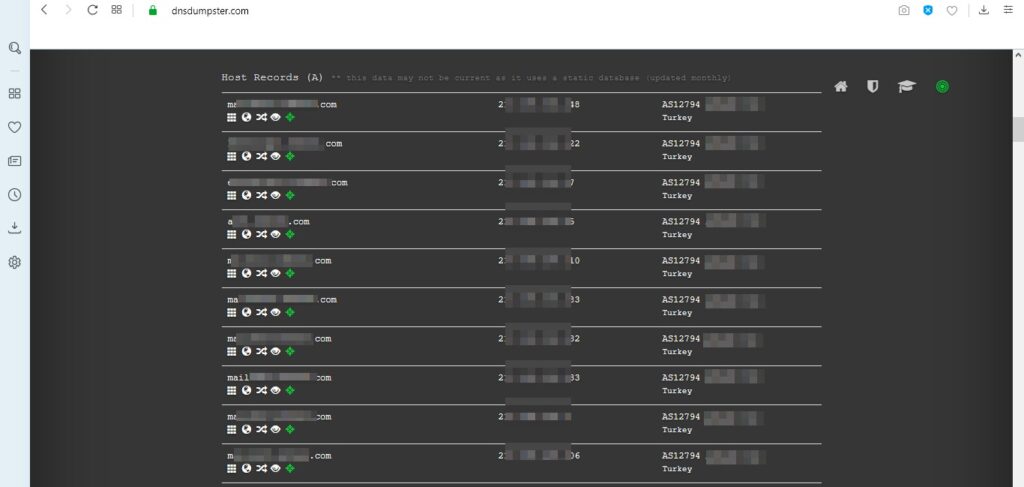

DNSDumpster ile pentest yapılacak kuruluşun domain adresi girilerek, ona ait subdomainler, DNS kayıtları, hostların lokasyonlarına ait coğrafik ip adresleri elde edilebilir.

Maltego ile subdomainler, whois bilgileri, eposta adresleri, ip adresleri, kişisel bilgiler, sosyal paylaşım ağları gibi bir çok bilgi elde edilebilir.

Wayback Machine ile sitenin kayıt altına alınmış geçmiş bilgilerine ulaşılabilir. Eskiden yayınlanmış istihbarat niteliği taşıyan bilgi paylaşımı yapılmış mı ya da eski sürümde bir güvenlik açıklığı mevcut muydu bilgisi elde edilebilir.

Domaintools ile kuruluşa ait domainlerin whois bilgileri elde edilebilir. Bu bilgiler arasında telefon, mail adresi gibi iletişim adresleri var mı tespit edilmeye çalışılabilir. Domain şahıs üzerine mi alınmış incelemesi yapılabilir. Şahıs üzerine alındığı durumda kişi doğrudan hedef haline gelecektir.

Pipl.com ile kuruluşta kuruluşta çalışan ya da yönetici olan herhangi bir kişi için bilgi toplanabilir. İletişim bilgileri, adresi, sosyal medya hesapları, fotoğraflar ve benzeridir. Bu bilgiler yine sosyal mühendislik testleri için yardımcı olacaktır.