Sosyal medya platformlarında SOCMINT ile gözetleme yapılabilir bir hale gelmiştir. Herkese açık veya özel olarak (kapalı hesaplar, private paylaşımlar) yayınlanan mesajlar incelenebilir bir hale geliyor. Elbette ki bu paylaşımlara kapalı grupları da dahil edebiliyoruz. SOCMINT geliştikçe sosyal medya üzerinden gönderilen özel mesajların dahi okunabildiği bir dünyaya doğru ilerliyoruz.

SOCMINT yapılan kullanıcıların verileri incelendiğinde ilgi alanları, politik seçenekleri, tercihleri, davranışları ve diğer birçok bilgiye rahatlıkla ulaşılabiliyor. Yapılan tahminlere baktığımız zaman %80 doğrulukla başarılara ulaştıkları görülebiliyor. Yapay zeka ile birleştirilen sosyal medya zekası (istihbaratı) büyük veri analizleri ile doğru istihbaratlar elde edilebiliyor. Ancak SOCMINT tek başına yeterli olmayacaktır. SOCMINT ile OSINT, HUMINT, GEOINT, SGINT, IMINT ve benzeri birçok istihbarat türünü birlikte kullanmak gerekiyor.

Diğer bir yandan yalnızca Twitter ve Facebook profilleri ile sınırlı kalınmaz. Bloglar, forumlar, Deep Web kaynakları, Youtube, Instagram gibi diğer ağlar da dahil olmak üzere birçok noktadan veri girişi gerçekleştirilir. Kullanıcılar genelde birden fazla sosyal medya hesabına sahiptir ve her ağ üzerinden farklı bilgilere ulaşılabileceği ortaya çıkıyor. Twitter’da siyasi bir söylem geliştiren bir kullanıcının Instagram hesabında kişisel mesajlar paylaştığı, Facebook üzerinde aile ve benzeri arkadaşlara özel mesajlar paylaştığını görmekteyiz.

Paylaşılan içerikler üzerinde birçok analiz gerçekleştirilebiliyor. Yalnızca paylaşılan mesajlar değil, fotoğraflar ve videolar gibi içeriklerden de lokasyon (GPS) bilgisi, ses, ortam, duygu analizi gibi birçok veriye ulaşılabiliyor. Kullanıcıların sosyal ağlarda kendilerine özel bilgiler paylaştığı gibi arkadaşlarının doğum tarihi, evlilikleri, siyasi görüşleri gibi bilgileri de paylaştıklarını görmekteyiz. Dijital ortamlarda fikir paylaşan, tartışan, konuşan, eğlenen, kınayan ve alkışlayan milyonlarca insanın bakış açısını ölçmek ve anlamak birçok alan, çıkar grubu ve sanayi için geniş bir değere sahip olduğunu görüyoruz.

SOCMIN’in bir bilgi kaynağı olarak kullanılmasına ek olarak yasa uygulayıcıların ve devletlerin halka kabul edebilir bir hale getirmesine gerek duyuluyor. Bu noktada gerekli yasaların koyulup, gerekli kuralların belirlenmesi önem arz etmektedir. Çünkü yapılan analizlerde artık müdahaleci uygulamalara ve kişisel verilerin elde edilmesine yönelik kişisel verilerin güvenliğini tehdit eden sonuçlar çıkabiliyor. SOCMINT’in kullanımında en önemli şart meşru olmasıdır. Ancak Avrupa ve Amerika da dahil olmak üzere SOCMINT konusunda meşru olma problemleri ve tartışmaları devam etmektedir.

Birçok devlet, ulusal güvenliğin sağlanması, suçun engellenmesi ve tespiti için müdahaleci istihbarat toplama düzenlenmesine ilişkin yasal bir çerçeveye sahiptir. Bu tür mevzuatların içeriğinde, müdahaleci SOCMINT için gerekli erişim yetkilerini yasal düzeyde izlenecek usulleri belirtilmeli ve sınırlandırılması da gerekiyor. Sosyal medya popülerliğin sunduğu fırsatlar dikkat çekicidir. SOCMINT bu noktada istihbaratın ve kolluk kuvvetlerinin bir üyesi olmalıdır.

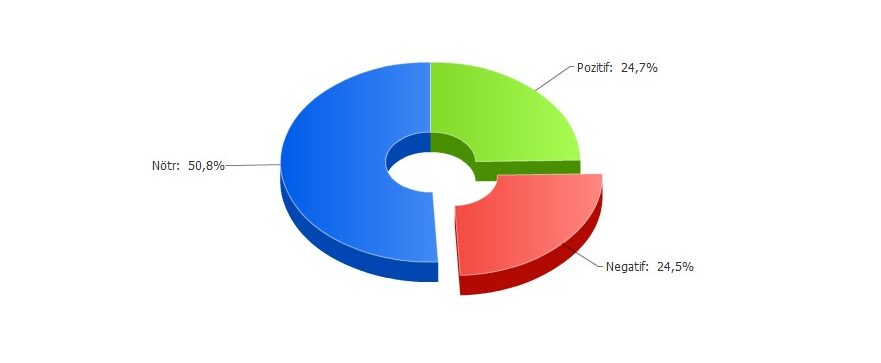

SOCMINT ile sentimental değerlendirmeler yapılmalıdır. Basitçe tanımlayacak olursak “sentiment analysis” yani ‘Duygu Analizi’ şeklinde çevrilebilir. Kişi, kurum, ürün veya toplumsal konular hakkında konuşan kitlenin yaptığı yorumların olumlu ya da olumsuz olma ile duygusallık ve pisikolojik durumunu analiz eder. Sentimental analiz günümüzde SOCMINT’in vazgeçilmez bir parçası haline gelmiştir.

Hayali Amerikan siber tehdit analiz hesabı!

Oluşturulan bir test hesabından birçok veri istihbarat verisi elde edilmiştir. Bu testte Facebook, twitter, linkedln gibi sosyal medyada oluşturulan sahte bir deniz kuvvetlerinde çalışan siber tehdit analizcisi olduğu belirtilmiştir. Bu sahte hesaptan gelen data analiz edilerek ilginç sonuçlara ulaşılmıştır.

Sahte hesap ile ABD Savunma Bakanlığı ve diğer ABD İstihbarat kuruluşlarında çalışan üst düzey yöneticileri ile irtibat kurmuştur. İki ay süren test sonucunda; Google ve Locheed Martin gibi önemli firmalardan iş teklifi, erkeklerden de akşam yemeği teklifi alınmıştır, Birçok istihbaratçı personel bu sahte hesap ile arkadaş olmuş ve Kendisine sunulan bilgilerin çoğuyla harekât güvenliği ve personel güvenliği kuralları ihlal edilmiştir.

Kurumlar İçin SOCMINT Kullanımı

Kurumlar için siber istihbarat önemli bir hale gelmiştir. Son yıllarda siber istihbarat üzerine piyasaya birçok ürün ve çözüm sunulmuştur. Bu ürün ve çözümler genel olarak açık kaynaklardan veri toplayarak kurumları tehdit edebilecek risklere karşı önlem alması için uyarı üretmektedir. Ancak bu noktada yalnızca açık kaynakları kullanmak (Pastebin, Forumlar, Bloglar, Twitter, Facebook gibi) yeterli olmayacaktır.

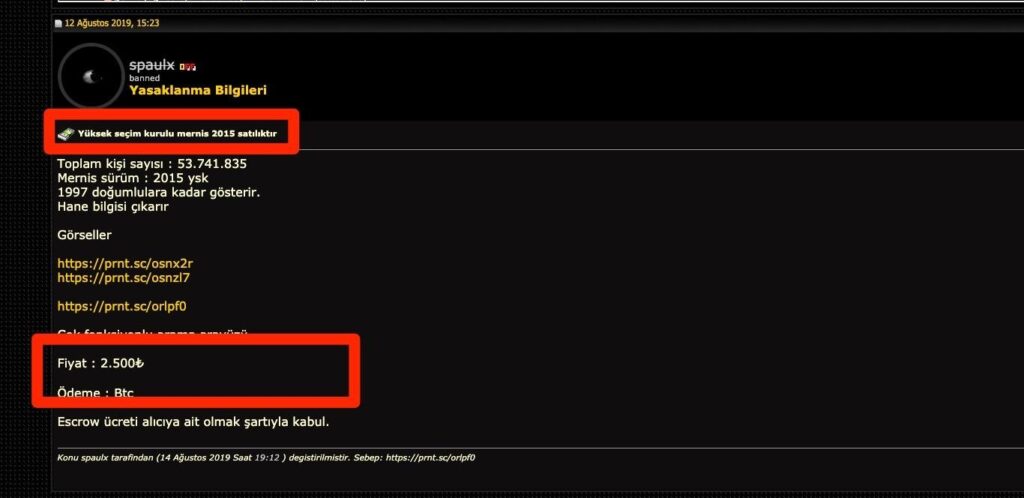

Çünkü siber saldırganlar hedefli siber saldırılarda bu tarz bilgileri DeepWeb kaynakları, kapalı illegal hacker forumlarından da paylaşabiliyor. Doğal olarak kurumlar siber istihbarat noktasında kapalı kaynakları inceleme zorunda kalıyor. Deep Web kaynaklarını incelediğimiz zaman özellikle de kapalı hacker forumlarında çok kritik kurum verileri, bankaların hacklenen dataları veya hacklenen kredi kartı gibi bilgilerin de yer aldığını, satıldığını veya paylaşıldığını görüyoruz.

Diğer bir yandan kurumlar her gün yüzlerce saldırı almaktadır. Bu saldırılar sırasında da kurum ağları ve güvenlik cihazları üzerinde birçok ipucu bırakılabiliyor. Siber saldırganların bırakmış olduğu bu bilgiler içerisinde sahte e-posta adresleri, user-agent bilgileri, ip adresleri, header bilgileri, exif bilgileri, bulaştırılan zararlı yazılımlar içerisindeki kodlardan elde edilen imzalar ve bilgiler gibi birçok veri bulunuyor.

Kurumlar siber saldırılara karşı bu bilgileri kullanarak saldırganların kimlikleri, yapmış oldukları saldırı yöntemleri ve bırakmış oldukları izlerden adli analiz bilgileri çıkartabilir hale gelmiştir. Doğal olarak SOCMINT kaynaklarını ve OSINT kaynaklarını kullanarak bu saldırılara karşı önlem alabilir veya saldırganların kimliklerini belirleme konusunda avantaj sahibi olabilirler.

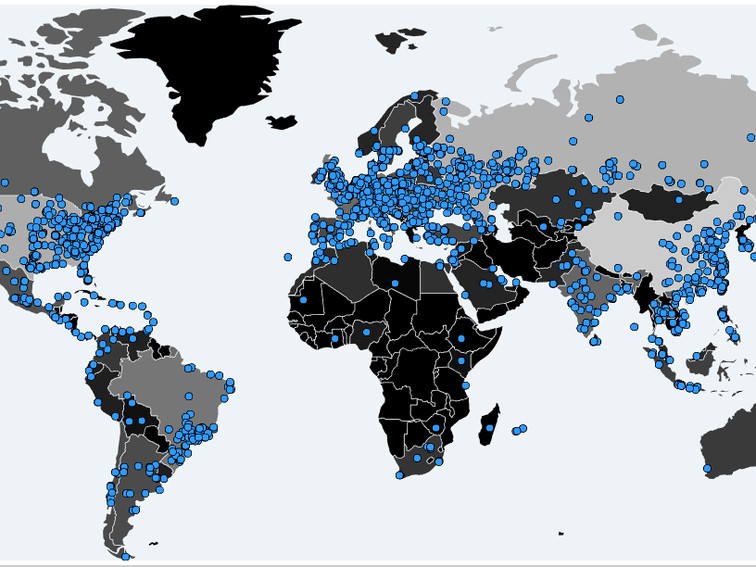

Bu noktada en önemli OSINT / SOCMINT örneği olarak geçtiğimiz yıllarda karşımıza gelen WannaCry saldırılarını verebiliriz. WannaCry saldırıları ilk olarak Rusya’da ve Ukrayna’da başlamıştı. Siber istihbarat ürünleri bu saldırıları Ukrayna ve Rusya’da ilk olarak tespit ettikten sonra güvenlik uzmanları hizmet sundukları kurum ve kuruluşlara WannaCry saldırılarında elde edilen IP, User-Agent, Saldırı vektörü ve kullanılan alan adlarını ilettiler ve saldırlar henüz Türkiye’de başlamadan, kurumlara bu bilgiler iletilerek korunma yollarını (IP’ler ve saldırıda kullanılan alanadları kara listelere alındı, Firewall, Endpoint, IPS ve IDS gibi ürünlerden bloke edildi) geliştirdiler. Doğal olarak siber istihbarat kullanan firmalar bu saldırılardan etkilenmedi veya az bir zararla atlatılmış oldu. Ancak siber istihbarat hizmeti almayan firmalarda bu saldırıların büyük zararlara yol açtığına şahit olduk.

Saldırganlardan Elde Edilebilecek Veriler

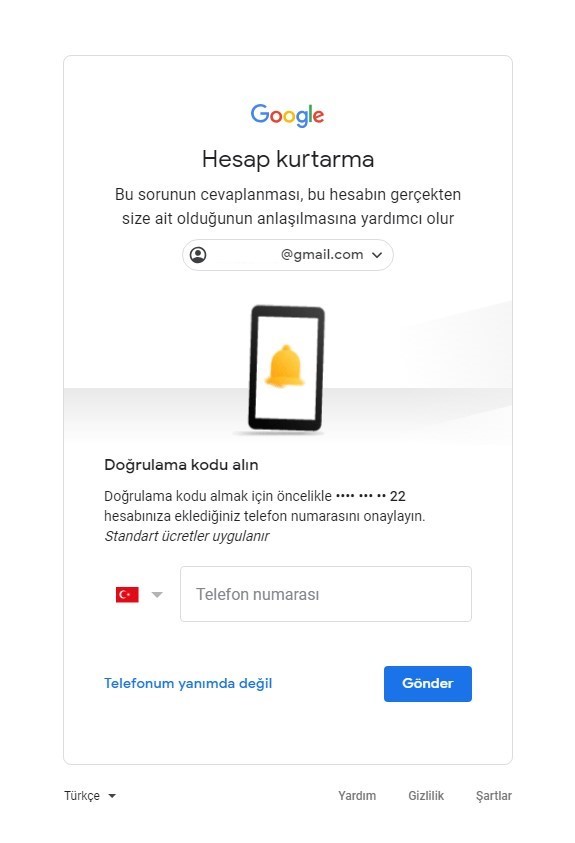

Bir e-posta adresinden aslında birçok bilgiye ulaşabiliriz. Saldırganlar genel olarak ücretsiz servislerden aldıkları e-posta adreslerini siber saldırılarda kullanabiliyorlar. Tespit edilen e-posta adreslerinde SOCMINT ile (müdahaleci analizler) cep telefonu numarası, kullanılan mobil cihazlar, diğer e-posta adresleri veya benzeri bilgiler elde edilebiliyor.

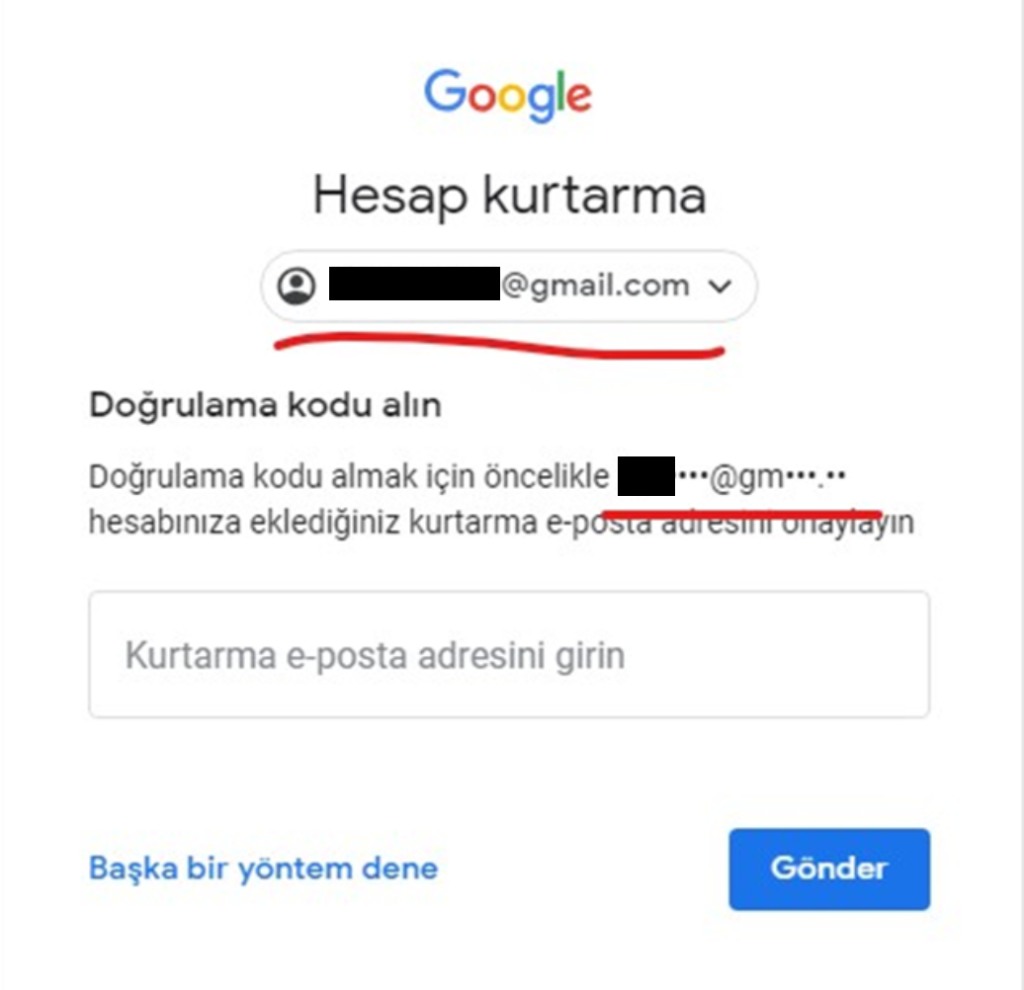

Yukarıdaki ekran görüntüsünde bir Gmail hesabına şifremi unuttum yapıldığı takdirde doğrulama kodu için cep telefonu numarasının son 2 hanesini gösterdiğini tespit ediyoruz.

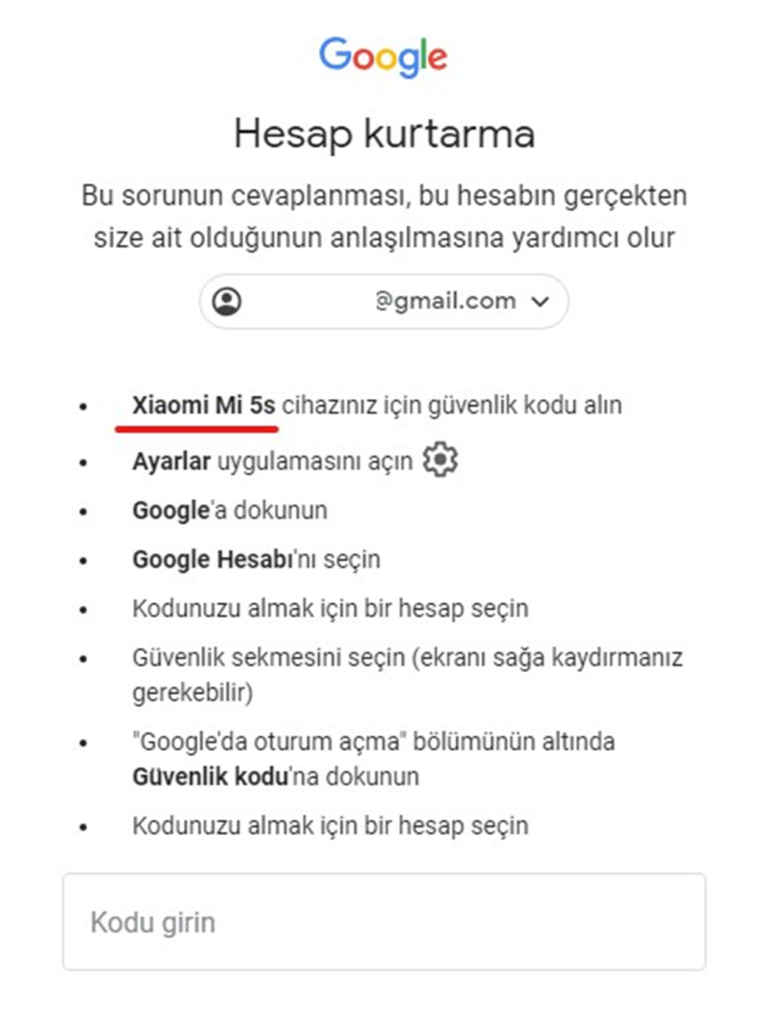

Yine Gmail üzerinde şifremi unuttum yaparak doğrulama kodu kullanan bir kişinin hangi Android cihazı kullandığını tespit etmekteyiz. Yukarıdaki görsele bakıldığı zaman saldırganın Xioami Mi 5s model bir Android cep telefonu kullandığı tespit ediliyor.

Gmail üzerinde farklı hesap kurtarma adımları denenerek saldırganın kullanmış olduğu diğer bir e-posta adresinin ilk 2 hanesini tespit ediyoruz.

Saldırganın kullanmış olduğu takma isim SOCMINT kaynakları ve OSINT kaynakları üzerinden incelendiğinde kullanmış olduğu sosyal ağlar tespit edilebiliyor ve yine bu sosyal ağların şifremi unuttum ve benzeri özellikleri kullanılarak ilgili kişiyi doğrulayabiliyoruz. Yukarıda Twitter üzerinde tespit edilen saldırganın yine aynı cep numarası ve e-posta adresi ile kayıt olduğu bilgisine ulaşılıyor.

Bu ve benzeri örnekleri çoğaltabiliriz. Aslında bu durum bize siber saldırganlar hakkında birçok veriyi ortaya çıkartabildiğini gösteriyor. Yukarıda yalnızca sosyal ağları ve e-posta servislerinin şifremi unuttum yöntemlerini kullanarak doğrulama yaptık. Sosyal ağ hesapları incelendiğinde, user-agent bilgilerinden, işletim sistemlerine, kullanılan dilin içeriğinden, paylaşılan bilgilerden lokasyon veya sentimantel analizlere kadar birçok sonuca ulaşılabilir bir hale gelinmiştir.

Üstelik bu noktada ücretsiz SOCMINT / OSINT araçlarını kullanarak daha fazla bilgiye ulaşabileceğimizin de altını çizmek istiyoruz.

Twitter hesabı veya diğer sosyal medya hesapları ele geçirildiği takdirde ise giriş geçmişlerinden birçok veriye ulaşılabilmektedir. Elbette ki bu noktada da kanun ve düzenlemelere uyulması şarttır. Ancak SOCMINT konusunda tartışmalı olan konulardan biri de saldırganların hesaplarının hacklenmesidir. Aşağıdaki ekran görüntüsünü incelediğimizde Twitter hesabının giriş ip adresleri, saat, tarih, hesap oluşturma ve benzeri birçok veriye ulaşabildiğimizi görmekteyiz.

Tinfoleak Aracı

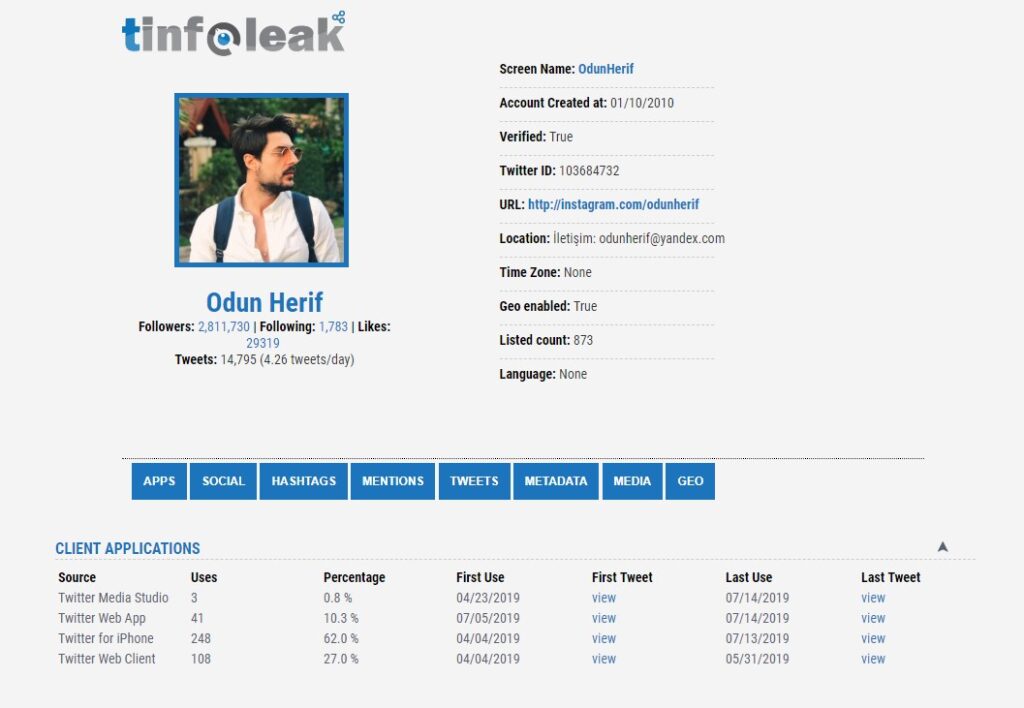

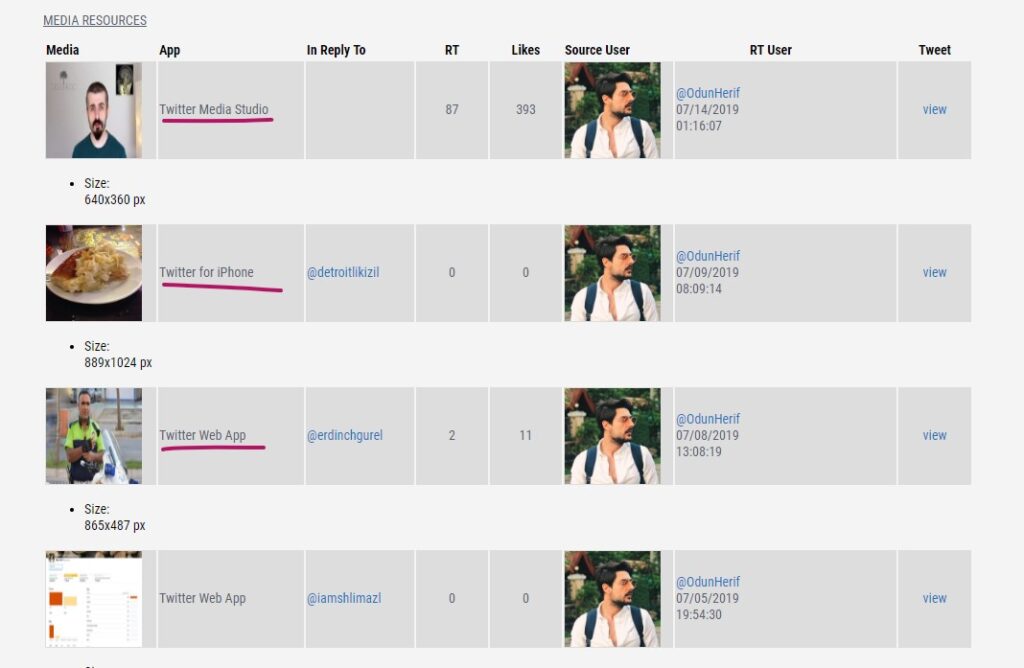

Aşağıdaki örnekte Twitter Fenomeni OdunHerif’in hesabını inceleyerek bazı sonuçlara odaklanıyor ve sizlere ücretsiz bir araç ile ulaşabileceğimiz bilgilerden bahsetmek istiyoruz. Bu örnekte kullanmış olduğumuz araç ücretsizdir ve https://tinfoleak.com adresinden ulaşabilirsiniz.

Not: Hesap ID’si asla değişmez. İlk hesap açılışında oluşturulur ve username / isim değiştirilse dahi hesap ID’si üzerinden takip edilmeye devam edilir.

Birkaç saniye içerisinde @OdunHerif lakabı ile tanınan Kadir Doğrubakar’ın Tinfoleak sonuçlarına bakıyoruz. İlk grafikte hesap açılış tarihi ve ardından Twitter ID’si görülüyor. Yine bu analizde Twitter üzerinde ilgili kişinin konumunun açık olarak paylaşımlar yaptığını görmekteyiz

Yukarıda @odunherif kullanıcı adına Twitter tarafından 103684732 id numarası verildiğini görüyoruz. Bu id numarasını aşağıdaki URL üzerinden (twitter.com/intent/ user?user_id= HESAPIDNUMARASI) tarayıcımıza yazarsak bize asıl hesabı vermektedir. Yani ilgili kullanıcı her ne kadar isim ve username değiştirse dahi, hesap ID adresi tespit edildikten sonra aşağıdaki bağlantı üzerinden ulaşılabilir durumda olacaktır.

https://twitter.com/ intent/user ?user_id=103684732

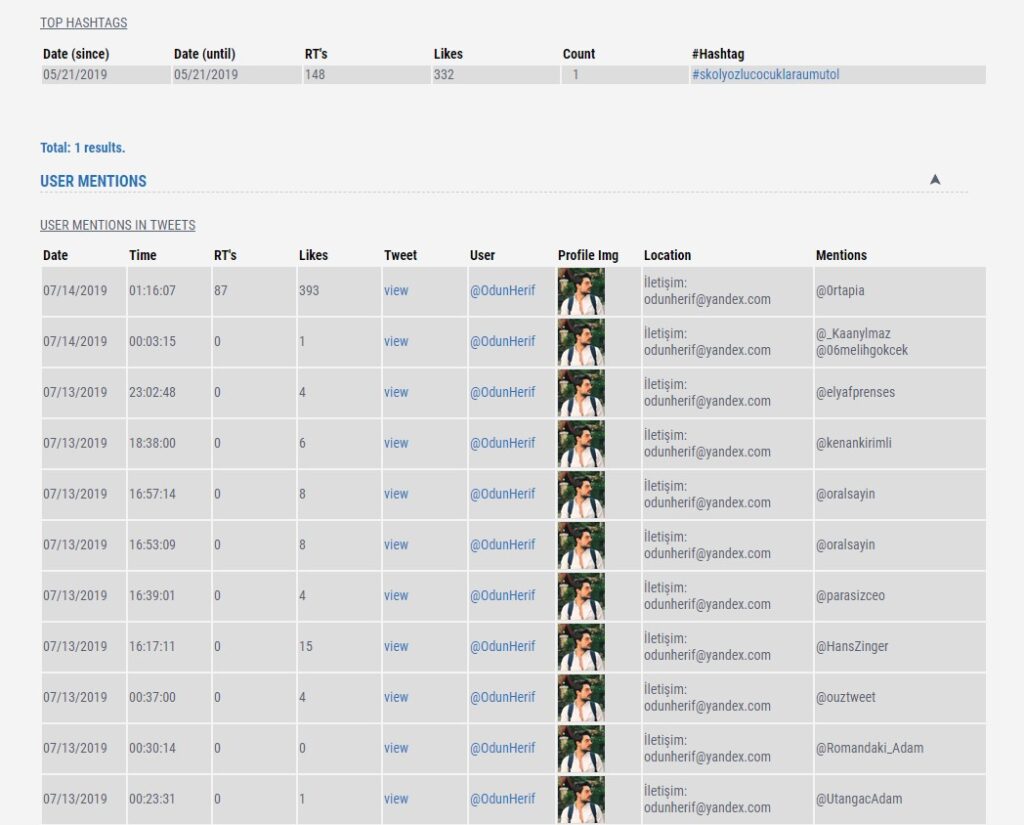

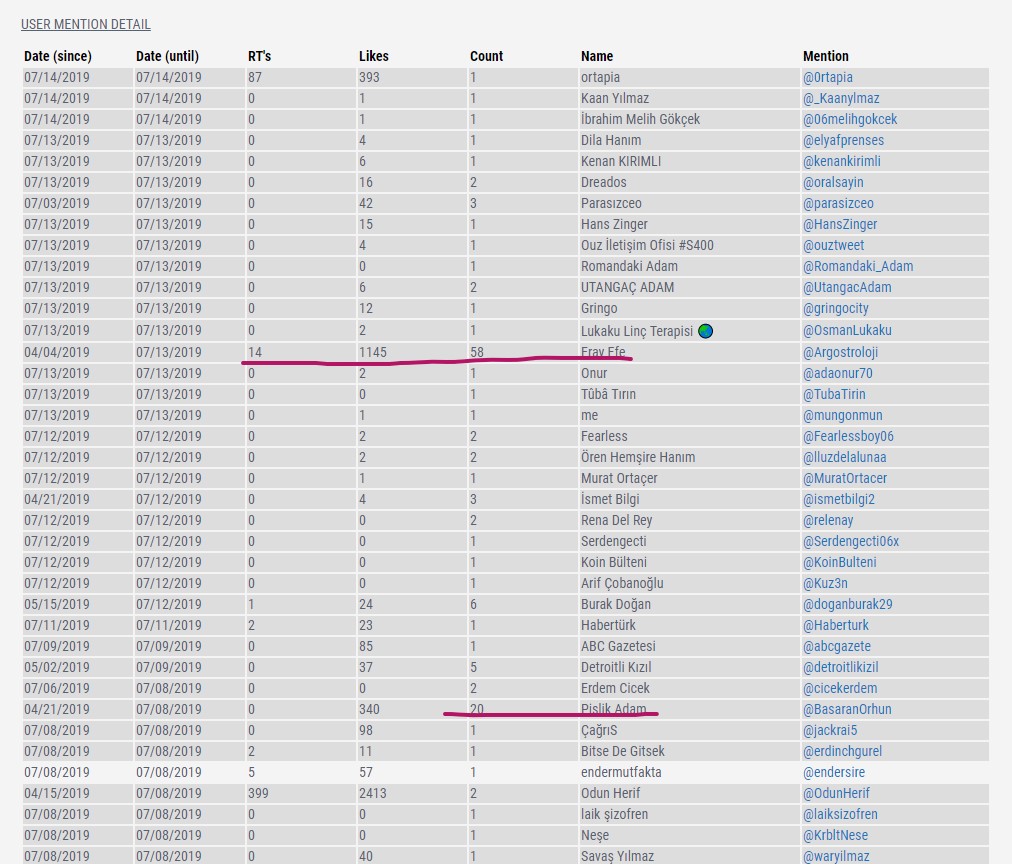

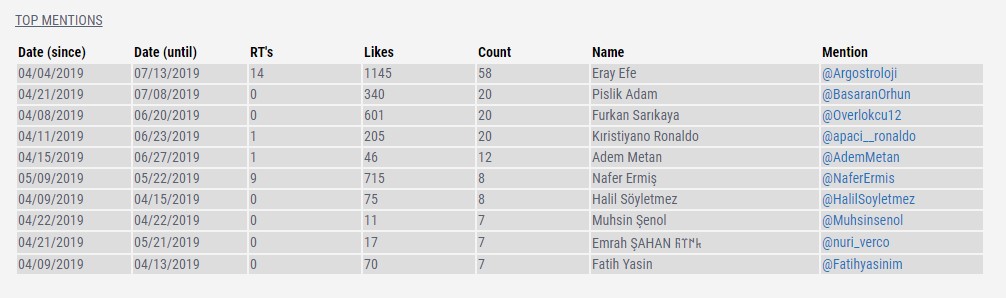

Tinfoleak aracı aynı zamanda ilgili kişinin kullanmış olduğu #etiketleri ve en çok etkileşime girdiği kişileri de çıktı olarak bizlere gösterebiliyor.

Bu grafiğe bakarak Pislik Adam lakaplı twitter kullanıcısı ve Eray Efe isimli Twitter kullanıcıları ile yakın bir etkileşim halinde olduğunu göstermektedir.

En çok etkileşime girdiği kişileri alt alta dizdiğimiz zaman arkadaş çevresi / tanıdıkları hakkında bilgiye ulaşmış oluyoruz.

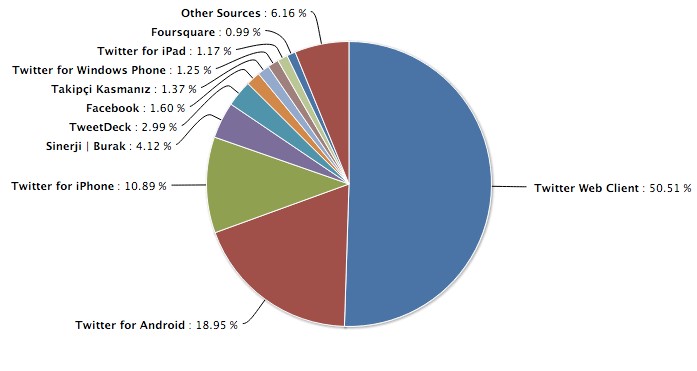

Yukarıdaki sonuçları incelediğimizde ise Twitter’ı genel olarak Web’den ve Iphone cihazından aktif olarak kullandığını tespit ediyoruz. Aynı zamanda Twitter’ı bir web uygulaması üzerinden de kullandığı görülmektedir. Diğer bir yandan ICC bilgilerine dayanarak Mac bilgisayar OSX işletim sistemi kullandığını da tespit ediyoruz.

Sosyal Medya Monitoring Araçları

Sosyal Medya monitoring araçları genel olarak markaların kullanmış olduğu ticari araçlardır. Ancak SOCMINT / OSINT tarafında da aktif olarak kullanılabildiğinin altını çizmek istiyoruz. Özellikle de bir marka veya ürün hakkında kitle analizleri yapılabildiği gibi bir kişi hakkında da benzer şekilde analizlere ve sonuçlara ulaşabilirsiniz.

Yukarıdaki grafiğe baktığımız zaman OdunHerif lakaplı sosyal medya kullanıcımıza verilen cevapların sentimantel analizini görmekteyiz. Kısacası @Odunherif kullanıcısına verilen cevapların %50’sinin nötr, %24’ünün de pozitif olduğunu ortaya çıkartabiliyoruz.

Bu grafiğimizde ise @Odunherif kullanıcımıza cevap veren (etkileşime giren ve takip edenler) kişilerin kullanmış olduğu Twitter araçlarına yer verilmiştir. Yaptığımız analizde Kadir Doğrubakar fenomenine cevap veren kişilerin Twitter’ı %50 oranında Web’den kullandıklarını görüyoruz.

Uyku Süresi

Aktif bir Twitter kullanıcısı olan Odun Herif’in Sleeping Time isimli aracı kullanarak günde kaç saat uyuduğunu da paylaşımlarından bulabiliyoruz. Uygulama, bir Twitter kullanıcısının son 1000 tweetinin zaman damgasını okuyarak özel tahminlerde bulunuyor. İlgili kullanıcının Twitter etkinliği zaman dilimine ve boşta kalma saatlerine göre uyku döngüsünü tahmin edebilmektedir.

Yukarıdaki grafiğe baktığımız zaman Odun Herif Twitter kullanıcısının gece 02:00 ile sabah 08:00 arasında genel olarak uyuduğunu tespit edebiliyoruz.

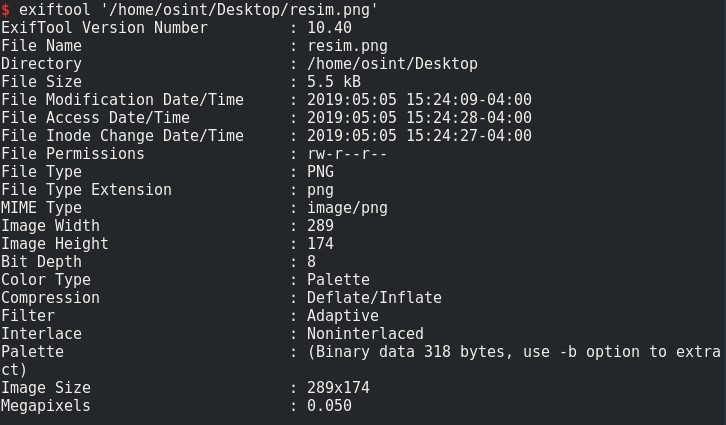

Exif Araçları

Fotoğraf analizinde birçok exif aracı kullanılmaktadır. Bu exif araçları sayesinde de birçok bilgiye ulaşılabilir. EXIF “Exchangeable Image File” olarak ifade edilir. Türkçeye çevirdiğimiz zaman değiştirilebilir görüntü dosyası açılımı olan ve içerisinde fotoğrafın çekildiği tarih, yer, boyut, ekipman bilgisi, GPS bilgisi ve daha birçok bilgiyi barındırmaktadır.

Bir sosyal ağ kullanıcısının sosyal ağlar üzerine yüklediği bir fotoğraftan maalesef ki Exif bilgisi alamıyoruz. Bu exif bilgileri sosyal ağların yapısı gereği yüklendiği zaman silinmektedir. Ancak, bazı araçlar sayesinde bu bilgilere ulaşabiliyorsunuz.

Hootsuite popüler bir sosyal medya yönetim aracıdır. Görsel ve benzeri yüklemeleriniz için OW.LY domaini üzerinde orijinal görselleri saklamaktadır. Eğer bu url kısaltma servisini kullanıyorsanız, orijinal görsele ulaşılarak exif bilgileri elde edilebiliyor.

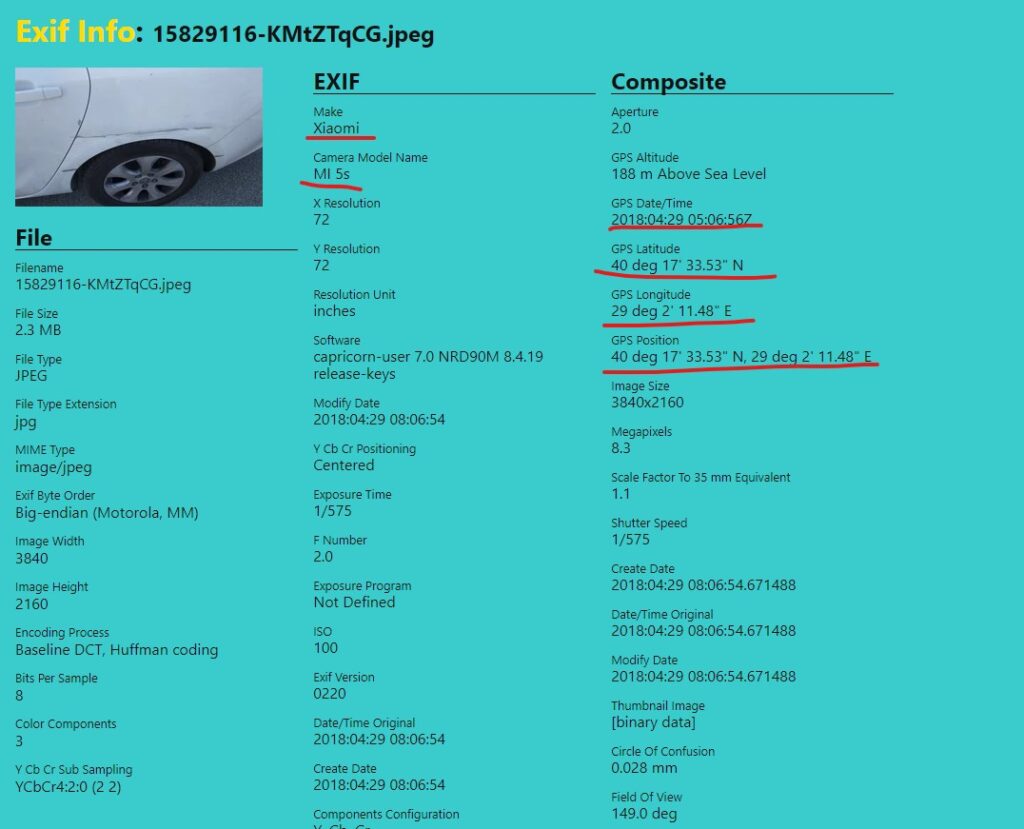

Yukarıdaki gibi OW.LY üzerinden yüklenen bir fotoğrafın orijinaline ulaşıyor ve üzerinde yapmış olduğumuz Exif analizi de birçok bilgiye sahip oluyoruz.

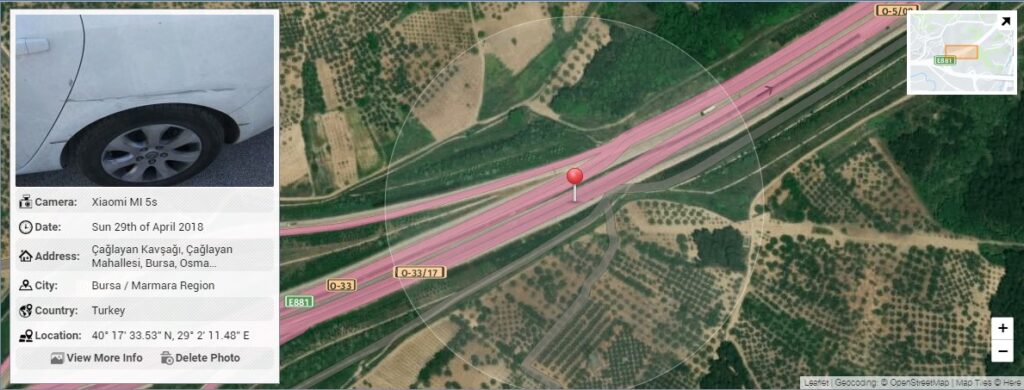

Fotoğrafı bir exif analiz aracına yüklediğimiz zaman bu fotoğrafın Xiaomi Mi 5S telefondan paylaşıldığını görüyoruz. Fotoğrafın çekildiği tarih ve benzeri birçok bilgiye ulaşabildiğimi gibi fotoğrafın üzerinde GPS koordinatları da işlendiğini de görüyoruz. Yani bu fotoğrafın GPS koordinatlarından çekildiği yeri ve zamanını bulabiliyoruz.

GPS koordinatlarını Google Maps üzerinde araştırdığımız zaman Bursa otoyolu üzerinde 40’17’33.53 N ve 29’ 2’ 11.48’ E enlem ve boylamlarında olduğunu tespit edebiliyoruz.

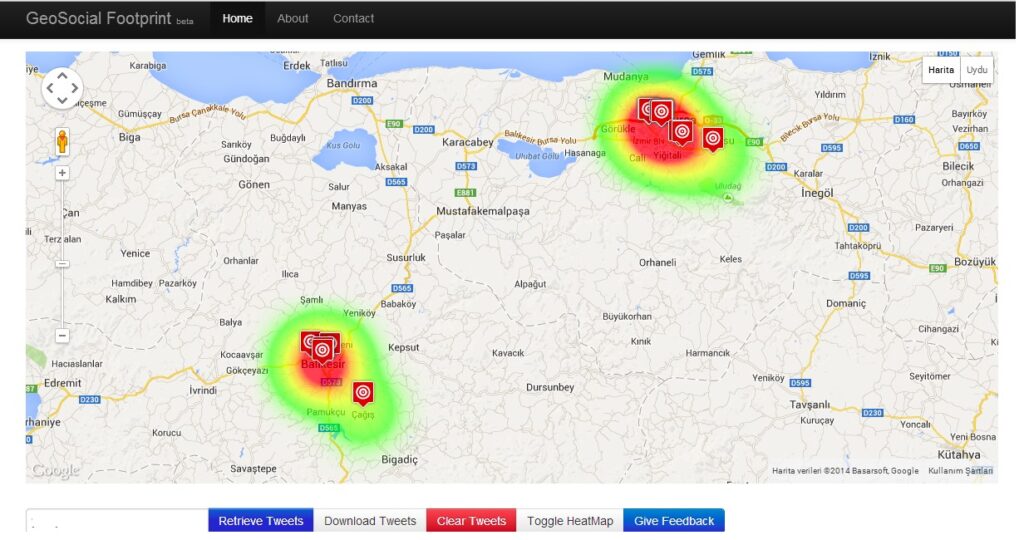

Tweetlerde lokasyon bilgisi yer almasa da konum tahminleri yapılabilmektedir.

IBM, tweet’ler lokasyon bilgisi taşımasa bile bu paylaşımlardan kişilerin nerede olduğunun tespit edilebileceğine dair bir algoritma geliştirdi. Bu algoritmaya göre bir kişinin geotag’li yani lokasyon bilgisi olsun olmasın kullanıcıların son 200 tweet’ine bakarak oturdukları şehri %68 oranında doğru tahmin etmek mümkün hale gelmiştir. Konum tespit işlemi, konum bilgisini vermeyenlerin tweetlerinde geçen her yöreye veya bölgeye özel anahtar kelimeleri çıkararak en muhtemel konumu tespit edebiliyorlar.

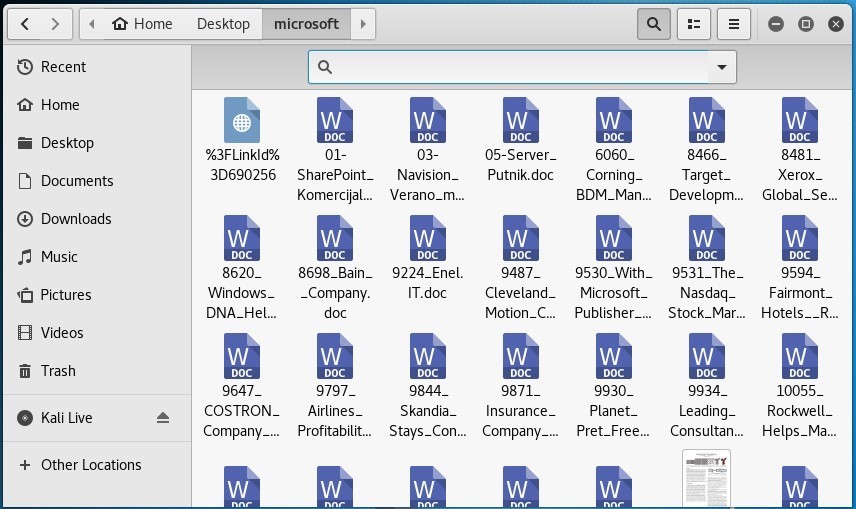

Metagoofil aracı, exiftool gibi resim, ses veya video kayıtları üzerinden değil domain adresleri üzerinden metadata toplayan bir araçtır. Hedef sistem üzerinde doküman arama işlemini gerçekleştirebiliriz. pdf, doc, xls, ppt, odp, ods, docx, xlsx, pptx dosya uzantılarını aramayı desteklemektedir.

Yukarıdaki kullanım şeklinde:

- -d parametresi: hedef domain adresi,

- -t parametresi: arnacak dosya türleri,

- -l parametresi: aranacak sonuç limiti,

- -n parametresi: kaydedilecek dosya limiti,

- -o parametresi: üzerinde çalışılacak klasör yolu,

Öğelerini temsil etmektedir. Yukarıdaki örneğin sonucu olarak verdiğimiz klasör yolunda aşağıdaki dosyalar yer almaktadır.

Basit ve ücretsiz bir araç kullanarak Twitter’da birkaç bilgi kırıntısı toplayabildik. Geniş ve ücretli araçlar kullanıldığı takdirde çok daha fazla bilgiye ulaşabileceğimizin altını çizmek istiyoruz.

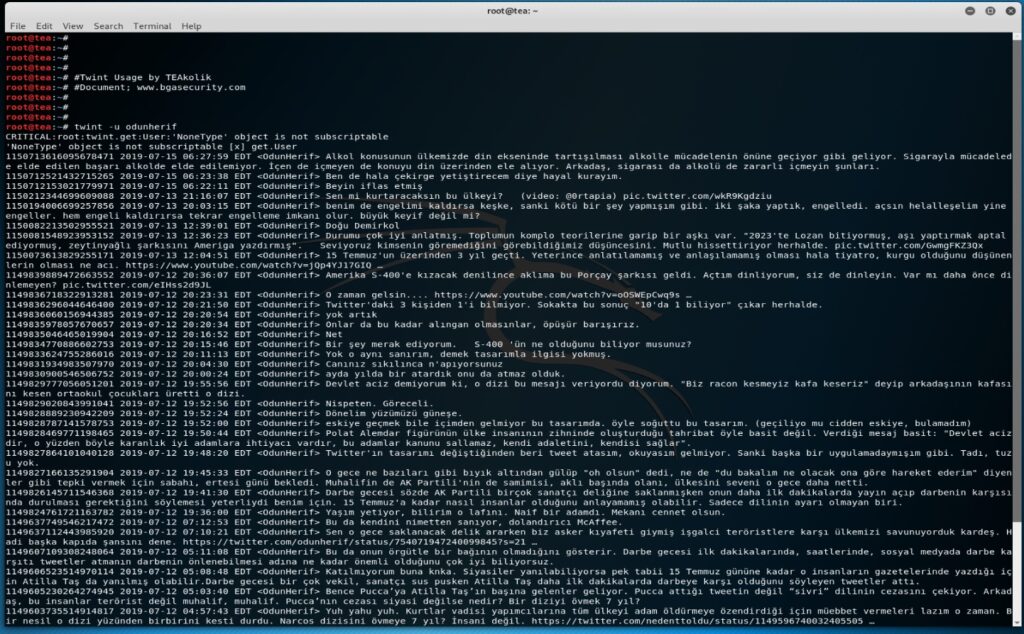

TWINT Aracı

Python’da yazılmış, Twitter API’sini kullanmayan, çoğu API sınırlamasını ortadan kaldırarak bir kullanıcının takipçilerini, takip ettiği kişileri, Tweet’lerini ve daha fazlasını aramanıza ve bulmanıza olanak tanıyan gelişmiş bir araçtır. Normal şartlar altında Twitter belirli bir sorguya kadar izin verir ve arama sonuçlarını kısıtlayarak biz kullanıcılarına sunar. Ancak bu araç sayesinde kısıtlamaları kaldırarak ilgili kullanıcıların tüm Tweet’lerine ulaşabiliyoruz.

TWINT aracı kullanımı:

- twint -u userername – Kullanıcının zaman çizelgesindeki tüm Tweet’leri alır.

- twint -u username -s teknoloji – Kullanıcının “teknoloji” kelimesi içeren Tweet’lerini alır.

- twint -s teknoloji – Teknoloji kelimesi içeren herkesin Tweet’ini getirir.

- twint -u userername – year 2018 – 2018 yılından önceki Tweet’leri getirir.

- twint -u username -since 2018-11-11 2015-11-11 tarihinden itibaren Tweet’leri getirir.

- twint -u username -o file.txt – Kişinin Tweet’lerini file.txt dosyasına kaydeder.

- twint -u username -o file.csv –csv – Kişinin Tweetlerini csv dosyası olarak kaydeder.

- twint -u kullaniciadi –email –phone – Kişinin Tweet’lerinde e-mail ve telefon numarası bulduklarını karşınıza getir.

Bu ve benzeri birçok özelliği olan Twint sayesinde Twitter kullanıcılarının tüm paylaşımlarını kayıt edebilir, arama yapabilir veya spesifik olarak özelleştirilmiş sonuçları görebilirsiniz. Twint sayesinde API limitlerine takılmadan ilgili kişinin tüm paylaşımlarını çekebiliriz. Yapmış olduğumuz aramalar sonucunda ilgili kişinin e-posta adresi, telefon numarası, profil bilgileri, doğum tarihi, lokasyonları ve diğer birçok bilgiye sahip oluyoruz.

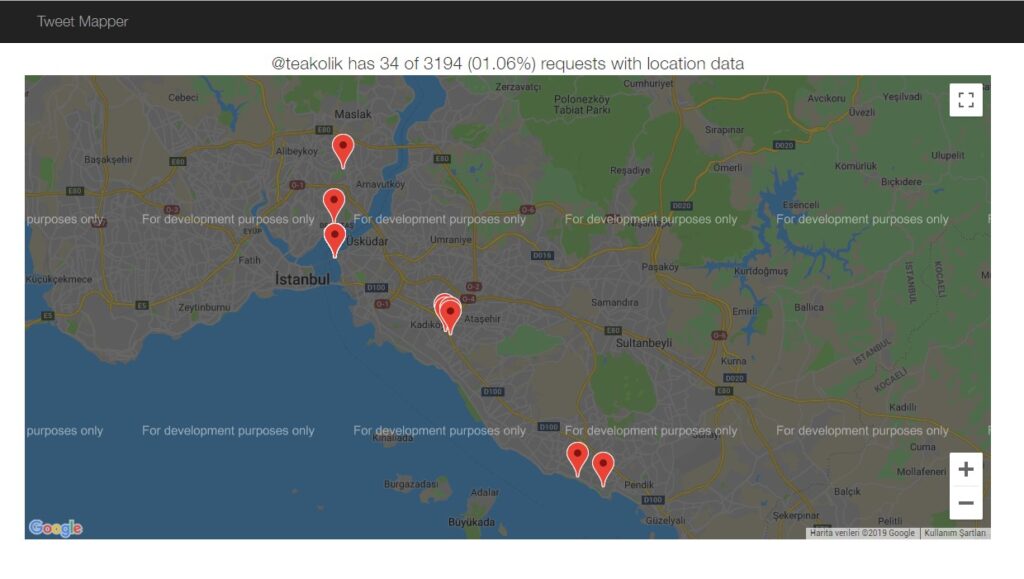

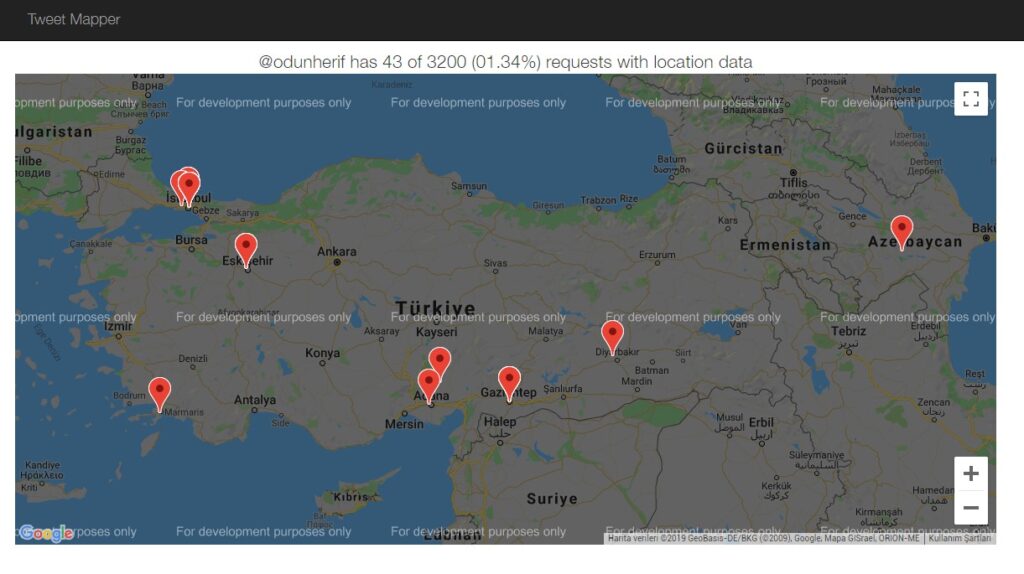

Tweet Mapper Aracı

Tweet Mapper aracı ile bir kullanıcının paylaşmış olduğu tweetler içerisinden lokasyon bilgileri çıkartılarak harita üzerinde işaretleme yapılabiliyor. Bu sayede ilgili kişinin lokasyonları hakkında bilgi sahibi olabiliyoruz. Aracı https://keitharm.me/ adresinden ücretsiz olarak kullanabilirsiniz. Herhangi bir üyelik olmadan yalnızca ilgili kişinin @Username adresini yazarak bu bilgiye ulaşmak mümkün hale getirilmiş durumdadır.

Örnek @TEAkolik kullanıcısı için arama sonuçları;

Örnek @Odunferif kullanıcısı için arama sonuçları;

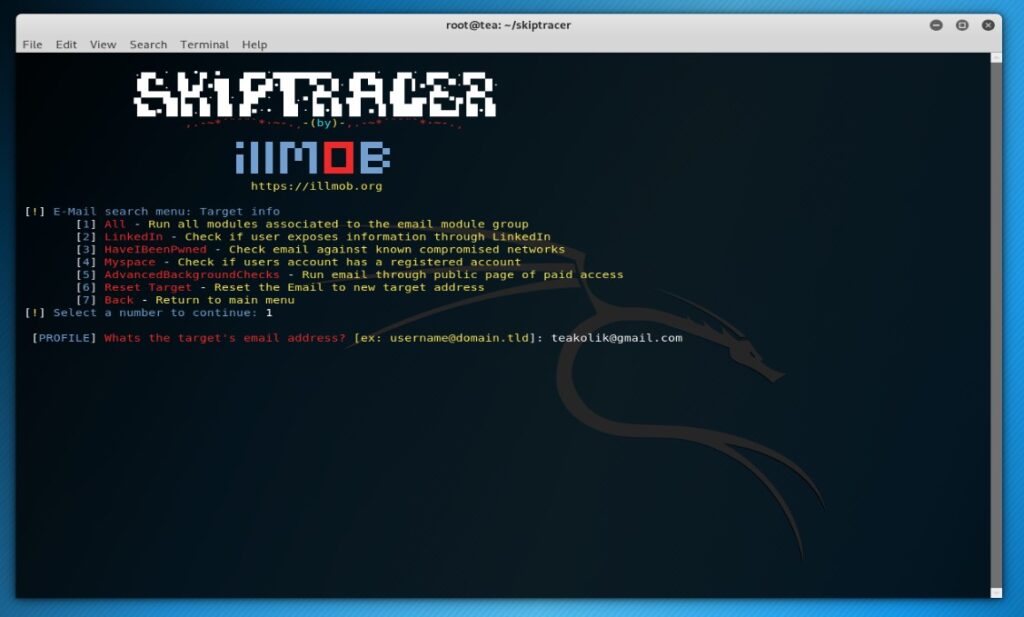

Skiptracer Aracı

Domain, e-posta, kişi adı, kullanıcı adı gibi bilgiler için arama ve derin sonuçlar elde etme aracıdır. Bu araç (Maltego benzeri) sonuçları elde etmenize ve hedef hakkında pasif olarak bilgi toplamanıza yardımcı olur.

Örnek Skiptracer Aramasında E-posta ile ilgili kişiyi arayabiliyoruz.

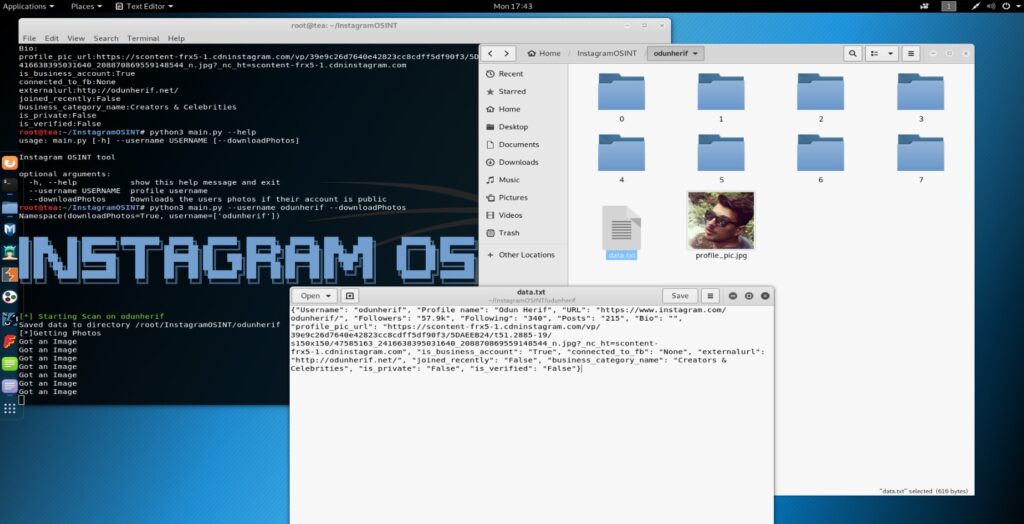

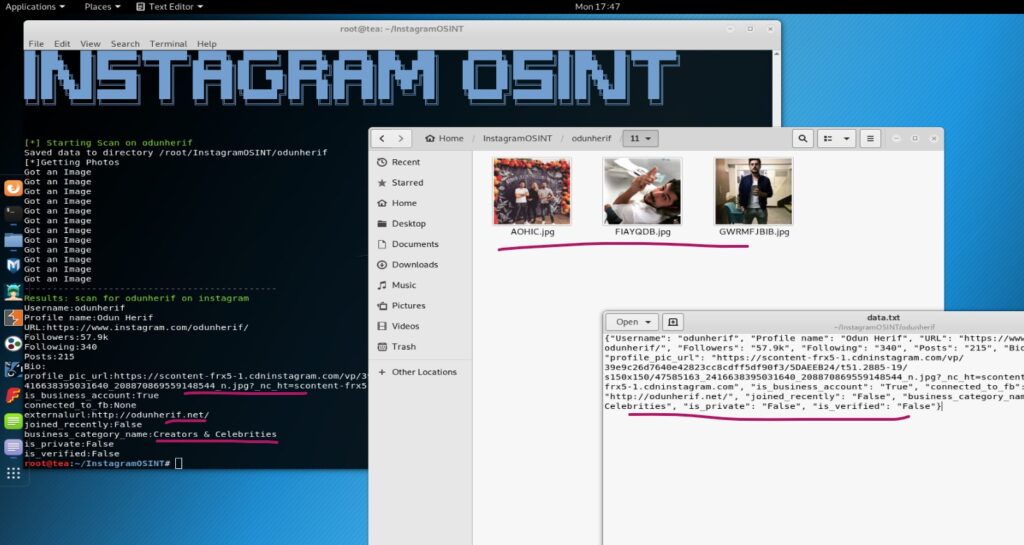

InstagramOSINT Aracı

Popüler ağlardan bir diğeri de Instagam’dır. Ancak bu ağ için pek fazla OSINT ve SOCMINT aracı bulunmamaktadır. Bu noktada InstagramOSINT aracımız bize yardımcı oluyor. Profesyonel bir fotoğraf tespit aracından daha fazlasıdır. Çok yeni bir araç ancak kullanıcı adı, profil adı, profil bilgisi, hesabın yakın zamanda katılıp katılmadığı, bir Facebook hesabına bağlı olup olmadığı ve hesabın doğrulanıp doğrulanmadığı gibi Instagram API’si aracılığıyla ek bilgi alıyor. Vazgeçemeyeceğimiz araçlardan biri olacağını rahatlıkla söyleyebiliriz.

Diğer bir özelliği ise ilgili hesapta paylaşılan tüm fotoğrafları birkaç saniye içerisinde bilgisayarınıza indirebilmesidir.

Yukarıdaki resimde görebileceğiniz gibi ilgili hesap hakkındaki tüm verileri indirmek için python3 main.py –username odunherif –downloadPhotos komutunu çalıştırdık. İlgili dosyalar 0,1,2,3,4,5,6… şeklinde bilgisayarımıza otomatik olarak indiriliyor. Aynı zamanda bu klasörde oluşturduğu Data.txt dosyasını JSON Viewer ile açarsak hesap hakkındaki tüm bilgilere de ulaşmış oluyoruz.

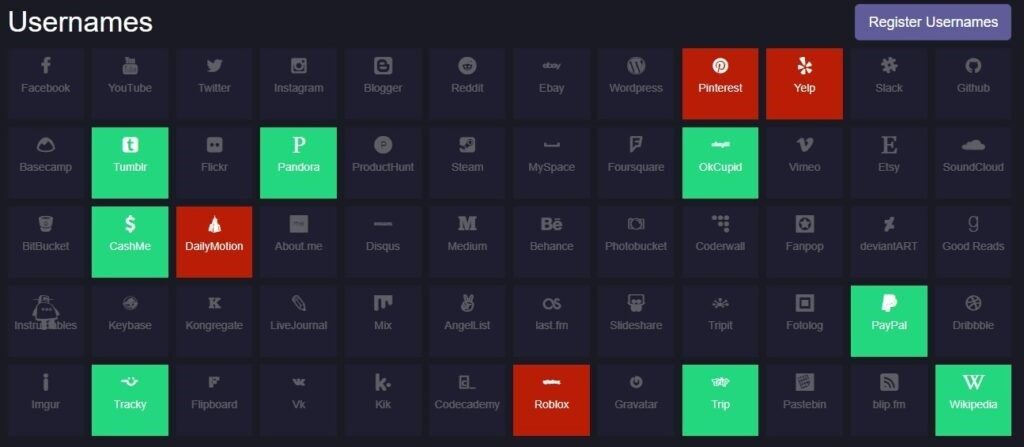

Kullanıcı Adı Kontrol Araçları

Namechk.com en çok kullanılan, kullanıcı adı arama sayfasıdır. Aşağıda görüldüğü gibi arama kısmına kullanıcı adını yazdığımızda, hangi platformlar için kullanılabilir olduğunu, hangi platformlar için bu kullanıcı adının zaten alındığını görebilmekteyiz.

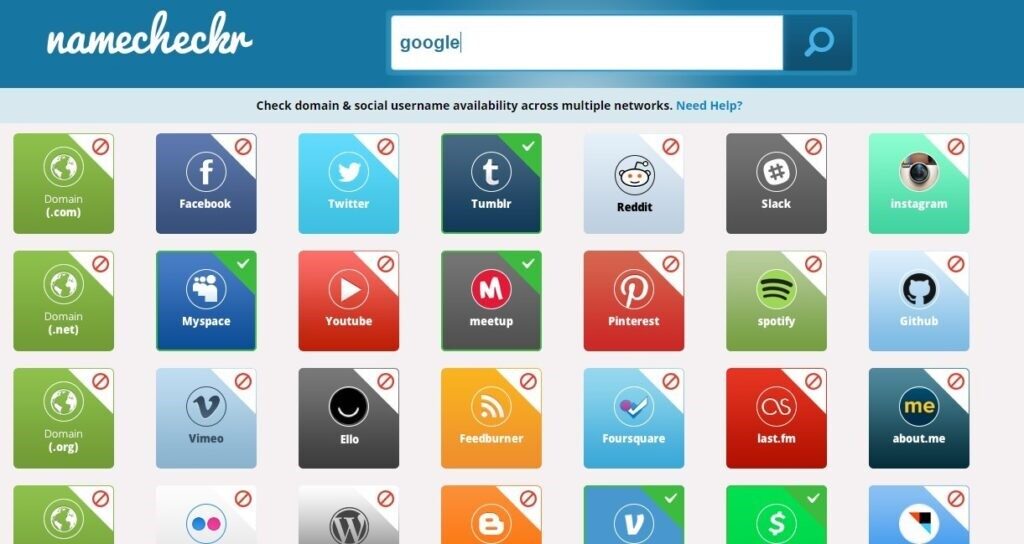

Namecheckr.com, namechk.com gibi çalışan başka bir kullanıcı adı arama sayfasıdır.

Yukarıdaki kullanıcı adı sorgulama sayfalarını ve benzeri diğer platformlarımda listelersek…

- Namechk.com

- Knowem.com

- Namecheckr.com

- Checkusernames.com

- Thatsthem.com

- Usersearch.org

- Inteltechniques.com

…gibi platformlar ve daha fazlası kullanılabilir.

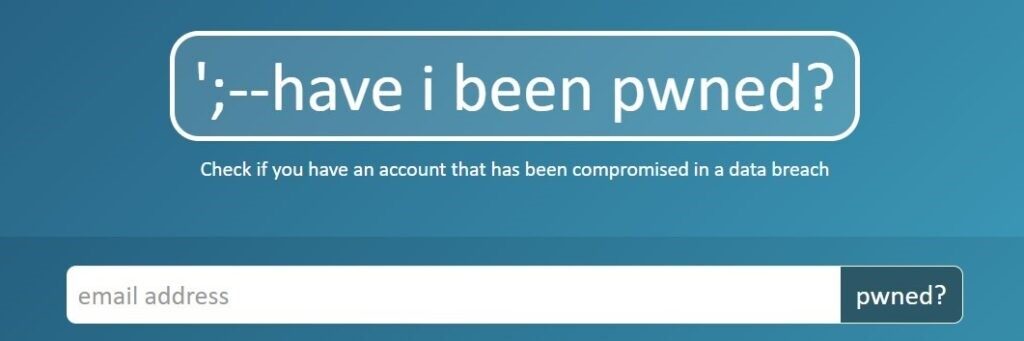

Mail hesabı kontrolü

Sosyal platformları forumlar, haber siteler veya diğer çeşitli paylaşım platformlarının çoğu kullanıcı girişi istemektedir. Bu kullanıcı girişi işlemi genelde mail hesaplarıyla yapılmaktadır. Özellikle kurumsal mail adresinizle kayıt yaptırdıklarımız ileride büyük sıkıntılara yol açabilir. Bu noktada bize yardım edebilecek sayfalar mevcuttur. Aşağıda örnek verilen sayfalar mail adresimizi sorgulama imkanı vermektedir. Haveibeenpwned.com adresi en çok bilinene ve ziyaret edilen sayfalardan biridir.

Yukarıdaki Haveibeenpwned.com sayfasında kontrol etmek istediğimiz mail adresini giriyoruz. Eğer bünyesinde barındırdığı veri sızıntıları veritabanında bulunuyorsa, hangi kaynaktan sızıldığının bilgisini vermektedir. Bu sayede ilgili kişinin parolası veya e-postası sızdırılan kaynaklar üzerinden tespit edilebilir. Bu da SOCMINT tarafında müdahaleci bir davranıştır.

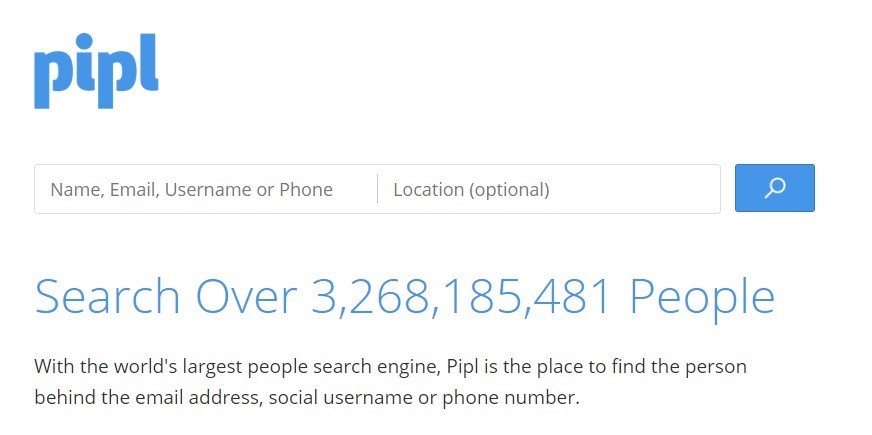

Kişi Araştırmaları

Pipl.com en büyük kişi vertibanlarından birine sahip olan kişi arama aracıdır. Bu araç sayesinde kişiler hakkında birçok bilgiye sahip olabilirsiniz. Sosyal ağlar sayesinde telefon numaralarımızdan, fotoğraflara kadar birçok bilgiyi paylaşmaktayız. Bu araçlar ise bu bilgileri büyük veri içerisinden süzerek karşımıza getirebiliyor.

Arkadaşlık Sitelerinden Bilgi Toplamak

Arkadaşlık siteleri/uygulamaları bekar insanların çoğunlukta bekar insanların kullandıkları platformlardır. Bu platformlar iki insanın karşılıklı tanışması üzerine kuruludur. Yani Her iki tarafta kendi hakkında bilgi verir. Bu bilgiler çoğunlukta kişisel bilgilerdir. Karşı tarafı anlamaya veya kendinizi anlatmaya ifade etmeye yardımcı olur. Karşılıklı anlaşabilmek için genelde gerçek bilgiler verilir. Örneğin daha önce evlilik yapılmış olma durumu, çocuk sayısı, hobiler, yaş, maddi gelir, şehir, iş, fiziksel özellikler gibi bilgiler açığa vurulur.

Bu bilgilerin en kritik olduğu

noktalardan biri; bunlardan daha farklı bilgiler de elde edilebiliyor

olmasıdır. Örneğin kişinin siyasi düşüncesi, etnik kökeni kültürü, yaşam tarzı,

düşünce biçimi, dini inancı gibi manipüle edilebilecek bilgiler elde

edilebilir.

SOCMINT için Kullanılabilecek Örnek Araçlar

Aşağıdaki gibi bazı ücretli ve ücretsiz araçtan faydalanarak bu tarz araştırmalar gerçekleştirebilirsiniz.

ARAMA ARAÇLARI;

- http://advangle.com/

- http://bvsg.org/

- http://iseek.com/#/

- https://searx.me/

- http://yippy.com/

- https://nerdydata.com/

- https://publicwww.com/

USERNAME ARAÇLARI;

- https://namechk.com/

- https://usersearch.org/

- https://www.namecheckr.com/

- https://pipl.com/

- https://knowem.com/

ARKADAŞLIK SİTELERİ;

- Match.com

- AYI.com

- Plenty Of Fish.com

- eHarmony

- Farmers Only

- Zoosk

- OkCupid

- Tinder

- Wamba.com

- AdultFriendFinder

- Ashley Madison

- BeautifulPeople.com

- Badoo

- Spark.com

- Meetup

- BlackPeopleMeet

- IntelTechniques Dating Search

KİŞİ ARAMA ARAÇLARI;

- Family Tree Now

- Spokeo People Search

- ThatsThem

- IntelTechniques Person Search

- ZoomInfo Directory

- Zaba Search

- USSearch.com

- Snoop Station

- Advanced Background Checks

- SalesMaple Contact Search

- PeepDB

- Reverse Genie People

- Webmii

- Waatp

- InfoSpace

- Intelius

- Profile Engine

- Radaris

- Wink People Search

- Ancestry.com

- FamilySearch.org

- HowManyOfMe

- Findmypast.com

- Yasni

- Lullar

- Snitch.name

- True People Search

- Cubib

- Sorted By Name

- Addresses.com

- AnyWho

- Ark

- Lookup

- My Life

- The New Ultimates

- Genealogy.com

- eVerify

- Nuwber

- SearchBug

- Been Verified

- Speedy Hunt

- Fast People Search

TWITTER ARAÇLARI;

- https://github.com/twintproject

- https://tweeterid.com/

- https://socialbearing.com/

- http://www.twimemachine.com

- https://mentionmapp.com/

- http://ctrlq.org/first/

- https://tinfoleak.com/

- https://foller.me/

- http://geochirp.com/

- http://geosocialfootprint.com/

- http://www.tweetpaths.com/

- https://keitharm.me/projects/tweet

- https://tweetreach.com/

- https://fakers.statuspeople.com/

- http://twitonomy.com/

- http://backtweets.com/

- http://www.twimemachine.com/

- https://mentionmapp.com/

- http://ctrlq.org/first/

- https://tinfoleak.com/

- https://foller.me/

- http://geochirp.com/

- http://geosocialfootprint.com/

- http://www.tweetpaths.com/

- https://keitharm.me/projects/tweet

- https://tweetreach.com/

- https://fakers.statuspeople.com/

- http://twitonomy.com/

- http://backtweets.com/

HARİTA UYDU VE SOKAK ARAÇLARI

- https://www.instantstreetview.com/

- http://brianfolts.com/driver/

- https://followyourworld.appspot.com/

- https://zoom.earth

- http://www.gpsvisualizer.com

- https://www.openstreetcam.org

DİĞER ARAÇLAR

- https://censys.io/

- https://tinfoleak.com/

- https://www.mediatoolkit.com

- https://www.boomsonar.com/tr/

- https://www.semanticum.com

- http://fotoforensics.com/

- https://www.get-metadata.com/

- https://www.shodan.io

- https://29a.ch/photo-forensics/#forensic-magnifier

- http://www.turktuccar.com/sorgu

- https://hunter.io/

- https://pipl.com/search/

- https://www.spokeo.com/

- https://intodns.com/

- https://searchdns.netcraft.com/

- https://dnsdumpster.com/

- https://www.openstreetcam.org

- https://liveuamap.com/

- https://www.walletexplorer.com/

- https://bitcoinwhoswho.com/

- http://www.tbg5-finance.org

- http://www.dobsearch.com

- http://www.socilab.com/#home

- https://studiomoh.com/fun/tumblr_originals/

- http://www.suncalc.net/

- https://www.boatinfoworld.com/

- https://tr.flightaware.com/

- https://www.marinetraffic.com

- https://www.vindecoderz.com/

- https://www.radarbox24.com/

- https://www.flightradar24.com

- https://www.vesselfinder.com/

- https://wikiroutes.info/

- https://findmyfbid.com/

Yazar: Hamza Şamlıoğlu