!!!YALNIZCA EĞİTİM VE ARAŞTIRMA AMAÇLIDIR!!!

Spot Işığı Altında: En Popüler Dark Web Marketleri (DWM’ler)

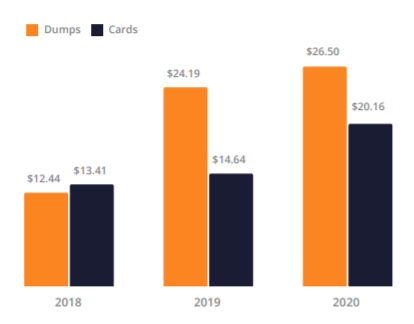

2020 yılı itibariyle DWM’lerde[1];

● 500.000’den fazla kullanıcı işlem gerçekleştirdi;

● 2400’den fazla aktif satıcı olduğu tespit edildi;

● 320.000’den fazla alım-satım işlemi yapıldı;

● 4.650’den fazla Bitcoin ve 12.800’den fazla Monero kripto para el değiştirdi.

DWM’lerin özellikleri nelerdir?

DWM’ler gölge ekonomi olarak adlandırılır ve müşterilerine uyuşturucudan kayıtlı olmayan ateşli silahlara, kredi kartlarından sahte kimliklere kadar çeşitli ürünler sunarlar. DWM’lerde en popüler para birimi Bitcoin’dir, ancak diğer kripto para birimleri de ödeme için kabul edilir. İlk modern DWM, 2011’de başlatılan ve 2013’te FBI tarafından kapatılan İpek Yolu’ydu. O zamandan beri düzinelerce DWM ortaya çıktı ve birçoğu kolluk kuvvetleri müdahalesi sonucu yasadışı işlemler yaptıkları gerekçesiyle kapatıldı. Bugün, DWM’ler, yasaların uygulanmasına karşı son derece dayanıklı olduğu kanıtlanmış bir ekosistem oluşturmaktadır. Bir DWM kapatıldığında, kullanıcılar hızla alternatif aktif DWM’ye geçer ve ekonomik aktivite birkaç gün içinde eski haline döner.

DWM’lerde ne tür bilgiler satılmaktadır?

Hemen her tür bilgi Dark Web’de kolayca elde edilebilir. Bunlar arasında bazıları şunlardır:

● Kredi Kartı Bilgileri – Çalınan kredi kartı verileri (ve bunları yakalayacak yazılımlar) her zaman en çok satanlar arasındadır.

● Araştırma Verileri – Yeni ilaçlar ve tedaviler hakkında bilgiler içeren tıbbi araştırmalar, özellikle COVID-19 verileri en çok talep gören veriler arasındadır.

● Ticari Sırlar ve Formüller – Tescilli üretim bilgileri hem popülerdir hem de satılması kolaydır.

● Planlar ve Güvenlik Planları– Binalardan ağlara kadar her türlü şema ve planlama verisi kötü aktörler için faydalıdır.

● Tıbbi Kayıtlar – Özellikle şantaj için popülerdirler.

● Mali Kayıtlar – Bu çok amaçlı veriler kara para aklama, şantaj ve kimlik hırsızlığı için aranılan vergiler arasındadır.

● İstihbarat Raporları – Uluslararası casusluk, yüksek tehlike içeren ama getirisi yüksek büyük bir pazardır.

● Devlet Sırları – Soruşturmalar, iletişim bilgileri, programlar, bütçeler, belgeler ve daha fazlası hızlı satılır.

DWM’lerde en çok talep edilen siber hizmetler/ürünler nelerdir?

DWM’lerde en çok talep edilen siber hizmetler/ürünler şunlardır:

● Kiralık DDoS hizmetleri

● Exploit kitleri: kimlik avı, fidye yazılımı ve diğerleri

● RDP sunucu erişimi

● Ödeme kartı verileri

● Banka günlükleri ve yönlendirme bilgileri

DWM’lerde en çok talep edilen siber hizmetler/ürünler için fiyat aralığı nedir?

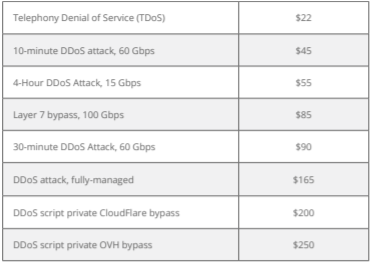

DDoS hizmet listeleri, bant genişliği ve süre gereksinimlerine bağlı olarak genellikle günde 20 ila 100 dolar arasında değişir. Daha spesifik gereksinimleri karşılamak için fiyatlar da yükselmektedir.

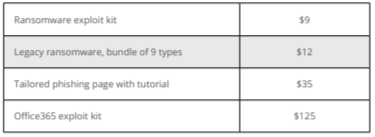

Exploit kitleri, önce web sitelerini tehlikeye atan ve ardından kötü amaçlı yazılımları yaymak veya başka saldırılar gerçekleştirmek için site ziyaretçilerinin savunmasız tarayıcılarından yararlanan otomatik saldırı araçlarıdır. Exploit kitlerine olan talepler yine özellikle pandemi döneminde dramatik bir artış gösterdi.

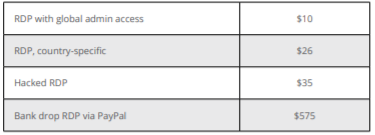

RDP (uzaktan erişim protokolü) saldırganların istismar etmeyi en çok sevdiği protokollerden biridir. Siber suçlular, hesap devralma saldırıları (ATO’lar), kart işlemleri, ve ödeme sahtekarlığı dahil bir dizi saldırıları gerçekleştirmek için RDP erişimini kullanır.

Şekil 3 – 2020 Fiyatlandırması (ABD Doları olarak): Dark Web’te RDP Sunucu Erişimi Bilgileri

Kredi kartı verilerinin fiyatlandırması büyük ölçüde değişir ve bir dizi faktörden etkilenir. Bu, tazelik (yani, verilerin ne kadar yakın zamanda elde edildiği), menşe ülke, iz 1 ve iz 2 manyetik şerit verilerinin mevcudiyeti ve son kullanma tarihi gibi özellikleri içerir.

Şekil 4 – 2020 Fiyatlandırması (ABD Doları olarak): Dark Web’te Ödeme Kartı Verileri

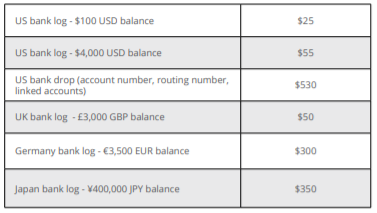

DWM’lerdeki banka hesaplarının fiyatı, önemli ölçüde, mevcut bakiyesinin yanı sıra bilgilerin çalındığı finansal kuruluşa göre belirlenir.

Şekil 5 – 2020 Fiyatlandırması (ABD Doları olarak): Banka Kayıtları ve Hesap Numaraları

Popüler ve aktif DWM’ler hangileridir?

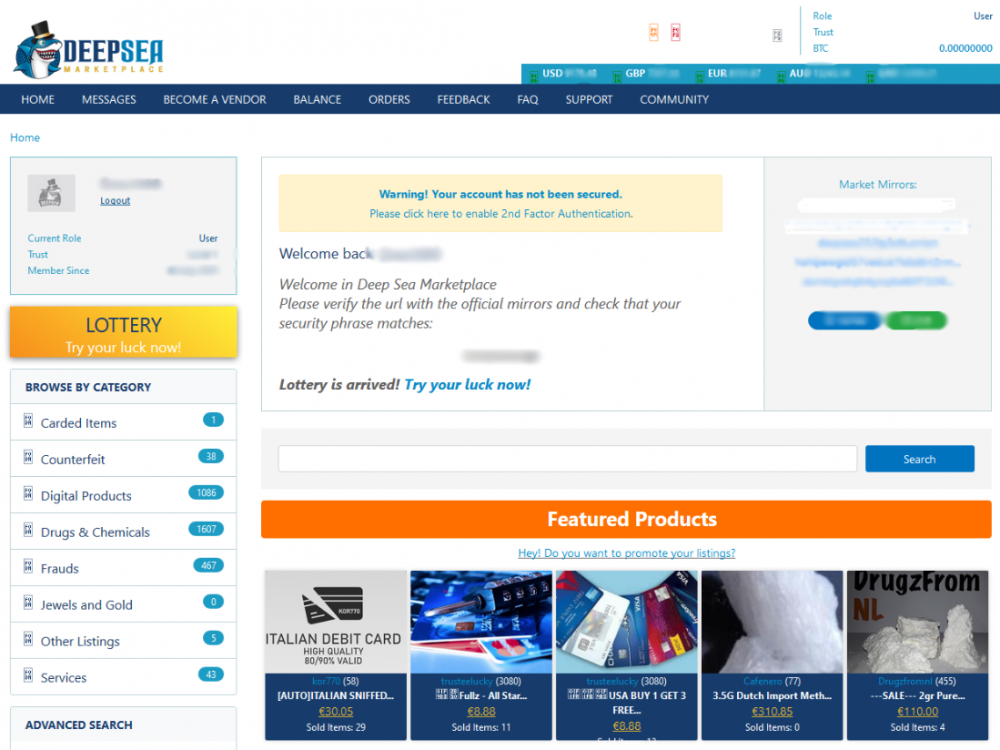

❏ Deep Sea Market: Deep Sea Market, dark web sahnesinin uzun süredir deneyimli üyeleri tarafından kurulmuş bir pazar yeridir.

Deep Sea Market’in bazı özellikleri şunlardır: Kullanıcı dostu ve iyi organize edilmiş arayüz. 2FA/PGP (satıcılar için zorunlu) ve satıcılar/alıcılar ve personel arasında PGP şifreli mesajlar gibi güçlü güvenlik özellikleri. Kimlik avı koruması. Ölçeklenebilir ve kullanıcı dostu forumlar. AlphaBay ve diğer eski pazar yerlerinden türetilen ve optimize edilen geri bildirim, güven puanı ve satıcı düzeyinde sistemler. Herkesin Deep Sea Market’in ana sayfasında ürünlerini tanıtmasına izin veren bir açık artırma sistemine sahip Öne Çıkan Ürünler özelliği. İlk aylar için satıcılardan ücret alınmaması. Hızlı destek ve anlaşmazlık çözümü. Fon izolasyonu ve son teknoloji sıcak/soğuk cüzdan sistemi.

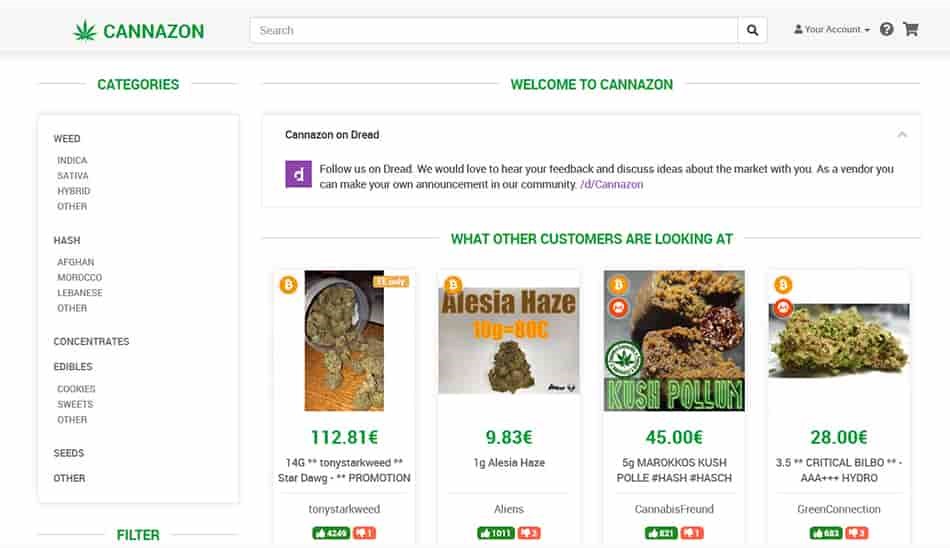

❏ Cannazon: Yalnızca kenevir ürünleri için oluşturulmuş bir pazar olmasına karşın yasa dışı ve son derece tehlikeli A sınıfı uyuşturucuların da satışının yapıldığı görülmektedir.

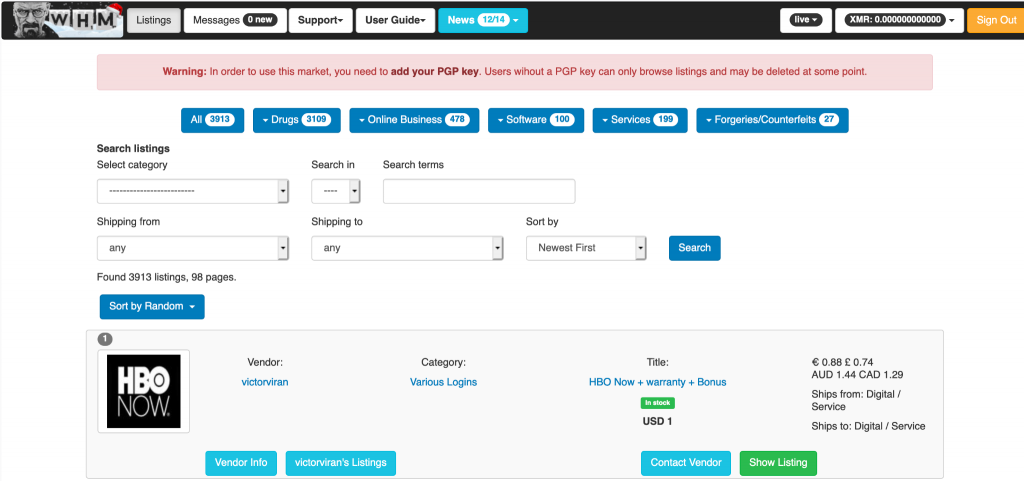

❏ White House Market: Sıfırdan oluşturulmuş güvenli bir dark web pazarıdır. Zorunlu PGP gereksinimleri olan gizlilik merkezli bir pazardır. WHM, Monero’yu tek ödeme şekli olarak kabul eden birkaç dark web pazarından biridir. Hem TOR hem de i2p ağlarında çalışır.

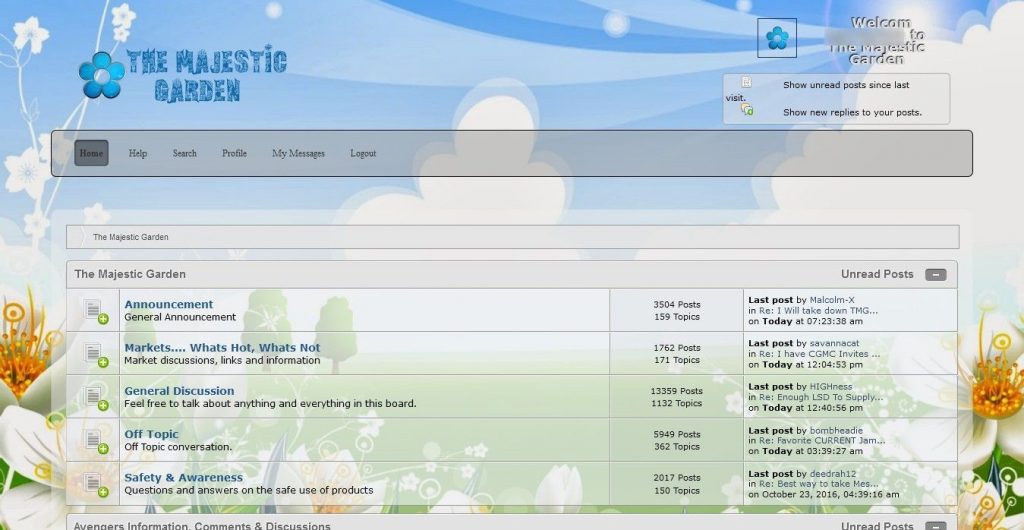

❏ Magestic Garden: Satıcılardan hiçbir ücret alınmaz, tamamen bağışlarla çalışır. Cüzdan sistemini desteklememektedir, yalnızca P2P işlemlerini destekler.

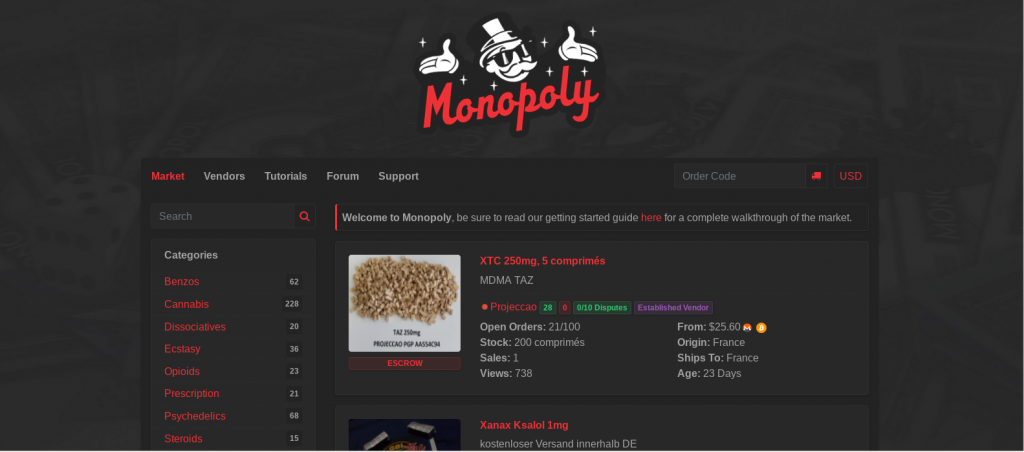

❏ Monopoly Market: Monopoly Market, esas olarak uyuşturucuya odaklanan cüzdansız bir pazardır. Ödeme olarak yalnızca Monero’yu kabul eder. Monopoly, yalnızca deneyimli satıcıların platformlarında satış yapmasına izin vererek çıkış dolandırıcılığını azaltmayı amaçlayan tek dark web pazarıdır. Gerçek bir cüzdansız pazardır, yani ödemeyi doğrudan satıcıya yaparsınız.

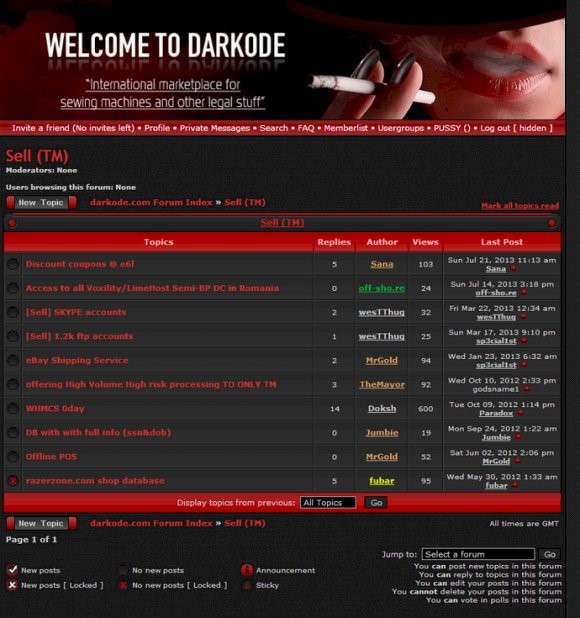

❏ Dark0de: Dark0de, yüksek kaliteli bir tasarımla birlikte yepyeni ve daha önce hiç görülmemiş pazar kategorileri sunmasıyla popüler olmuştur.

MultiSig ödemelerini desteklemenin yanı sıra BTC ve XMR cüzdanlarına sahiptir. Market İngilizce ve Rusça dil desteklidir. Yeni dil desteklerini de yakında entegre edeceklerini duyurmuşlardır. Bu özellikleri Dark0de’ı diğer pazarlardan farklı kılmaktadır. .

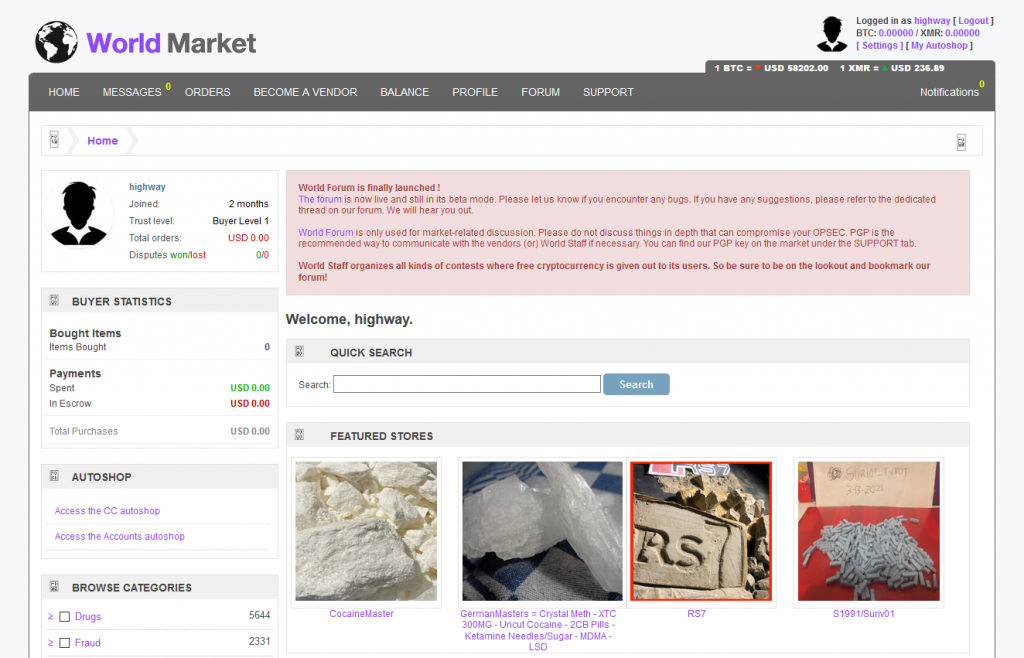

❏ World Market: Modern ve yetenekli bir ekip tarafından yönetilen bir dark web pazarıdır. World Market’in güçlü bir DDoS koruması vardır, kullanıcı dostudur ve gezinmesi kolaydır.

Bitcoin kullanma riskini tamamen ortadan kaldıran BTC’den XMR’a değişim sunan ilk pazardır. Para birimleri, dünya çapındaki geçerli döviz kurlarının ortalamasına göre otomatik olarak dönüştürülür. Öne çıkan emanet piyasası platformu, alıcı fonunu korumaya yöneliktir. Site %100 Javascript içermez. Ayrıca sohbetler özelliği ile kullanımı kolay mesajlaşma sistemi sunmaktadır. Coğrafi konuma göre arama yapma özelliği de bulunmaktadır.

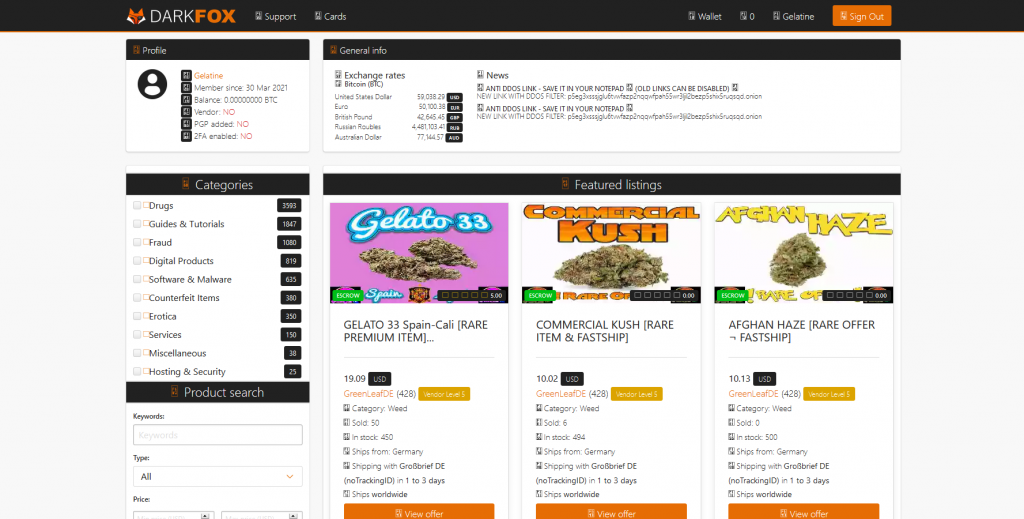

❏ Dark Fox Market: Yeni ve yenilikçi bir dark web pazarıdır. Kullanıcı dostu tasarımıyla birleştirilmiş en son güvenlik özelliklerinden oluşur. Mevcut desteği olan cüzdan tabanlı bir pazardır. Dark Fox, içinde ayrıca kredi kartı mağazası barından tek dark web pazarıdır.

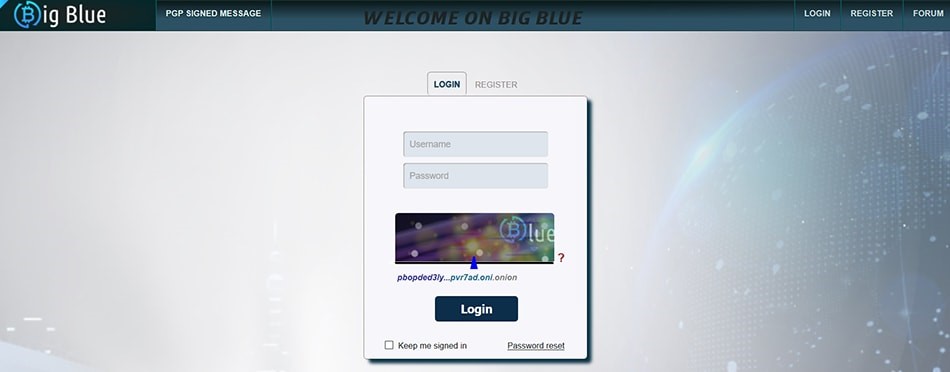

❏ Big Blue Market: Güvenlik ve müşteri memnuniyeti göz önünde bulundurularak oluşturulmuş, zengin özelliklere sahip yeni bir pazardır. Diğer pazarların aksine, destek personeli 7 gün 24 saat çevrimiçidir ve ortalama 15 dakikadan fazla olmayan yanıt süresi dikkate değerdir. Optimum güvenlik için sağlam bir Kimlik Avı Koruma sistemi mevcuttur. Güvenlik araştırmacılarının kanaatlerine göre Big Blue Market yakın zamanda en popüler DWM olmaya adaydır.

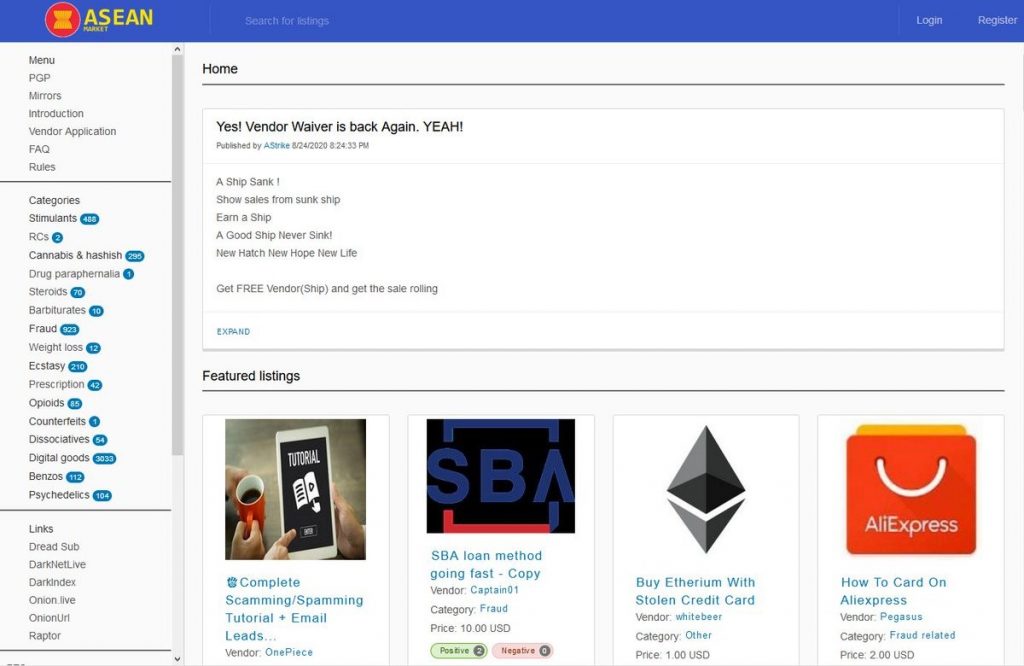

❏ Asean Market: Ocak 2020’de kuruldu ve Mart ayında çevrimiçi oldu. Kullanıcı güvenliği önceliklidir. Asean Market, deneyimli geliştiriciler tarafından sıfırdan inşa edilmiştir. Sitenin yöneticileri, dark web’te bir sonraki en iyi pazar yeri olacak güzel özelliklere sahip uzun vadeli bir pazar yeri yaratmayı hedeflemektedir.

DWM’ler Gerçekten Ne Kadar Tehlikeli?

DWM’lerde satışa sunulan veriler, kurumlar ve bireyler için gerçekten tehlikeli ve zararlı olabilir. Aşağıdaki istatistikler, DWM’lerin ne kadar ciddi tehditler olduğu hakkında bir fikir verebilir;

● Dark Web’de bulunan bilgilerin %60’ı işletmelere zarar verme potansiyeline sahiptir.

● Bilgisayar korsanları her 39 saniyede bir, günde ortalama 2.244 kez dark web’ten elde ettikleri veriler ya da araçlarla saldırılar düzenlemektedir.

● 2021 yılına kadar her 11 saniyede bir fidye yazılımı saldırısı gerçekleşmesi beklenmektedir.

● Dark web etkinliği son 3 yılda %300 arttı.

● 2019’da siber suçlardan elde edilen tahmini yıllık gelir 1,5 trilyon dolardı.

● 2 milyondan fazla aktif kullanıcı, her gün TOR tarayıcısı aracılığıyla Dark Web’e bağlanıyor.

● TOR’un bant genişliği kapasitesi saniyede yaklaşık 50 gigabitten (2014’te) saniyede yaklaşık 300 gigabit’e (2018’de) yükseldi.

● Dark web’te işlem gören toplam bitcoin değeri 2019’da %65 arttı.

Yazının orjinal hali için buraya tıklayınız.

[1] Dark Web Marketplaces and COVID-19: before the vaccine. SpringerOpen. Adresinden Erişilebilir: https://epjdatascience.springeropen.com/articles/10.1140/epjds/s13688-021-00259-w