Siber İstihbarat Raporlama Türleri

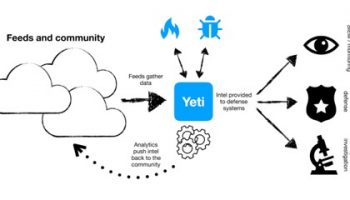

Siber tehditleri tanımlamak için çoğu zaman birçok kaynaktan alınan bilgileri ilişkilendirerek bu bilgiyi analiz edilir. Bu işlem, Güvenlik Merkezi algılama yeteneklerinin bir parçasıdır. Güvenlik Merkezi bir tehdit tespit ettiğinde , düzeltme önerileri de dahil olmak üzere belirli bir olayla...